Какой порт использует https протокол по умолчанию?

Содержание:

- HTTPS и поисковая оптимизация

- Используем PortQry для сканирования открытых UDP и TCP портов

- Настраиваем редиректы для SEO

- Применение HTTPS

- Уязвимости сервисов

- Зачем нужен порт

- Как открыть порты на компьютере

- Как работает HTTPS

- Получение SSL-сертификата

- Почему безопасен

- Виды SSL сертификатов

- Завершение перехода с HTTP на HTTPS

- Заключение

HTTPS и поисковая оптимизация

Ни для кого не секрет, что сейчас поисковики стремятся улучшать качество своей работы. Они постоянно совершенствуют алгоритмы, стремятся учитывать поведенческие факторы, делая этот показатель чуть ли не самым важным, постоянно изменяют собственные наработки и правила. Все это отразилось и на теме с зашифрованным протоколом. Если ранее в официальных документах поисковых систем говорилось, что наличие или отсутствие SSL на сайте никак не влияет на ранжирование, то теперь все кардинально изменилось.

Да, прямого влияния тут нет и сейчас, однако другие нововведения косвенно могут влиять на позиции ресурса в поисковых системах. Сейчас в браузерах, да и в самой поисковой выдаче можно все чаще встретить формулировку “Ненадежный сайт”. Эту метку получают те ресурсы, которые до сих пор работают на HTTP.

Сами сотрудники из ПС объясняют это очень просто: пользователи должны знать, что их информация может быть похищена. Помечаются такие проекты не только браузерами и поисковиками, но и антивирусным ПО. Оно также может сообщать пользователю, что сайт не использует защищенное соединение, а это значит, что вся информация в любой момент может быть похищена.

Поисковые системы пока просто ненавязчиво предупреждают пользователей. Однако как это влияет на них – большой вопрос. Представьте, что вы ввели в строку поиска какой-то запрос, и вам в результатах вылетело несколько ресурсов. У первого ресурса отсутствует SSL, и сам поисковик сообщает вам о его ненадежности. Будете ли вы переходить на него, учитывая, что далее идут результаты без этих пометок. Лучше уж ничем не рисковать и сразу перейти к нормальному ресурсу с защищенным типом соединения, чем минуя все предупреждения, заходить на подозрительный сайт.

Примерно так будет рассуждать львиная доля пользователей, которая будет видеть ресурс с соответствующей пометкой в результатах поиска. Кстати говоря, если на этот ресурс никто не будет заходить, то он очень быстро вылетит с топа. Его место займут проекты с хорошей оптимизацией, нормальными поведенческими факторами, и что самое главное, проекты без каких-либо пометок о ненадежности. Хоть ПС и говорят, что прямого влияния на ранжирование SSL не дает, но никто не исключает косвенного.

Именно поэтому все SEO-специалисты сейчас срочно рекомендуют устанавливать SSL. Тем более что это можно сделать буквально в пару кликов и абсолютно бесплатно. На многих популярных хостингах данная функция уже предустановлена, поэтому если вы держите свой сайт, и у него еще нет SSL-сертификата, то я советую его вам установить.

Используем PortQry для сканирования открытых UDP и TCP портов

В Windows 10 вы можете установить portqry через менеджер пакетов Chokolatey:

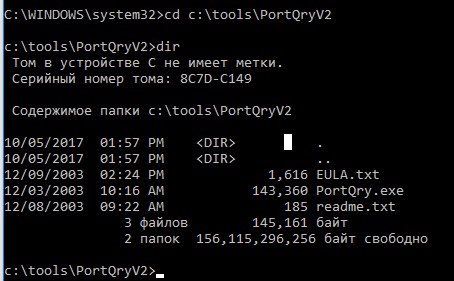

Скачайте и распакуйте архив PortQryV2.exe. Запустите командную строку и перейдите в каталог с утилитой, например:

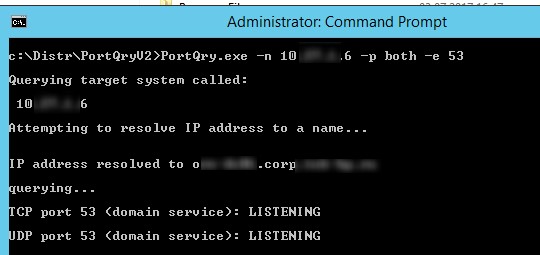

Чтобы проверить доступность DNS сервера с клиента, необходимо проверить открыты ли на нем 53 порты TCP и UDP. Формат команды проверки доступности портов на удаленном сервере следующий:

-n – имя или IP адрес сервера, доступ к которому нужно проверить—e – номер порта для проверки (от 1 до 65535)—r – диапазон портов для проверки (например, 1:80)—p – по какому протоколу выполняется проверка. Это может быть TCP, UDP или BOTH (по умолчанию используется TCP).

Примечание. В отличии от комадлета PowerShell Test-NetConnection, который может использоваться только для проверки доступности TCP портов, утилита PortQry поддерживает и TCP и UDP протоколы.

В нашем примере команда будет такой:

Утилита Portqry для каждого указанного порта вернет один из трех статусов доступности:

Утилита Portqry для каждого указанного порта вернет один из трех статусов доступности:

- Listening – означает, что указанный порт доступен (принимает соединения), ответ от него получен;

- Not Listening – на целевой системе не запушен процесс (служба), который бы принимал подключения на указанном порту. Portqry получила ответ ICMP «Destination Unreachable — Port Unreachable» при проверке UDP порта, или TCP пакет с флагом Reset;

- Filtered – утилита PortQry не получала ответа от указанного порта либо ответ был отфильтрован. Т.е. на целевой системе либо не слушается данный порт, либо доступ к нему ограничен файерволом или настройками системы. По умолчанию TCP порты опрашиваются 3 раза, а UDP – один.

В нашем примере, DNS сервер доступен с клиента и по TCP и по UDP.

TCP port 53 (domain service): LISTENING UDP port 53 (domain service): LISTENING

С помощью атрибута —o, можно указать последовательность портов, которых нужно просканировать:

Следующая команда выполнит сканирование диапазона “низких” TCP портов и вернет список доступных портов, которые принимают подключения (утилита работает в режиме сканера открытых портов):

Можно сохранить результаты сканирования открытых портов в текстовый файл:

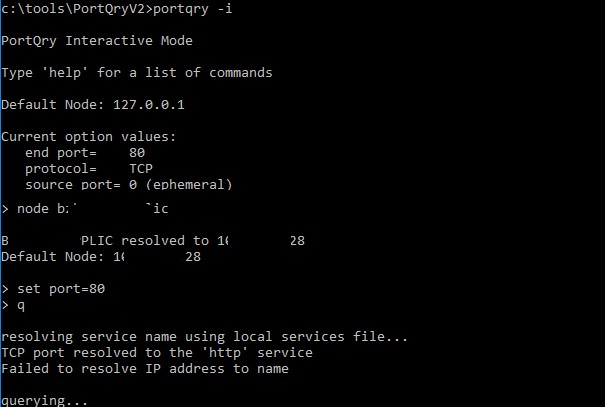

В утилите portqry есть интерактивный режим:

Теперь в приглашении PortQry Interactive Mode можете указать имя удаленного компьютера и порт.

Чтобы выполнить проверить порт на указанном сервере нажмите q и Enter.

С помощью аргументов –wport и -wpid можно выполнить мониторинг состояния указанного порта (wport), или всех портов, связанных с указанным процессом (wpid) на локальном хосте.

Например, следующая команда в течении 10 минут будет выполнять проверку доступности указанного локального порта (например, RDP порта 3389), и если его статус изменится, уведомит администратора об этом (подробный лог будет доступен в файле LogFile.txt). Чтобы остановить мониторинг, нажмите :

Можно получить информацию об открытых портах и активных TCP/UDP соединениях на локальном компьютере:

Настраиваем редиректы для SEO

Как мы уже упоминали, это самый популярный способ использования .htaccess. Перед тем, как настраивать тот или иной вид переадресации, убедитесь, что это действительно необходимо. Например, редирект на страницы со слешем в некоторых CMS настроен по умолчанию. О настройках редиректа для SEO мы писали в блоге.

При настройке 301 редиректов помните о двух правилах:

- Избегайте нескольких последовательных перенаправлений — они увеличивают нагрузку на сервер и снижают скорость работы сайта.

- Располагайте редиректы от частных к глобальным. Например, сначала переадресация с одной страницы на другую, затем общий редирект на страницы со слешем. Это правило работает не в 100% случаев, поэтому с размещением директив нужно экспериментировать.

1. Настраиваем постраничные 301 редиректы

Это потребуется в следующих случаях:

- изменилась структура сайта и у страницы поменялся уровень вложенности;

- страница перестала существовать, но нужно сохранить ее входящий трафик (например, в случае отсутствия товара обычно делают переадресацию на товарную категорию);

- поменялся URL, что крайне нежелательно, но тоже встречается.

Просто удалить страницу — плохая идея, лучше не отдавать роботу ошибку 404, а перенаправить его на другой URL. В этом случае есть шанс не потерять позиции сайта в выдаче и целевой трафик. Настроить 301 редирект с одной страницы на другую можно при помощи директивы простого перенаправления:

- — адрес страницы от корня, без протокола и домена. Например, .

- — полный адрес страницы перенаправления, включая протокол и домен. Например, .

2. Избавляемся от дублей

Каждая страница сайта должна быть доступна только по одному адресу. Для этого должны быть настроены:

- редирект на страницы со слешем в конце URL или наоборот;

- главное зеркало — основной адрес сайта в поиске.

Сделать это можно при помощи модуля . В его составе используются специальные команды — директивы сложного перенаправления. Первой командой всегда идет включение преобразования URL:

Переадресация на слеш или наоборот

Настроить ли переадресацию на страницы со слешем или без, в каждом случае нужно решать индивидуально. Если у сайта уже накоплена история в поиске, анализируйте, каких страниц в индексе больше. Для новых сайтов обычно настраивают редирект на слеш. Проверить, не настроена ли переадресация по умолчанию, просто: удалите/добавьте слеш в конце URL. Если страница перезагрузится с новым адресом — мы имеем дубли, требуется настройка. Если URL подменяется — все в порядке. Проверять лучше несколько уровней вложенности.

Код 301 редиректа на страницы без слеша:

3. Настраиваем главное зеркало

Для начала нужно определиться, какой адрес будет являться основным для поиска. SSL-сертификат давно уже мастхэв. Просто установите его и добавьте правило в .htaccess. Не забудьте также прописать его в robots.txt.

Редирект на HTTPS

Определять, с «www» или без будет главное зеркало, можно несколькими способами:

- добавить сайт в Яндекс.Вебмастер в двух вариантах, в консоли отобразится информация, какой URL поисковик считает главным зеркалом;

- проанализировать выдачу и посмотреть, каких страниц сайта больше в индексе;

- для нового ресурса не имеет значения, с «www» или без будет адрес, выбор за вами.

После того как выбор сделан, воспользуйтесь одним из двух вариантов кода.

Редирект с без www на www

4. Перенаправляем с одного домена на другой

Самая очевидная причина настройки этого редиректа — переадресовать роботов и пользователей на другой адрес при переезде сайта на новый домен. Также им пользуются оптимизаторы для манипуляций ссылочной массой, но дроп-домены и PBN — серые технологии продвижения, которые в рамках этого материала мы затрагивать не будем.

Воспользуйтесь одним из вариантов кода:

или

Не забудьте поменять в коде «mysite1» и «mysite2» на старый и новый домен соответственно.

Применение HTTPS

В некоторых сервисах, например, в электронных платёжных системах, защита данных исключительно важна, поэтому в них используется только HTTPS. Этот протокол также очень часто применяется и в других сервисах, которые обрабатывают приватную информацию, в том числе любые персональные данные. Многие сервисы Яндекса работают только по протоколу HTTPS: Паспорт, Почта, Директ, Метрика, Такси, Яндекс.Деньги, а также все формы обратной связи, имеющие дело с персональными данными пользователей.Все современные браузеры поддерживают протокол HTTPS. Его не нужно специально настраивать — он автоматически включается в процесс, когда это необходимо и возможно.

Уязвимости сервисов

Во всем популярном ПО рано или поздно находят ошибки, даже в самых оттестированных и самых критичных. В среде ИБэшников, есть такая полу-шутка — безопасность инфраструктуры можно смело оценивать по времени последнего обновления. Если ваша инфраструктура богата торчащими в мир портами, а вы ее не обновляли год, то любой безопасник вам не глядя скажет, что вы дырявы, и скорее всего, уже взломаны.

Так же стоит упомянуть, что все известные уязвимости, когда-то были неизвестными. Вот представьте хакера, который нашел такую уязвимость, и просканировал весь интернет за 7 минут на ее наличие… Вот и новая вирусная эпидемия ) Надо обновляться, но это может навредить проду, скажете вы. И будете правы, если пакеты ставятся не из официальных репозиториев ОС. Из опыта, обновления из официального репозитория крайне редко ломают прод.

Зачем нужен порт

При работе с интернетом вы как отдаёте, так и получаете данные из сети. Образно говоря, создаются туннели между вашим компьютером и модемом или роутером, отвечающим за передачу и приём информации. Чтобы создать новый туннель, нужно открыть порт. У каждого туннеля свои особенности и характеристики, зависящие от того, какой порт развернут.

В системе заранее определены номера портов. С помощью них определяется, за что отвечает данный порт. Например, увидев номер 443, система поймёт, что используется протокол повышенной безопасности. Порт с номером 80 отвечает за HTTP-соединение, а оно используется при каждом подключении к интернету, так как практически все сайты работают по HTTP-протоколу. Более полный список наиболее часто пригождающихся портов вы можете изучить в пункте «Список портов и их задач».

Проверка состояния портов

Чтобы узнать, в каком состоянии находятся все порты (открыты, закрыты, используются или отключены), можно использовать встроенные средства Windows 10.

- Используя системную поисковую строку, отыщите и разверните командную строку с правами администратора.

Открываем командную строку - Пропишите запрос netstat –aon | more и выполните его.

Выполняем запрос netstat –aon | more - Через несколько секунд развернётся список. Вас интересуют два последних столбца: в последнем указан номер порта, а в предпоследнем — его состояние.

Появился список портов и состояний

Есть четыре вида состояния:

- listening — порт слушается, то есть система следит за ним, опрашивает, проверяет, есть ли запросы на соединение. Если они появятся, начнётся установка соединения по данному порту;

- established — порт используется успешно, сквозь него текут данные;

- time wait — произошла ошибка, связанная со временем ожидания. Она может появиться из-за того, что во время соединения или прослушивания порт долго не отвечал;

- close wait — соединение разрывается, то есть в скором времени порт перестанет использоваться и передавать информацию.

Как открыть порты на компьютере

Открытие порта может понадобится почти любому человеку, использующему компьютер с установленной десяткой или любой другой операционной системой. В этой инструкции мы расскажем, как открыть порты на компьютере при помощи встроенного фаервола Windows, через маршрутизатор и изменяя настройки вашего антивирусного программного обеспечения.

Зачем нужно открывать порты?

Существует множество приложений и игр, которые при использовании интернета подключаются через конкретный порт. Десятая версия Виндоус, в целях безопасности, блокирует свободное их использование.

Также подобные подключения невозможны без соответствующей настройки роутера или антивирусной программы, если таковая установлена на вашем ПК.

Пользователю нужно самому разрешить доступ, выставив соответствующие настройки.

Проверка порта

Проверить открыт ли тот или иной порт на ПК, можно воспользовавшись специальными сервисами или командной строкой системы. Чтобы сделать это онлайн, потребуется проделать следующее:

- Перейдите на сайт и выберите вариант«Проверка порта».

- Введите его номер и кликните «Проверить».

Сервис выдаст текущее состояние порта.

Чтобы проверить порт, используя специальную команду вам понадобится:

- Запустить командную строку, используя поиск Windows или отыскав её в стартовом меню системы.

- Вписать в окно программы netstat –a и нажать Enter.

Перед вами отобразится список открытых на данный момент портов.

Открытие порта в фаерволе

Чтобы настроить порты используя встроенный в систему брандмауэр, потребуется установить правила подключений. Осуществить это можно проделав следующие операции:

- Откройте «Панель управления» через поиск в стартовом меню.

- В следующем окне зайдите в «Брандмауэр Защитника Windows.

- Нажмите «Дополнительные параметры».

В большинстве случаев требуется создать 2 правила – одно для входящих и второе для исходящих соединений.

- Выберите ссылку «Правила для входящих подключений» и кликните «Создать правило».

- В следующем окне выберите вариант «Для порта».

- Нажмите «Далее».

- Выберите протокол, через который будет работать приложение, для которого вы открываете порт.

- Отметьте вариант «Определенные локальные порты».

- Впишите номер порта.

- Кликните по кнопке «Далее».

- Выберите профили, к которым будет применяться созданное правило.

- Нажмите «Далее».

- Дайте правилу имя и впишите его описание.

- Кликните «Готово».

Те же самые действия нужно проделать с другим протоколом, если приложение для которого вы открываете порт, использует несколько типов соединения.

- Далее возвращаемся на главную страницу и выбираем вариант «Правила для исходящего подключения» и опять нажимаем «Создать правило». Создаем его таким же образом, как было описано ранее, для входящих подключений.

Настройки маршрутизатора

Открыв доступ в фаерволе, потребуется также изменить настройки маршрутизатора. Для этого нужно осуществить следующие действия:

- Открыть обозреватель и ввести IP адрес вашего роутера.

Обычно это 192.168.1.1 или 192.168.0.1 (точный адрес маршрутизатора можно найти не его панели или в инструкции).

- Введите ваш логин и пароль для доступа. (по умолчанию: Имя-admin; пароль-admin)

- В открывшемся меню отыщите пункт Forwarding и зайдите в раздел PortTriggering.

- В графы TriggerPortи Incoming Portsведите номер порта.

- Кликните Save.

По окончании настройки роутер нужно перезагрузить, после чего порты станут доступны.

Открытие порта в антивирусе

Предоставление доступа в настройках фаервола и маршрутизатора может оказаться недостаточным, так как соединение может блокироваться антивирусным программным обеспечением. Рассмотрим, как можно открыть порт на примере антивируса Касперского. Для этого потребуется проделать следующие действия:

- Зайдите в настройки приложения, нажав на кнопку с изображением шестеренки.

- Выберите раздел «Дополнительно» и перейдите на вкладку «Сеть».

- Далее кликните «Выбрать».

- В появившемся списке выберите «Добавить».

- Впишите описание правила и укажите номер порта.

- Кликните «Добавить».

После этого желательно перезагрузить систему. Дополнительно можно добавить приложение, для которого вы настраиваете порт, в исключения, чтобы антивирус его не блокировал. Процедура доступа к определенному порту не является особо сложной операцией. Действуя в соответствии с данной инструкцией, вы сможете осуществить задуманное без особых проблем.

Как работает HTTPS

Как его использовать мы разобрались, теперь разберемся что такое https. Для понимания ситуации следует несколько слов сказать о принципах работы защищенного соединения между браузером пользователя и веб-сервером с сайтом. Вполне понятно, что данные передаются в зашифрованном виде с помощью криптопротоколов SSL или TLS. Причем нужно сказать, что SSL считается устаревшим и не надежным, на смену ему пришел TLS разных версий.

Осталось понять, каким образом браузер и веб-сервер могут установить зашифрованное соединение, если они никогда ранее друг с другом не общались и секретный ключ известный только им у них отсутствует. Для этого им требуется договориться о ключах, с помощью которых можно зашифровывать и расшифровывать передаваемую информацию. Просто отправить такой ключ от одного к другому нельзя, ведь он будет отправлен в открытом виде и может быть перехвачен. Следовательно, злоумышленник сможет расшифровывать трафик зашифрованный с его помощью.

Это все равно, что сказать секретную информацию своему другу вслух в присутствии постороннего человека. При всей кажущейся сложности ситуации из нее есть выход. Друзья могли бы попытаться использовать эзопов язык для передачи сообщения, а в случае компьютерных технологий на помощь приходит математика.

В общих чертах смысл сводится к тому, что браузер и веб-сервер имеют каждый свой секретный ключ. Они договариваются между собой и выбирают случайные числа, используя при этом открытый канал связи. Затем каждый из них модифицирует их с помощью своих секретных ключей. Обмениваются получившимися результатами друг с другом и опять модифицируют с помощью своих секретных ключей.

В конечном итоге после всех манипуляций у них на руках оказывается одинаковый секретный ключ, несмотря на то, что он сам не передавался непосредственно по сети. При этом даже если кто то перехватывал все их сообщения ему это не поможет получить секретный ключ.

Таковы особенности односторонних математических функций, они легко вычисляются только в одну сторону. Это так называемое асимметричное шифрование, желающий подробностей могут поискать алгоритм Диффи — Хеллмана. Конечно, эти предварительные манипуляции создают дополнительную нагрузку и снижают быстродействие, но их нужно выполнять только один раз в начале каждой сессии. Даже если кто-то перехватит их предварительный обмен сообщениями, это ему ничего не даст. Весь дальнейший обмен информацией шифруется с помощью полученного секретного ключа и надежно защищен от чтения третьими лицами. Это уже называется симметричным шифрованием.

Получение SSL-сертификата

Получить SSL-сертификат можно тремя основными способами, среди которых:

- Приобрести платный сертификат;

- Получить бесплатный у хостера;

- Получить бесплатный самостоятельно.

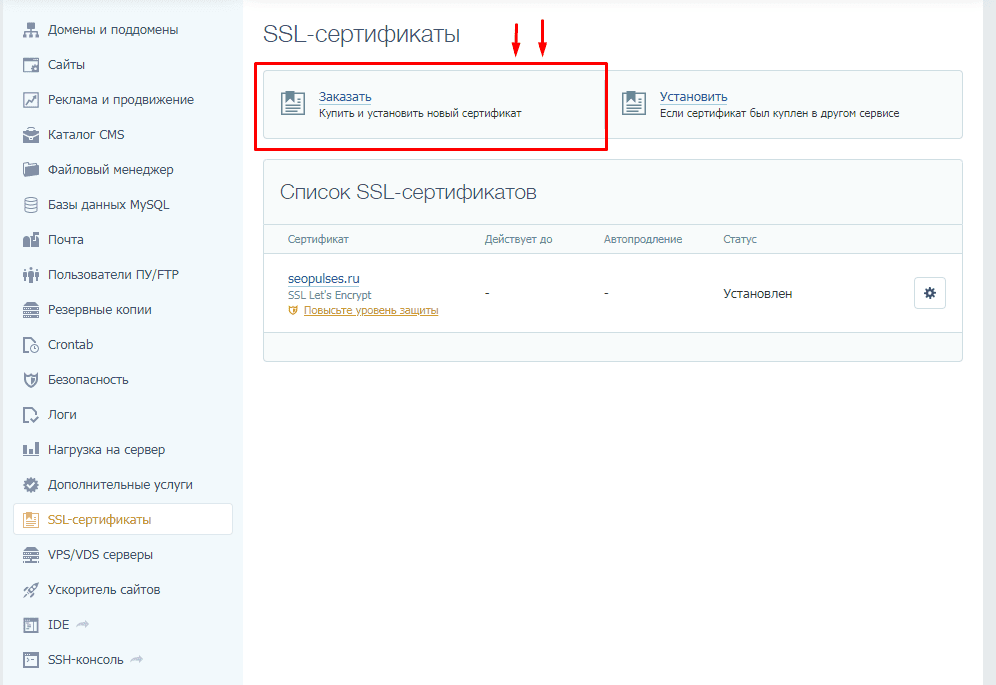

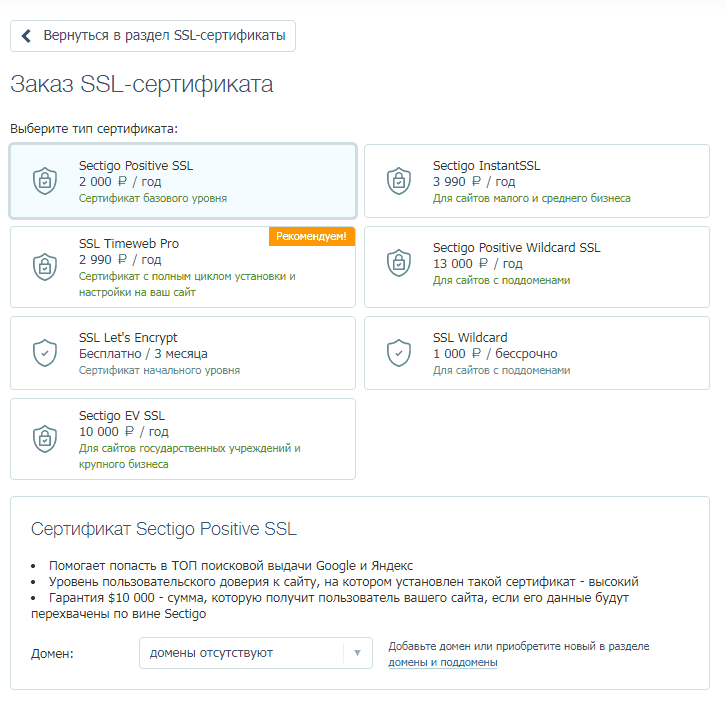

Покупка SSL-сертификата

Может быть произведена как у хостера, так и у иных продавцов, как правило, для этого достаточно войти в данный раздели кликнуть на «Заказать».

Приобретаем нужный нам сертификат.

В этом случае будет получен более серьезный уровень защиты, а также не потребуется обновлять документ каждые 3 месяца (в отличие от 3-го способа).

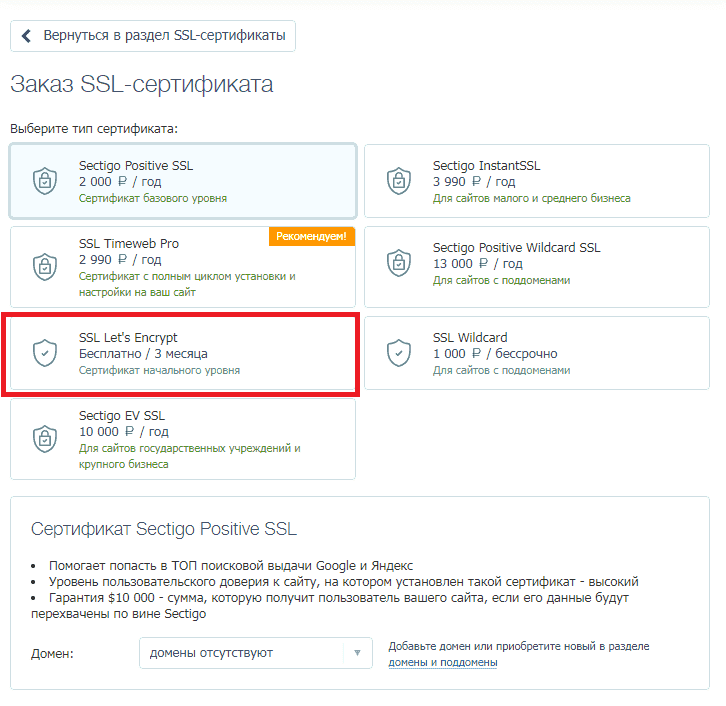

Получить бесплатный SSL-сертификат у хостинг-компании

Большинство современных хостинг компаний предоставляют бесплатный SSL, получить который можно в том же разделе только выбрать нужно услугу Let’s Encrypt.

Важно! Во многих случаях услуга бесплатна только на определенный период, например, год поэтому перед подключением следует внимательно изучить все

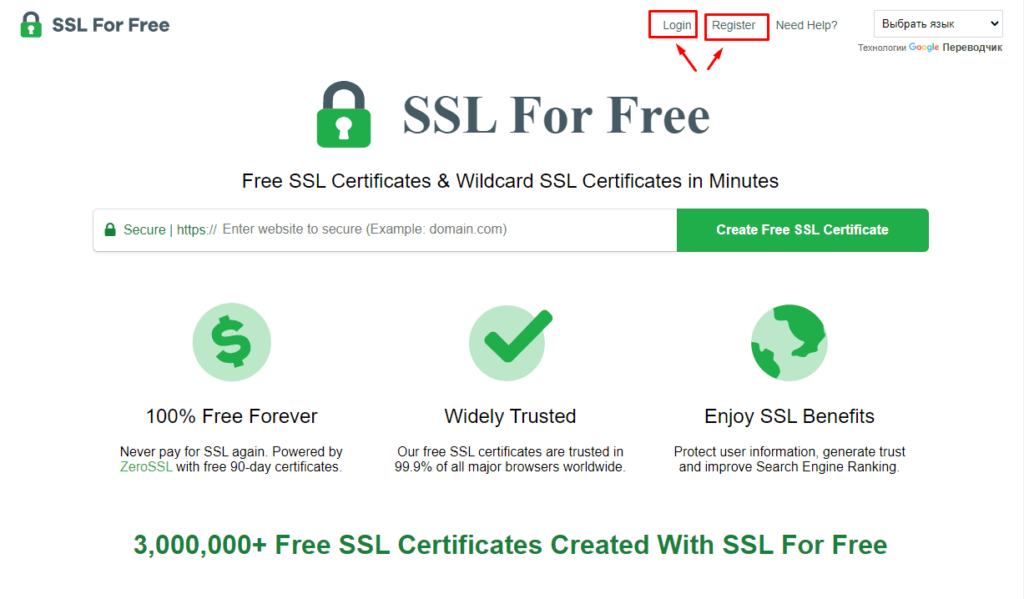

Получение бесплатного SSL-сертификата самостоятельно

В первую очередь посещаем сайт sslforfree, где понадобится зарегистрироваться и залогиниться перед выполнением дальнейших действий.

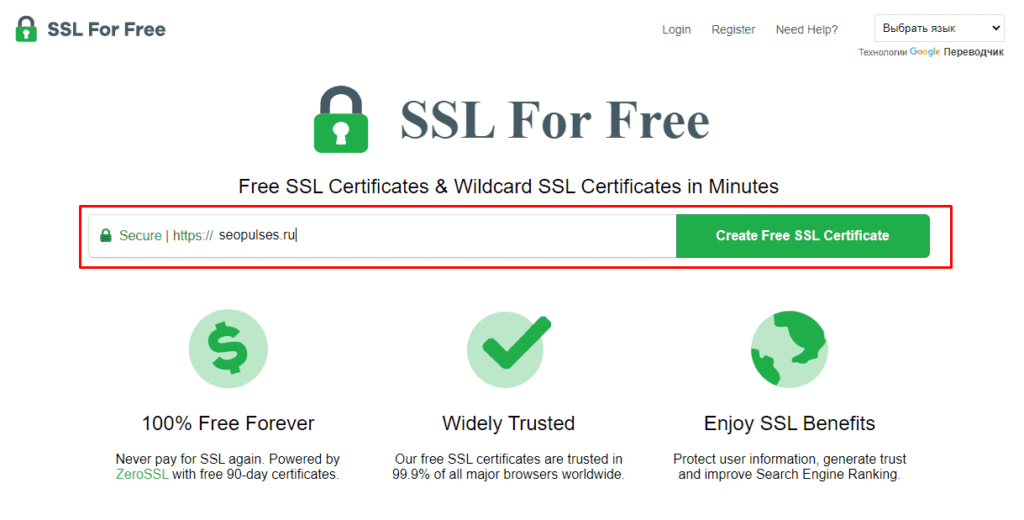

Теперь вписываем адрес сайта (Важно! Если выдается сертификат для поддомена, то необходимо ввести его адрес, например, poddomen.site.ru) и нажимаем на «Create Free SSL Certoficate»

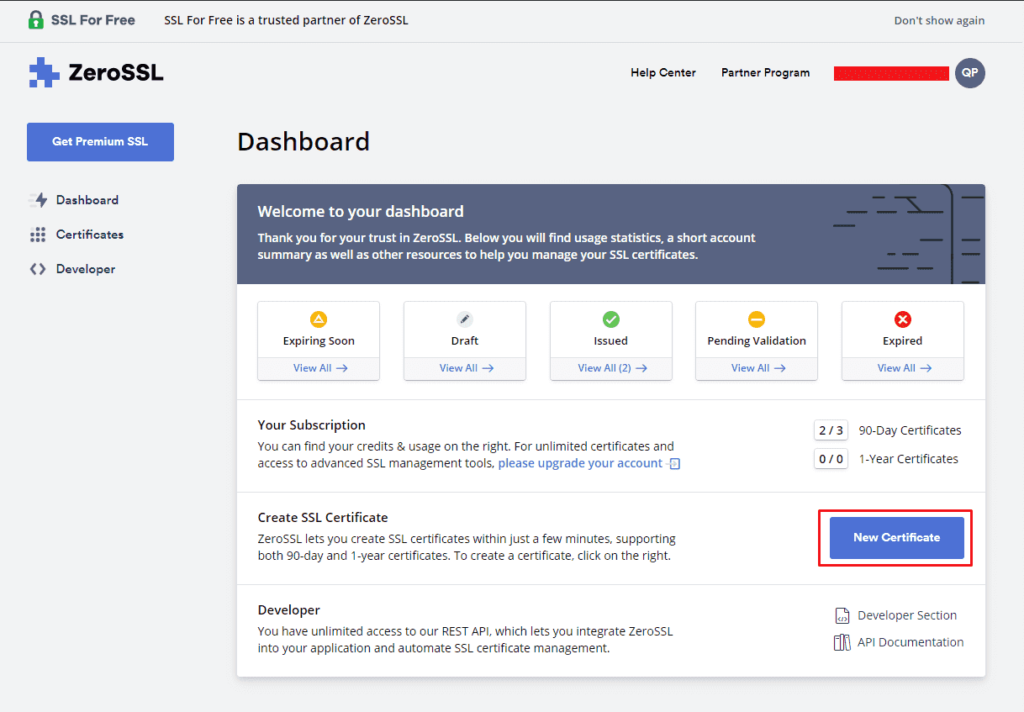

В появившемся окне «ZeroSSL» выбираем «New Certificate».

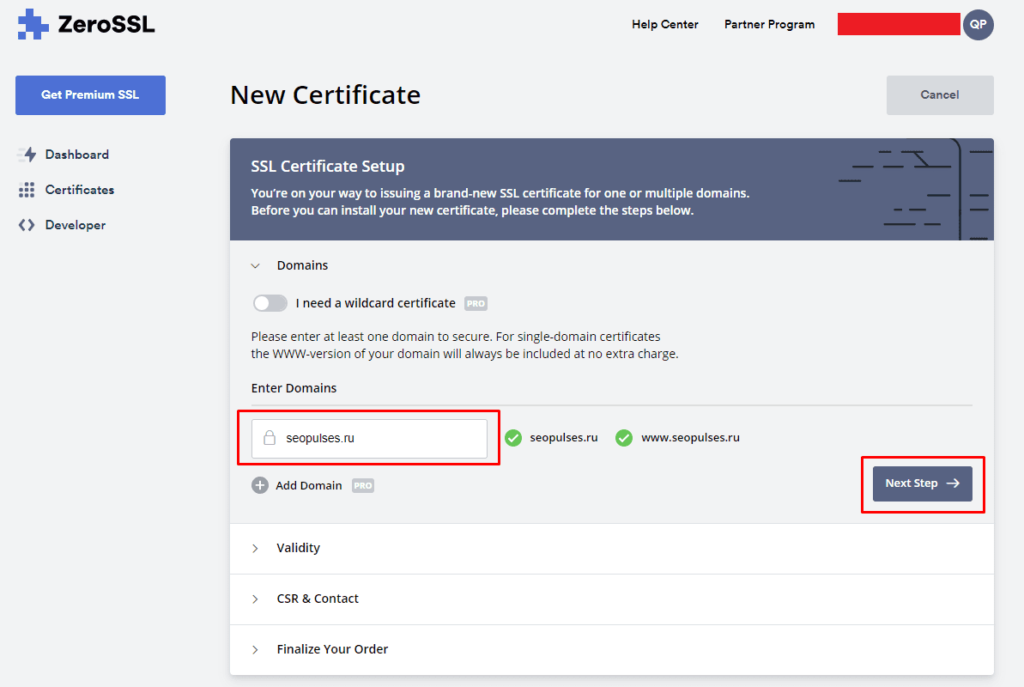

Вводим домен, например, «seopulses.ru».

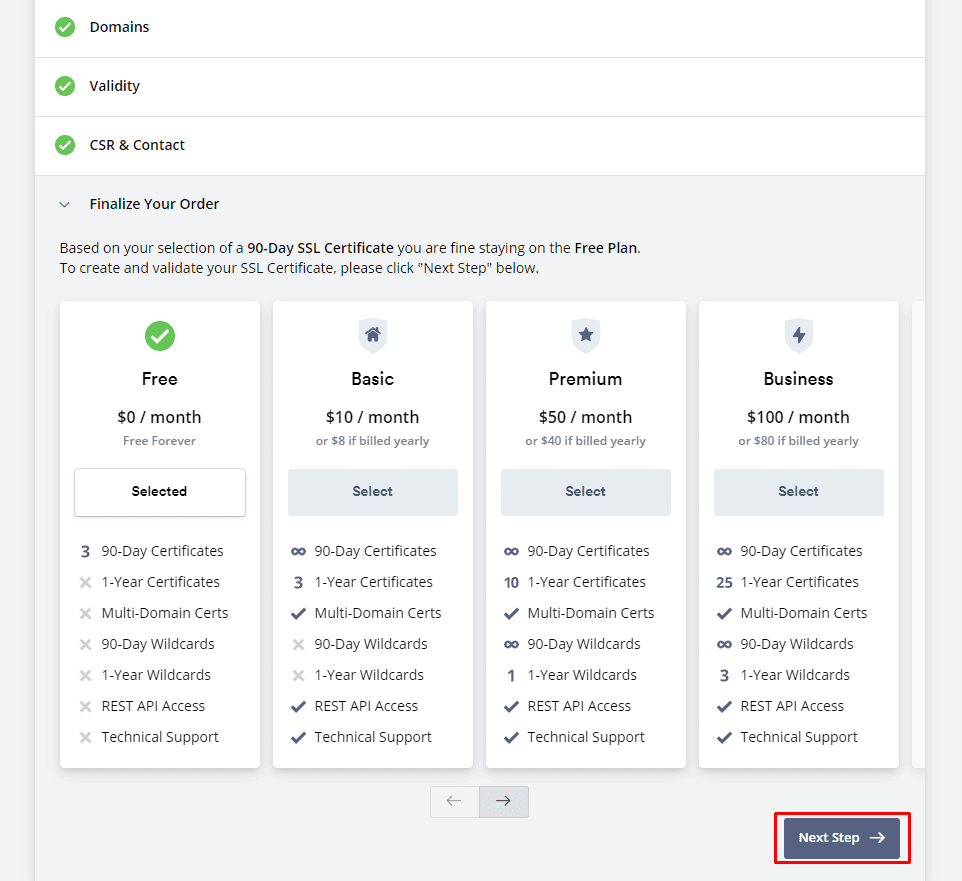

Выбираем 90 дней.

Важно! Бесплатно можно получить только на 90 дней!

Оставляем все без изменений и переходим на следующий шаг через кнопку «Next Step».

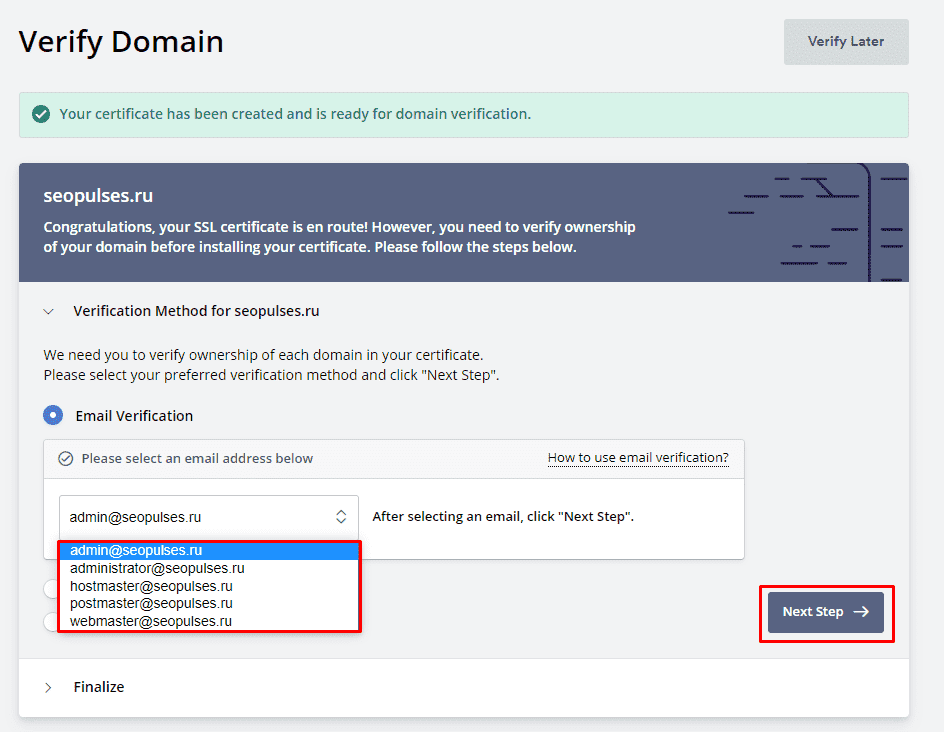

Теперь нам предлагается 3 способа подтверждения:

- Через почту;

- DNS;

- Загрузку HTTP файла.

О каждом из этих способов указано ниже.

Подтверждение по почте

В этом случае система предложит написать на одну из почт:

- admin@

- administrator@

- hostmaster@

- postmaster@

- webmaster@

В этом случае будет отправлено письмо с кодом на указанный электронный адрес, через которое можно будет подтвердить информацию.

В этом случае лучше всего:

- Подключиться доменную почту на сервере;

- Подключиться к Яндекс.Коннекту (есть бесплатный тариф);

- Mail.ru для бизнеса (есть бесплатный тариф);

- GSuite (От 5,4$ за пользователя).

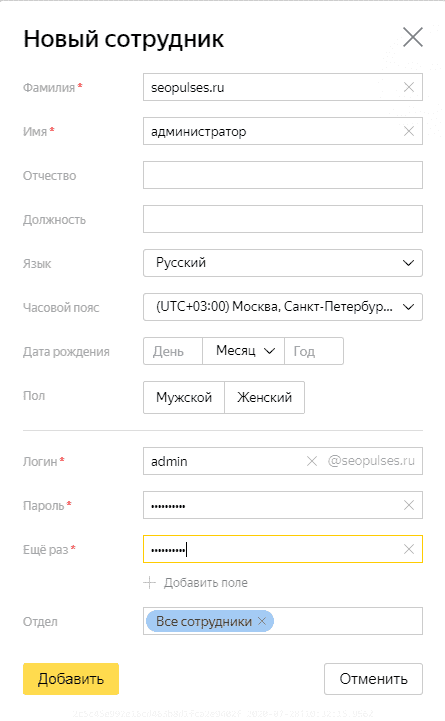

Если указанной почты нет среди аккаунтов, то следует ее создать, например, в интерфейсе Яндекс.Коннекта это выглядит так:

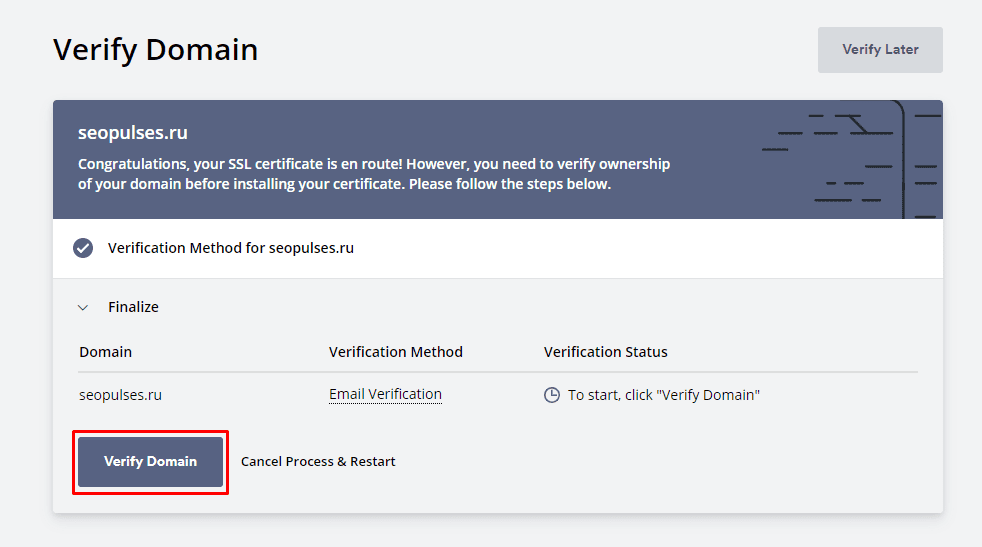

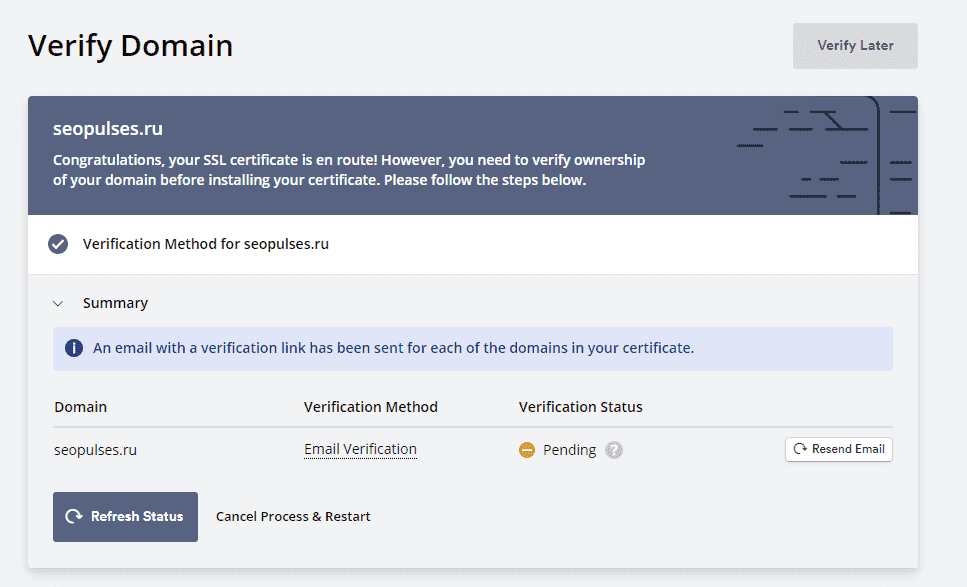

Отправляем письмо для проверки.

В системе видно, что сообщение отправлено.

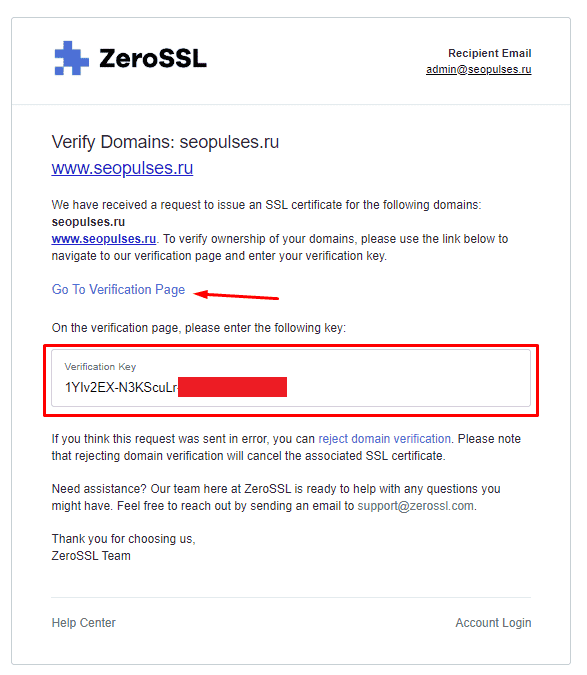

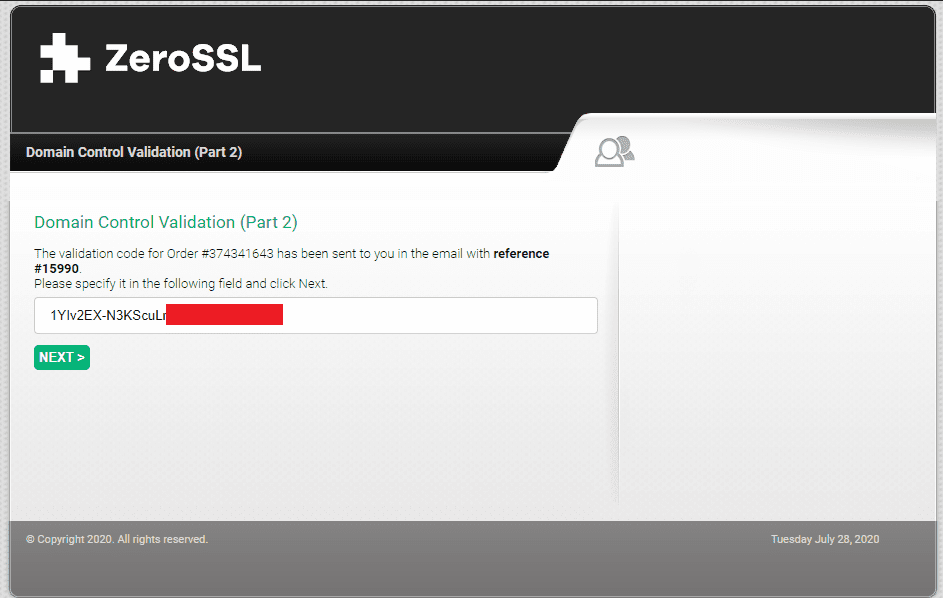

Далее приходит письмо на почту, где нужно скопировать проверочный код и перейти на страницу верификации.

На проверочной странице вводим ключи и нажимаем на «Next».

Закрываем страницу.

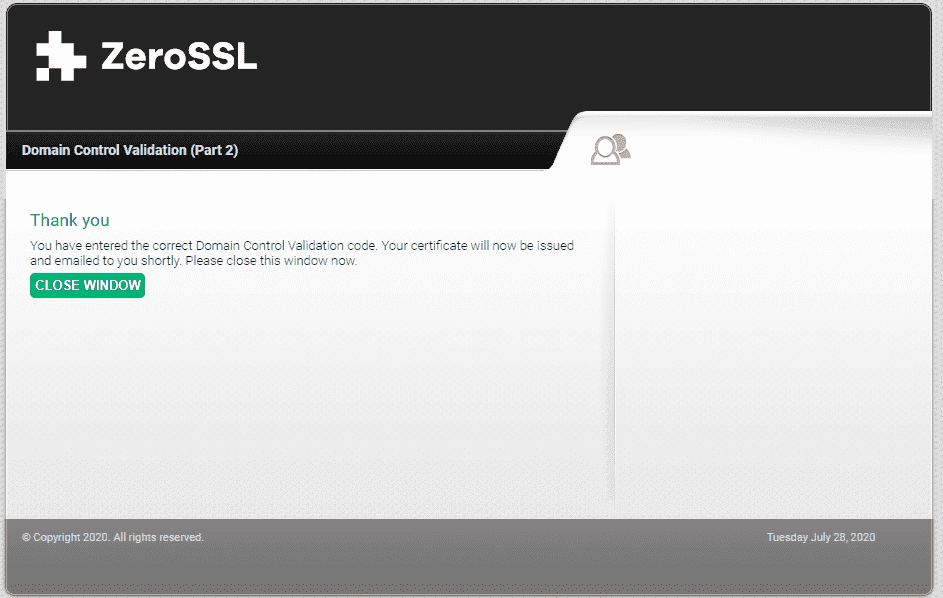

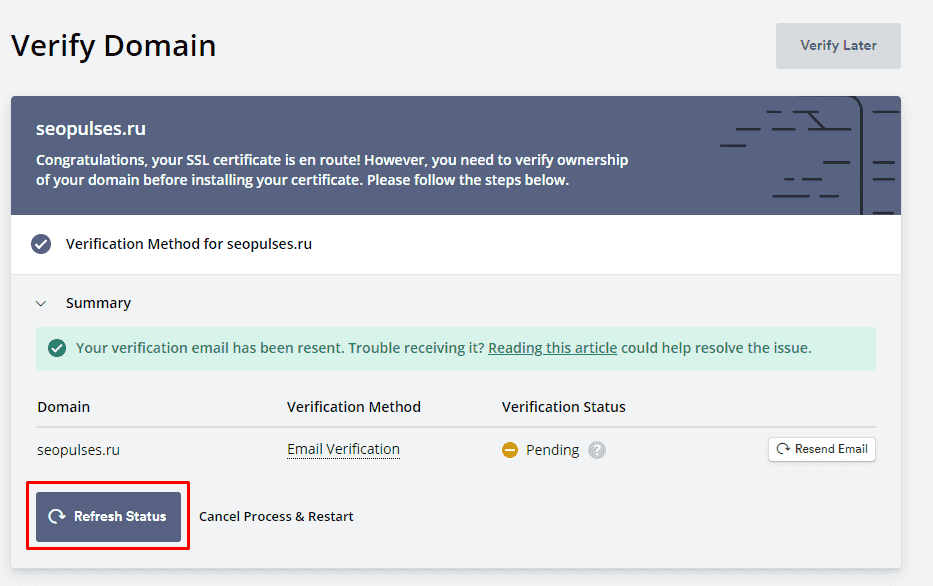

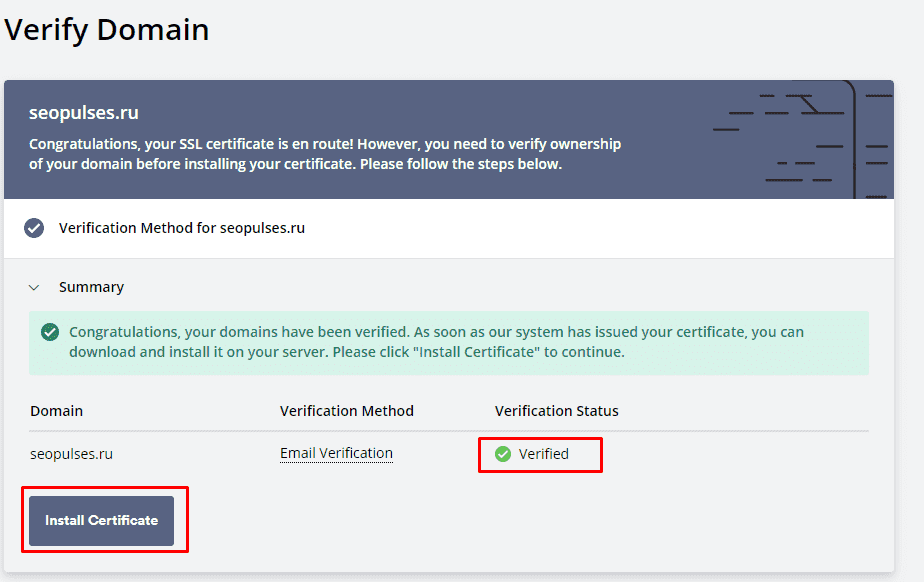

В ZeroSSL обновляем статус заявки.

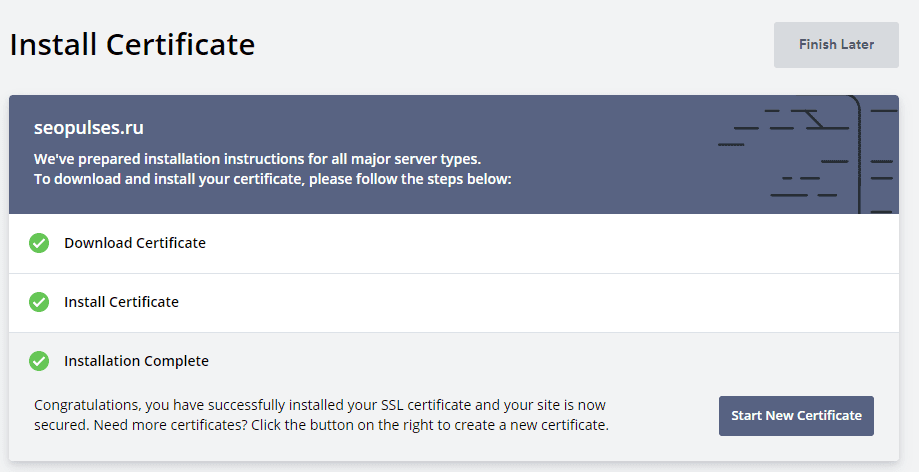

Видим, что все прошло успешно и кликаем на «Install Certificate».

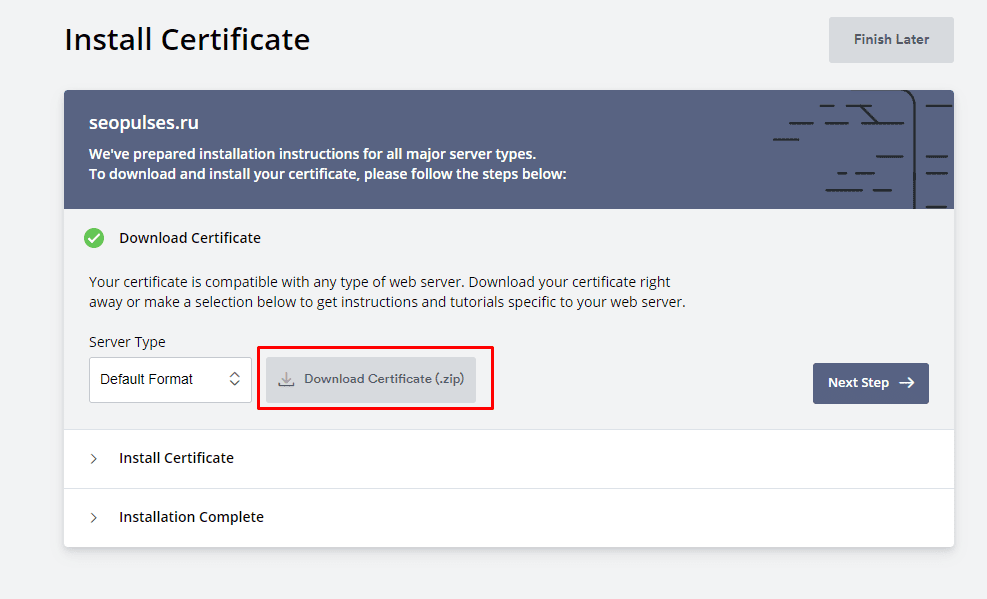

Скачиваем бесплатный SSL-сертификат через кнопку «Download Certificate (.zip).

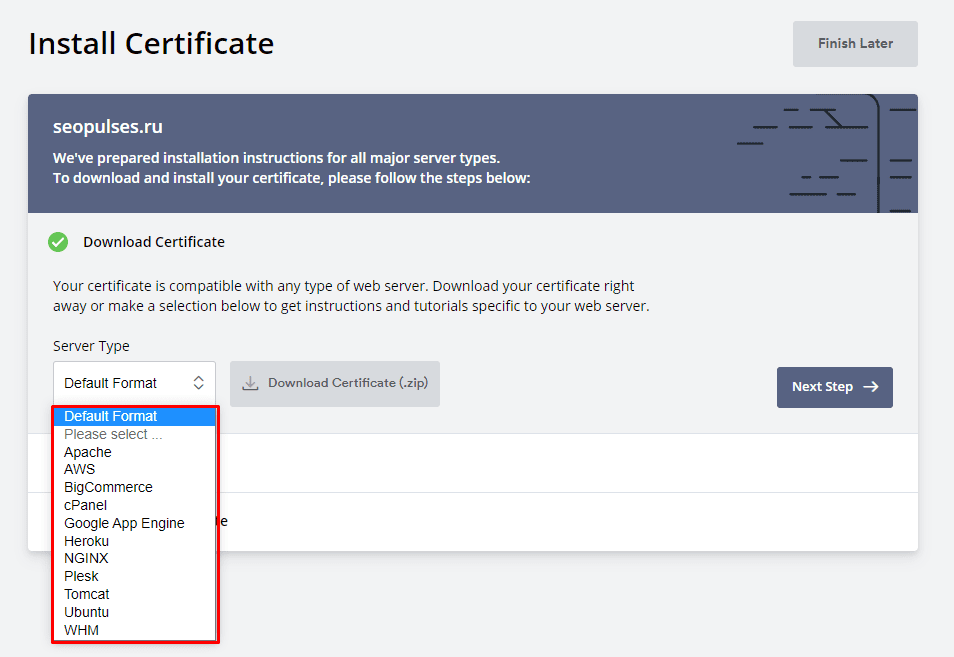

При необходимости можно сказать в разных форматах, например, для:

- Apache;

- AWS;

- cPanel

- NGINX;

- Ubuntu;

- И многих других.

Далее переходим к установке его на сервер.

Важно! Одни аккаунт может иметь до трех доменов с сертификатами бесплатно

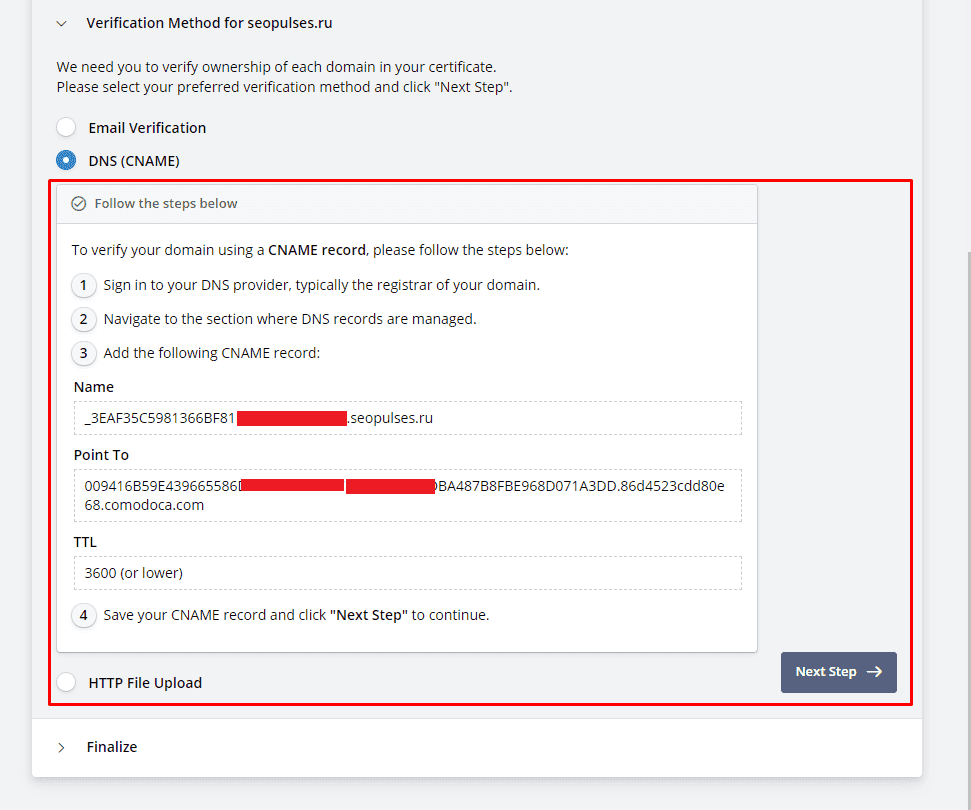

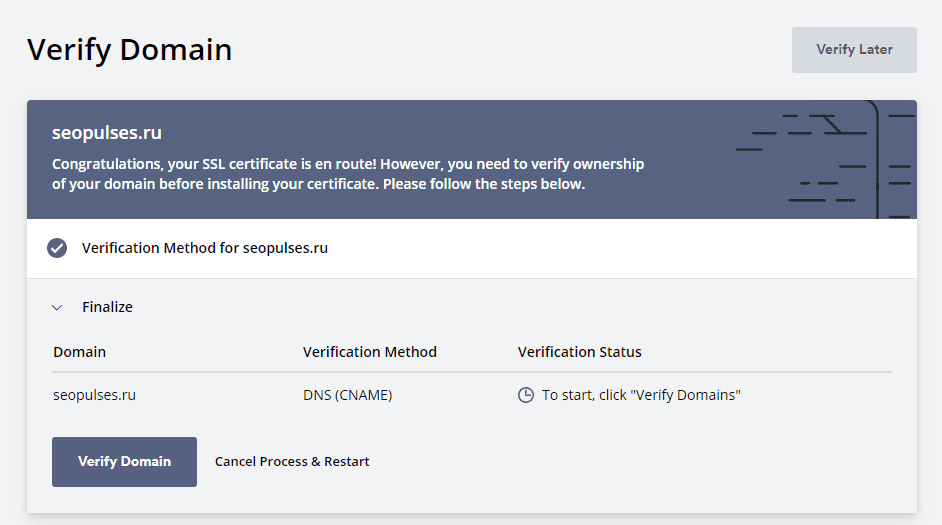

Подтверждение бесплатного SSL-сертификата через DNS

На этапе выбора подтверждения кликаем на «DNS», где получаем нужные данные для ввода.

На следующем шаге видим, что система мониторит записи для подтверждения.

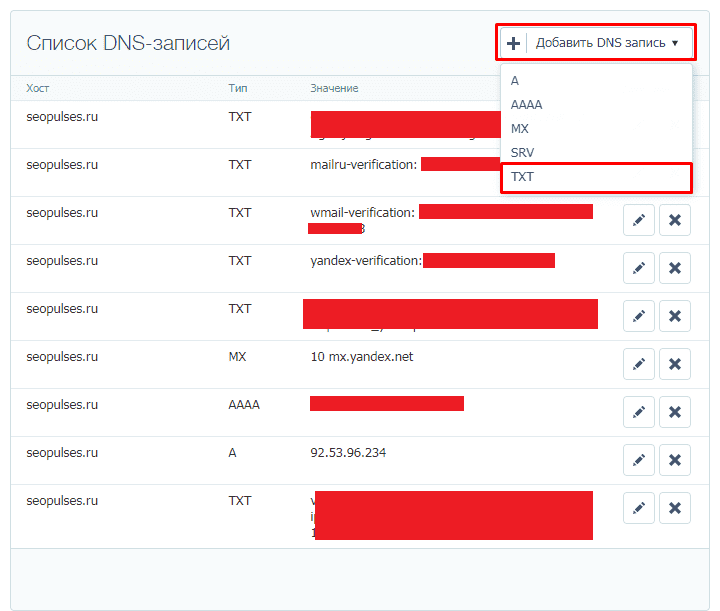

Переходим к хостинг-провайдеру (или другой интерфейс, куда через NS был делегирован домен) и переходим к редактированию DNS.

Добавляем новую TXT-запись.

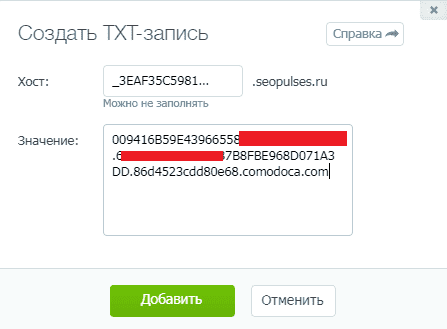

Вводим выданные нам значения.

Важно! Name содержит запись для поддомена (111.site.ru), следует вводить только указанный только до домена код. Важно! Во многих системах интерфейс может быть различных, например, на примере в Timeweb не требуется ввод TTL, поэтому это опускаем

Важно! Во многих системах интерфейс может быть различных, например, на примере в Timeweb не требуется ввод TTL, поэтому это опускаем

Все готово, можно переходить к его установке.

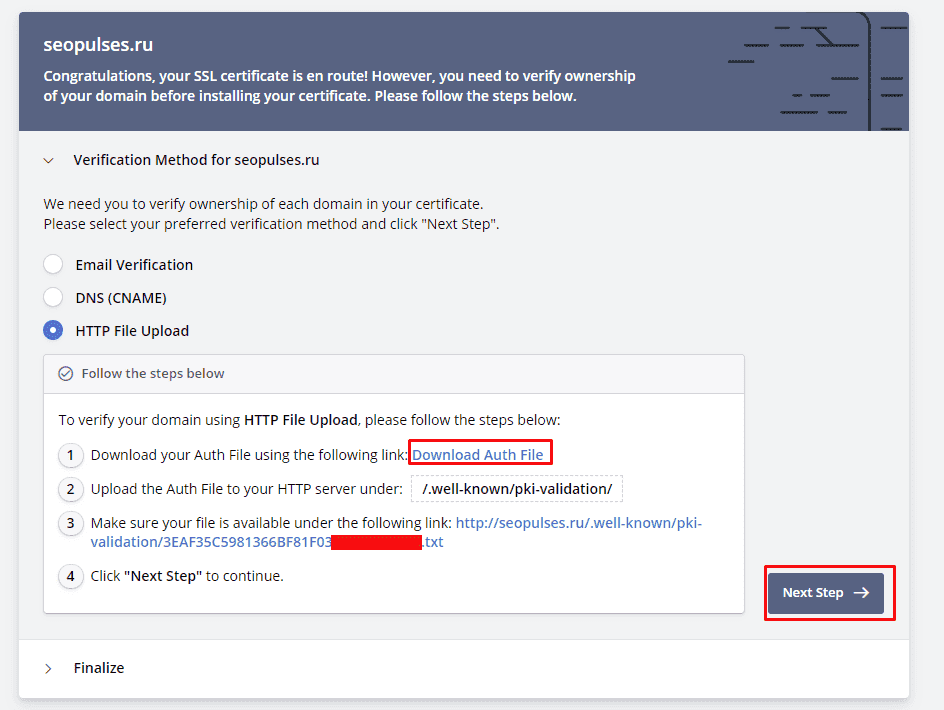

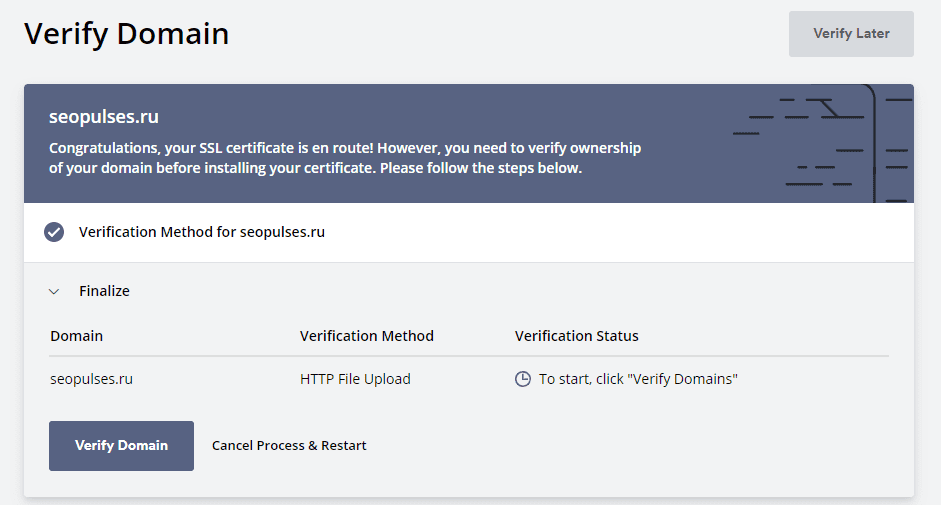

Подтверждение бесплатного SSL через HTTP-файл

Выбираем пункт для подтверждения «HTTP File Upload» и скачиваем файл.

Система начинаем проверку.

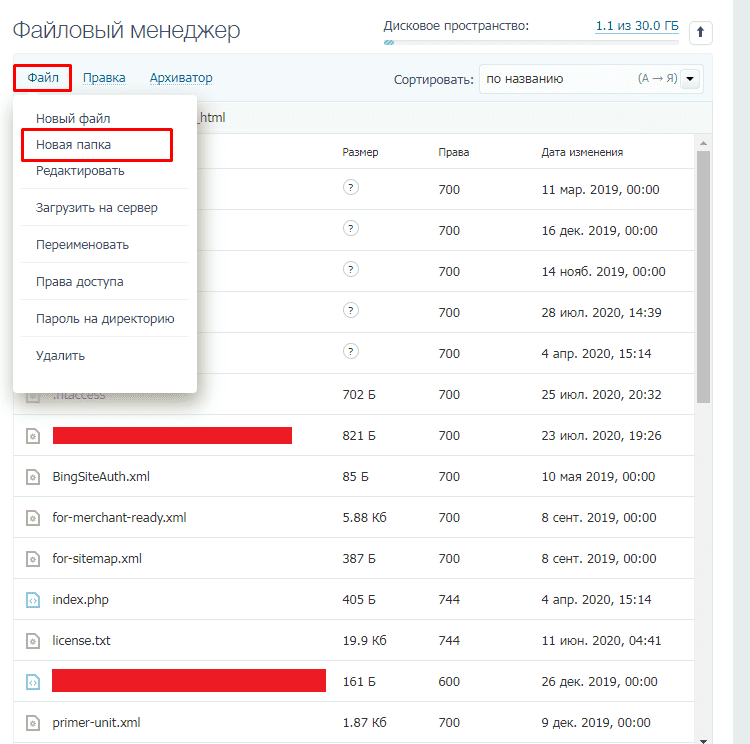

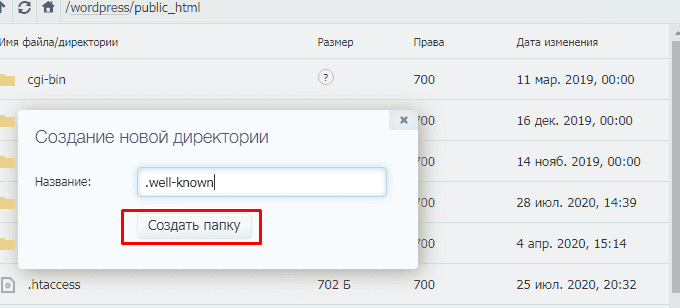

Далее переходим в панель управления сервером или FTP-аккаунт, где в корневой папке сайта (как правило, public_html) создаем папку «.well-known».

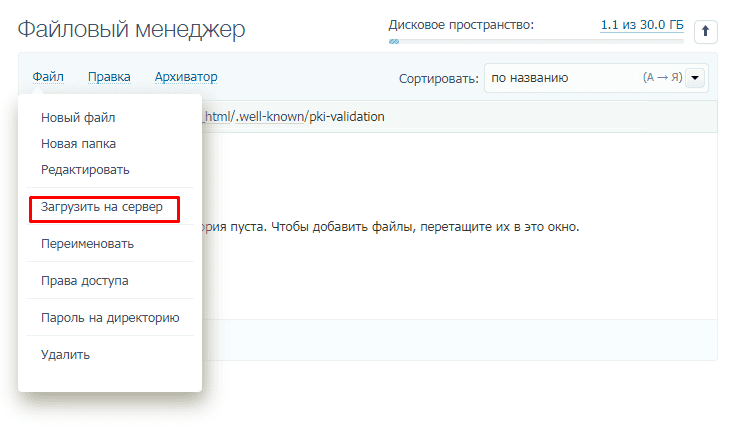

В ней аналогично создаем еще одну папку «pki-validation».

Загружаем файл, скачанный в самом начале инструкции.

Все готово подтверждаем информацию (аналогично почте) и получаем сертификат.

Почему безопасен

Защита передачи информации в протоколе обеспечивается вышеупомянутыми SSL или его улучшенной версией – TLS. HTTPS – это не отдельный протокол, а разновидность стандартного HTTP, только работает через шифрованные TLS или SSL, тем самым защищая от самых разных атак, начиная от снифферских и заканчивая такими, как «человек посередине» (man-in-the-middle).

Он шифрует информацию и не позволяет получить к ней доступ

посторонним лицам. Основное преимущество SSL/TLS заключается в том, что они позволяют двум незнакомым участникам

сети, например, пользователю и веб-ресурсу, установить безопасное соединение посредством

незащищенного канала.

Представьте, что сегодня последний день использования тарифа за интернет и вам необходимо заплатить за предстоящий месяц. Вы переходите на сайт провайдера и заходите в личный кабинет, ищите страницу для оплаты. Все предоставленные данные в ходе оплаты следует зашифровать, потому что здесь и ваш пароль, и номер карты, и сумма платежа.

Но есть один нюанс – ваш ПК передает информацию на сервер провайдера

посредством HTTP канала. И чтобы гарантировать в условиях, когда канал

постоянно прослушивается, безопасное HTTPS соединение, сообщения шифруются.

Виды SSL сертификатов

Надежные сертификаты криптографического обмена данными предоставляются на платной основе, чем надежнее, тем дороже.

Чтобы не тратить лишних денег за чрезмерный уровень защиты, владельцу интернет-проекта следует проанализировать свои потребности и выбрать оптимально-подходящий сертификат.

Бесплатные SSL с доверенной подписью

На самом деле сертификат SSL можно совершенно бесплатно сделать в панели управления сайтов на хостинге. Однако есть проблема, такие «самодельные» сертификаты не отвечают требованиям ведущих разработчиков браузеров.

Сайты с такими сертификатами часто рассматриваются обозревателями Chrome, Opera Internet Explorer, Mozilla Firefox как подозрительные, не доверенные. В итоге сайты блокируются и не загружаются в самых распространенных браузерах.

К счастью, бесплатный SSL-сертификат с удостоверяющей подписью, которую браузеры рассматривают как надежную, можно получить бесплатно у спонсорских провайдеров.

Например, на сайте letsencrypt.org/ru/ выдаются бесплатно сертификаты, которые все популярные браузеры из «большой пятерки» рассматривают как надежные.

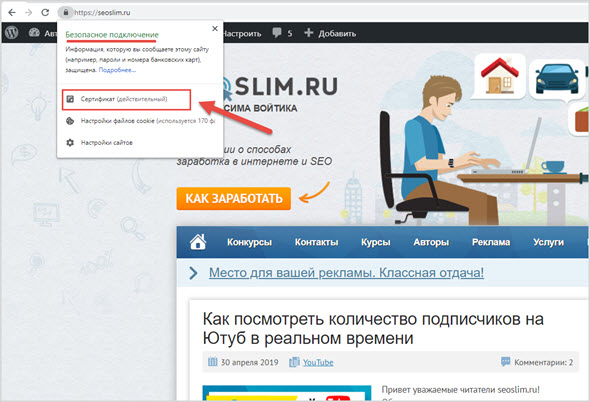

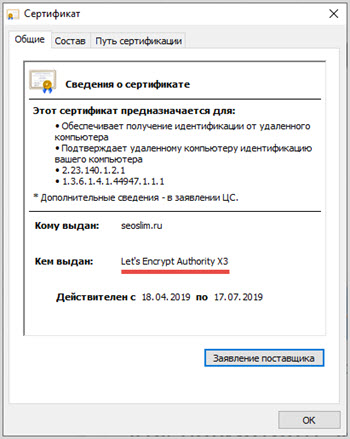

Вот как выглядит адресная строка с сертификатом Let’s Encrypt. Если кликнуть на замочек, выпадает окно с информацией о сертификате.

Теперь кликните по пункту «Сертификат» и в появившемся интерфейсе вы сможете изучить все подробности, какой сертификат, кем выдан и какие имеет параметры защиты.

Бесплатные сертификаты предназначены для некоммерческих веб-проектов, где нет особой необходимости шифровать данные пользователей, поскольку не ведется активная предпринимательская деятельность.

Платные SSL

Надежный коммерческий SSL-сертификат вызывает больше доверия, а доверие – это двигатель торговли. Никто не хочет вести дела с организациями, которым нельзя доверять. Ведь речь идет о деньгах, а иногда и о больших деньгах.

Поэтому, чем более крупные суммы в обороте у компании, тем более надежный и дорогой сертификат SSL следует выбирать.

Платные SSL выдаются авторитетными центрами сертификации.

В их числе:

- Symantec,

- Norton,

- Comodo,

- Trustwave,

- Thawte.

Почему все иностранные? Суть в том, что и все популярные веб-браузеры разрабатываются в зарубежных странах. Поэтому и сертификаты в браузерах применяются свои.

С проверкой домена

Сертификат типа DV (Domain Validation — валидация домена) переназначен для того, чтобы пользователь мог быть уверен, что попадает именно на заявленный сайт, а не на фишинговую копию.

На скриншоте выше сертификат с валидацией домена.

С проверкой компании

Сертификат OV (Organization Validation – валидация организации) подтверждает посещение сайта по правильному домену и что сайт точно принадлежит заявленной компании или организации.

С расширенной проверкой

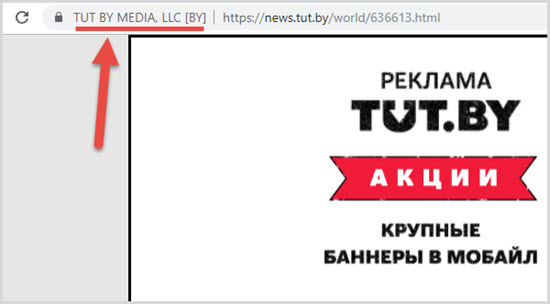

Сертификат EV (Extendet Validation – расширенная валидация). Такие сертификаты осуществляют проверку как по перечисленным выше параметрам, так и дополнительные тесты, в том числе периодические.

Сертификация EV обозначается в адресной строке замочком, где рядом видно название компании.

Такой сертификат требуется в случаях, когда необходимо максимальная защита клиентских данных. Например, в онлайн-банках.

Завершение перехода с HTTP на HTTPS

Проводим техническую настройку

После установки у вас впереди склейка зеркал, то есть копий сайта. Ссылочный вес нужно будет перенести на главное зеркало, это можно сделать в кабинетах вебмастеров поисковиков. Переход займет большое количество времени – до нескольких месяцев. Придется потерпеть, ускорить процесс никак нельзя, мы проверяли.

Пока идет склейка, сайт нужно оставить доступным по обоим адресам. При доступности обеих версий Google сразу будет показывать версию с HTTPS, а Яндекс будет делать это после склейки.

Кроме того, нужны некоторые завершающие действия:

1.Настройте постраничный 301 редирект.

Когда склейка завершится, следует настроить постраничный 301 редирект на страницы с новым протоколом.

Для перенаправления подойдут строчки кода в файле .htaccess:

RewriteCond %{SERVER_PORT} !^443$

RewriteRule ^(.*)$ <a href="<a href=" <a="">https://site.ru/</a>">https://site.ru/$1">https://site.ru/$1

Либо такой вариант:

RewriteEngine on

RewriteCond %{ENV:HTTPS} !on

RewriteRule (.*) <a href="about:blank">https://{HTTPS_HOST</a>}%{REQUEST_URI}

Код должен сработать для большинства серверов, если для вашего он не подошел, проконсультируйтесь с хостером.

2.Настройте robots.txt, чтобы роботы индексировали сайт только по одному новому протоколу, то есть укажите, что версия с HTTPS — главная. Для этого в файле robots в директиве host добавьте https://.

3.Настройте sitemap.xml, аналогично добавив https://.

4. Проверьте rel=»canonical» и rel=»alternate», там также должны быть ссылки с HTTPS.

5. Поработайте со внутренними ссылками, включая URL всех статических файлов. В HTML-коде абсолютных ссылок замените HTTP на HTTPS.

Это можно сделать при помощи специальных скриптов, но если вы не ищете легких путей, то вполне можно сделать и вручную. Для объемных ресурсов можно использовать также сервисы SEO-анализа сайтов.

6. Настройте метатег для реферального трафика.

Если на вашем сайте есть рекламные баннеры, ведущие на сайты без HTTPS, то метрики могут не распознавать ваш сайт с сертификатом как источник трафика. Переходы на такие сайты с вашего ресурса Яндекс.Метрика или Google Analytics могут относить к прямому трафику.

Чтобы такого не произошло, добавьте метатег на страницы до тега . Часть «origin» будет означать передачу протокола и домена.

Теперь об изменениях нужно оповестить поисковики – они должны быть в курсе смены протокола.

Оповещаем Яндекс и Google о смене протокола

Оповещаем поисковики. Яндексу о смене протокола можно рассказать

здесь:

Сделайте пометку на добавлении HTTPS

Сделайте пометку на добавлении HTTPS

А Google –

здесь:

Нужно добавить сайт с новым протоколом в Search Console

Добавьте в Search Console адрес сайта, использующего HTTPS. Помните, что Search Console расценивает страницы HTTP и HTTPS как разные, поэтому их данные не совпадают. Если на вашем сайте используются оба протокола, то в Search Console следует добавить два ресурса.

Основные действия вы завершили, теперь остается только ждать. И готовиться к снижению трафика и ТИЦ – при переходе это нормальная история. Не бойтесь, со временем позиции восстановятся и скорее всего улучшатся, благо лояльность поисковиков к HTTPS сайтам только повышается день ото дня.

Заключение

Переводить сайт на защищенный HTTPS протокол или нет – решать вам. Многие говорят, что на сегодняшний день игра не стоит свеч, мол, тратить время и силы, при этом терять на некоторое время трафик пока нет смысла. Однако если у вас коммерческий сайт или проект, где пользователям необходимо вводить свои персональные данные, то поддержка безопасного протокола обязательна.

Если анализировать поисковую выдачу Google и Яндекс, доля ТОП-10 которых все больше перепадает на HTTPS-сайты, и обращать внимание на то, что поисковые системы в своих браузерах помечают HTTP-версии ресурсов как небезопасные. К тому же интернет провайдеры могут встраивать свою рекламу на ваш сайт без вашего согласия

Напрашивается вывод, что если и не сегодня, то в скором будущем HTTPS протоколы станут обязательным условием для всех типов сайтов.