Как подключиться к удаленному рабочему столу в windows 10 через rdp

Содержание:

- Смена стандартного порта Remote Desktop Protocol

- Особый порт для подключения

- Шаг 3. Установка и настройка терминального сервера

- Настраиваем политику блокировки

- Настраиваем политику блокировки

- Шаг 2. Установка Windows Server и базовая настройка системы

- Подключение к удаленному рабочему столу в Windows 10

- Управляемые рабочие столы

- Проверка порта прослушивателя протокола RDP

- Включение перенаправления портов на маршрутизаторе

- Расшифровываем RDP

- Как удаленно настроить рабочий стол в Windows 10

Смена стандартного порта Remote Desktop Protocol

Начнем со стандартной меры — смены стандартного порта Windows 2016 RDP, что позволит предотвратить атаку всем известных портов (well-known ports).

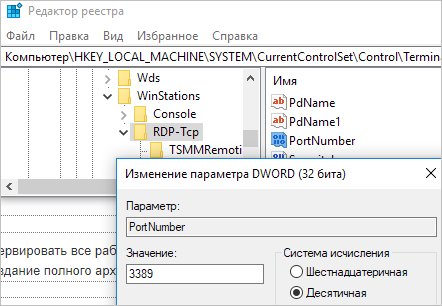

Настройку порта можно осуществить с помощью реестра —

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\TerminalServer\WinStations\RDP-Tcp\PortNumber.

Рис. 1. Смена порта RDP в Windows Server 2016 с помощью редактора реестра

После этого запустите Брандмауэр Windows и на боковой панели слева выберите Дополнительные параметры. Далее — Правила для входящих соединений и нажмите кнопку Создать правило (на панели справа)

Рис. 2. Правила для входящих подключений

В появившемся окне выберите Для порта и нажмите кнопку Далее. Затем выберите Определенные локальные порты и введите порт, указанный при редактировании реестра (рис. 3). В следующем окне мастера нужно выбрать Разрешить подключение (рис. 4).

Рис. 3. Задаем новый порт

Рис. 4. Разрешаем подключение

Собственно, на этом настройка безопасности RDP завершена. Отключитесь от сервера и установите новое соединение. Не забудьте в настройках RDP-клиента Windows Server 2016 указать новый порт: IP-адрес_сервера: порт.

Особый порт для подключения

По умолчанию, для подключения к терминальному серверу по RDP используется порт 3389. Если необходимо, чтобы сервер слушал на другом порту, открываем реестр, и переходим в ветку:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

Находим ключ PortNumber и задаем ему значение в десятично представлении, равное нужному номеру порта:

Также можно применить команду:

reg add «HKLM\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp» /v PortNumber /t REG_DWORD /d 3388 /f

* где 3388 — номер порта, на котором будет принимать запросы терминальный сервер.

Шаг 3. Установка и настройка терминального сервера

Подготовка системы

Начиная с Windows 2012 терминальный сервер должен работать в среде Active Directory.

Если в вашей IT-среде есть контроллер домена, просто присоединяем к нему наш сервер. В противном случае, устанавливаем на наш сервер роль контроллера.

Установка роли и компонентов

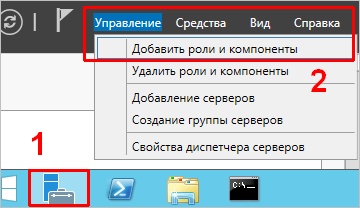

В панели быстрого запуска открываем Диспетчер серверов:

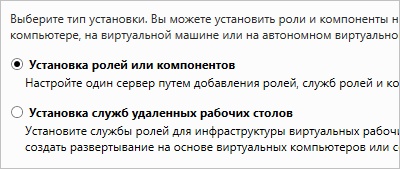

Кликаем Управление — Добавить роли и компоненты:

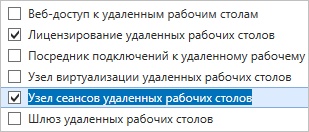

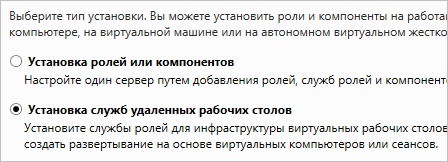

Нажимаем Далее до «Выбор типа установки». Оставляем Установка ролей и компонентов и нажимаем Далее дважды:

В окне «Выбор ролей сервера» выбираем Службы удаленных рабочих столов:

Кликаем Далее, пока не появится окно «Выбор служб ролей» и выбираем следующие:

- Лицензирование удаленных рабочих столов

- Узел сеансов удаленных рабочих столов

* при появлении запроса на установку дополнительных компонентов соглашаемся.

При необходимости, также выставляем остальные галочки:

- Веб-доступ — возможность выбора терминальных приложений в браузере

- Посредник подключений — для кластера терминальных серверов посредник контролирует нагрузку каждой ноды и распределяет ее.

- Узел виртуализации — для виртуализации приложений и запуска их через терминал.

- Шлюз — центральный сервер для проверки подлинности подключения и шифрования трафика. Позволяет настроить RDP внутри HTTPS.

Нажимаем Далее и в следующем окне Установить. Дожидаемся окончания процесса установки и перезагружаем сервер.

Установка служб удаленных рабочих столов

После перезагрузки открываем Диспетчер серверов и нажимаем Управление — Добавить роли и компоненты:

В окне «Выбор типа установки» выбираем Установка служб удаленных рабочих столов и нажимаем Далее:

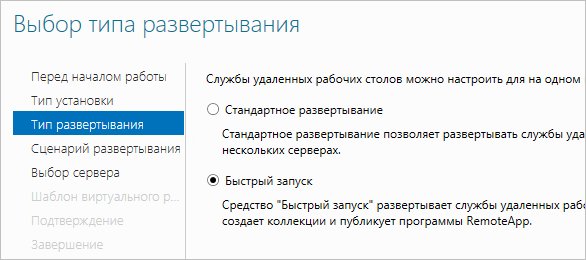

В окне «Выбор типа развертывания» выбираем Быстрый запуск и нажимаем Далее:

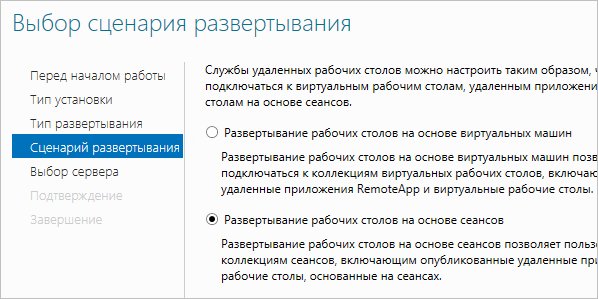

В «Выбор сценария развертывания» — Развертывание рабочих столов на основе сеансов — Далее:

Еще раз Далее — при необходимости, ставим галочку «Автоматически перезапускать конечный сервер, если это потребуется» и кликаем по Развернуть.

Настройка лицензирования удаленных рабочих столов

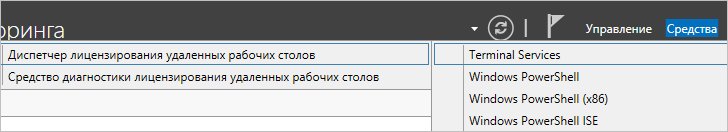

Для корректной работы сервера, необходимо настроить службу лицензирования. Для этого открываем диспетчер серверов и кликаем по Средства — Terminal Services — Диспетчер лицензирования удаленных рабочих столов:

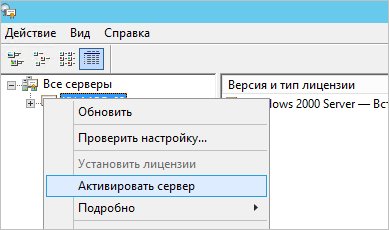

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Активировать сервер:

В открывшемся окне дважды кликаем Далее — заполняем форму — Далее — Далее — Снимаем галочку «Запустить мастер установки лицензий» — Готово.

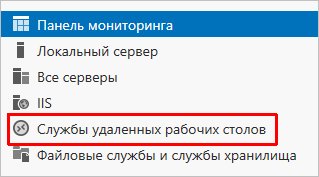

Снова открываем диспетчер серверов и переходим в «Службы удаленных рабочих столов»:

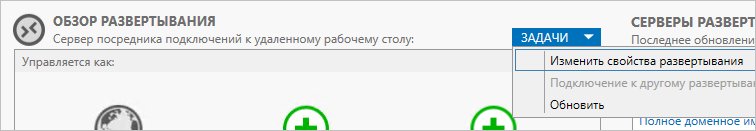

В «Обзоре развертывания» кликаем по Задачи — Изменить свойства развертывания:

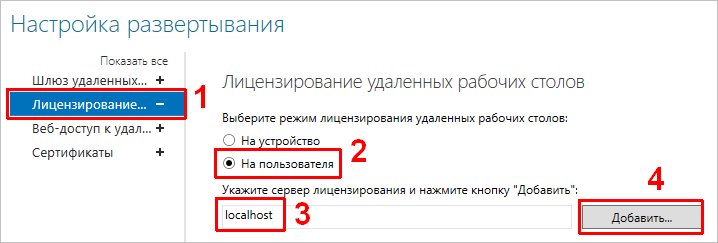

В открывшемся окне переходим в Лицензирование — Выбираем тип лицензий — прописываем имя сервера лицензирования (в данном случае локальный сервер) и наживаем Добавить:

Применяем настройки, нажав OK.

Добавление лицензий

Открываем диспетчер серверов и кликаем по Средства — Terminal Services — Диспетчер лицензирования удаленных рабочих столов:

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Установить лицензии:

В открывшемся окне нажимаем Далее — выбираем программу, по которой куплены лицензии, например, Enterprise Agreement — Далее — вводим номер соглашения и данные лицензии — выбираем версию продукта, тип лицензии и их количество — Далее — Готово.

Проверить статус лицензирования можно в диспетчере серверов: Средства — Terminal Services — Средство диагностики лицензирования удаленных рабочих столов.

Настраиваем политику блокировки

Основная проблема в том, что по умолчанию Windows-server (даже 2016!) не защищен от брутфорса, поэтому безопасность RDP в Windows 2016 пребывает не на очень высоком уровне. При наличии какого-либо сервиса, в частности, FTP, вас могут брутфорсить, пока не получат доступ к системе, перебирая огромное множество логинов и паролей. Именно поэтому необходима настройка временной блокировки пользователя после нескольких неудачных попыток.

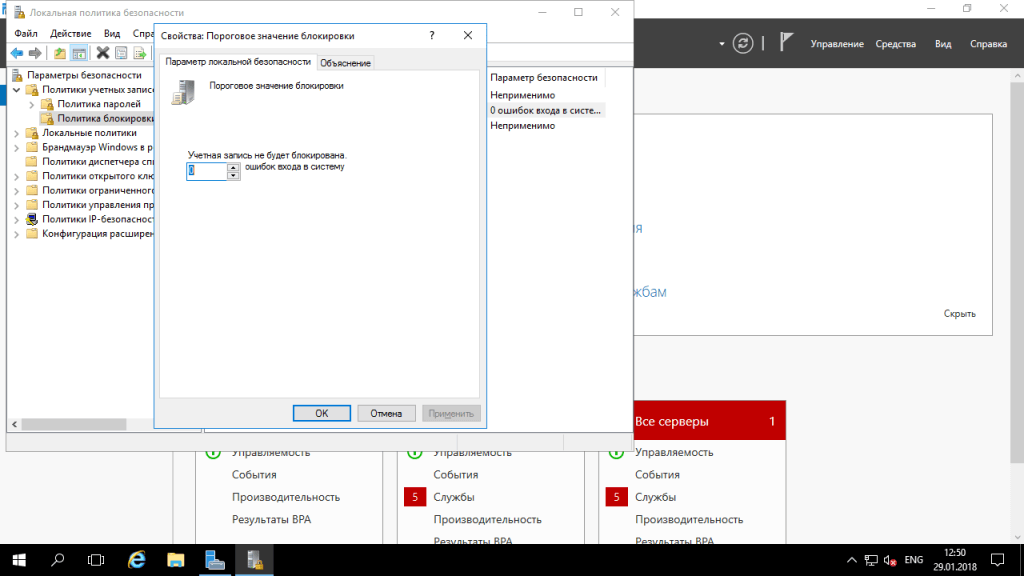

Необходимый набор правил и настроек называется Политика блокировки учетной записи (Account Lockout Policy). Пока вы еще не закрыли окно Локальная политика безопасности, перейдите в раздел Политики учетных записей, Политика блокировки учетной записи. Установите Пороговое значение блокировки — 5 (максимум 5 неудачных попыток входа), Продолжительность блокировки учетной записи — 30 (на 30 минут учетная запись будет заблокирована после 5 неудачных попыток входа).

Рис. 6. Настройка политики блокировки учетной записи

Если облака для вас

не просто теория

Широкий спектр услуг

по выделенным северам

и мультиклауд-решениям

Конфигурация VPS и бесплатный тест уже через 2 минуты

Сконфигурировать VPS

Организация вашей IT-инфраструктуры на основе мультиклауд-решения

Запросить КП

Настраиваем политику блокировки

Основная проблема в том, что по умолчанию Windows-server (даже 2016!) не защищен от брутфорса, поэтому безопасность RDP в Windows 2016 пребывает не на очень высоком уровне. При наличии какого-либо сервиса, в частности, FTP, вас могут брутфорсить, пока не получат доступ к системе, перебирая огромное множество логинов и паролей. Именно поэтому необходима настройка временной блокировки пользователя после нескольких неудачных попыток.

Необходимый набор правил и настроек называется Политика блокировки учетной записи (Account Lockout Policy). Пока вы еще не закрыли окно Локальная политика безопасности, перейдите в раздел Политики учетных записей, Политика блокировки учетной записи. Установите Пороговое значение блокировки — 5 (максимум 5 неудачных попыток входа), Продолжительность блокировки учетной записи — 30 (на 30 минут учетная запись будет заблокирована после 5 неудачных попыток входа).

Рис. 6. Настройка политики блокировки учетной записи

Запросить КП

Шаг 2. Установка Windows Server и базовая настройка системы

Установка системы

Во время установки системы важно учесть только один нюанс — дисковую систему необходимо разбить на два логических раздела. Первый (малый, 70 – 120 Гб) выделить для системных файлов, второй — под пользовательские данные

На это есть две основные причины:

- Системный диск малого размера быстрее работает и обслуживается (проверка, дефрагментация, антивирусное сканирование и так далее)

- Пользователи не должны иметь возможность хранить свою информацию на системном разделе. В противно случае, возможно переполнение диска и, как результат, медленная и нестабильная работа сервера.

Базовая настройка Windows Server

- Проверяем правильность настройки времени и часового пояса;

- Задаем понятное имя для сервера и, при необходимости, вводим его в домен;

- Настраиваем статический IP-адрес;

- Если сервер не подключен напрямую к сети Интернет, стоит отключить брандмауэр;

- Для удаленного администрирования, включаем удаленный рабочий стол;

- Устанавливаем все обновления системы.

Подключение к удаленному рабочему столу в Windows 10

После настройки для подключения в режиме RDP можно использовать стандартную программу.

Минимальные требования для соединения – указать имя или IP целевого компьютера.

Далее система сама запросит данные для входа в учетную запись. Используйте один из тех аккаунтов, которые добавили на этапе настройки. Можно поставить галочку, чтобы в будущем не вводить их заново.

Если показывается уведомление об отсутствии сертификата, его допустимо проигнорировать (вы же уверены в своем ПК, верно?).

Также в окне подключения можно раскрыть детальные параметры подключения:

- общие;

- для экрана;

- ресурсов;

- возможности взаимодействия;

- и дополнительная вкладка, где можно отключить проверку сертификата.

Если вам нужно настроить РДП с одновременной работой, переходите на серверные ОС, такие как Windows Server 2012 r2.

После этого откроется окно с удаленной системой. По умолчанию режим полноэкранный, а сверху показывается панель подключения.

Если нажать на ней крестик, то пользователь останется залогинен в удаленной системе.

Чтобы полностью выйти в меню Пуск удаленной машины выберите «Отключиться».

Управляемые рабочие столы

Рабочие области могут содержать несколько управляемых ресурсов, включая рабочие столы. При обращении к управляемому рабочему столу предоставляется доступ ко всем приложениям, установленным администратором.

Параметры рабочего стола

Вы можете настроить некоторые параметры ресурсов рабочего стола в соответствии со своими потребностями. Чтобы открыть список доступных параметров, щелкните правой кнопкой мыши ресурс рабочего стола и выберите Параметры.

Клиент будет использовать параметры, настроенные администратором, если только не отключить параметр Использовать параметры по умолчанию. Это позволит настроить приведенные ниже параметры.

-

Конфигурация дисплеев — выбор дисплеев, которые можно использовать для сеанса рабочего стола. Влияет на то, какие дополнительные параметры доступны.

- All displays (Все дисплеи) — сеанс всегда будет использовать все локальные дисплеи, даже если некоторые из них будут добавлены или удалены позже.

- Single display (Один дисплей) — сеанс всегда будет использовать один дисплей с возможностью настройки его свойств.

- Select displays (Выбранные дисплеи) — позволяет выбрать, какие из дисплеев будут использоваться для сеанса, и включить динамическое изменение списка дисплеев во время сеанса.

- Select the displays to use for the session (Выберите экраны для этого сеанса) указывает, какие локальные экраны нужно использовать для сеанса. Все выбранные экраны должны размещаться радом друг с другом. Этот параметр доступен только в режиме Select displays (Выбранные дисплеи).

- Maximize to current displays (Развернуть до текущих дисплеев) — определяет, какие дисплеи будут использовать сеансы при переходе в полноэкранный режим. При включении этого параметра изображение сеанса переходит в полноэкранный режим на дисплеях, связанных с окном сеанса. Это позволяет менять дисплеи во время сеанса. Если этот параметр отключен, изображение сеанса переходит в полноэкранный режим на том же дисплее, на котором он в последний раз был в полноэкранном режиме. Этот параметр доступен только в режиме Select displays (Выбранные дисплеи) и отключен в других случаях.

- Single display when windowed (Один дисплей, если в оконном режиме) — определяет, какие дисплеи доступны в сеансе при выходе из полноэкранного режима. Если этот параметр включен, сеанс переключается на один дисплей в оконном режиме. Если этот параметр отключен, в оконном режиме сеанс отображается на тех же дисплеях, что и в полноэкранном режиме. Этот параметр доступен только в режимах All displays (Все дисплеи) и Select displays (Выбранные дисплеи) и отключен в других случаях.

- Параметр Start in full screen (Запуск в полноэкранном режиме) позволяет указать, будет ли сеанс запускаться в полноэкранном или оконном режиме. Этот параметр доступен только в режиме Single display (Один дисплей) и включен в других случаях.

- Параметр Fit session to window (Сеанс по размеру окна) определяет способ отображения сеанса, когда разрешение удаленного рабочего стола отличается от размера локального окна. Если этот параметр включен, то содержимое сеанса будет умещаться в окне, сохраняя пропорции окна сеанса. Если этот параметр отключен и разрешение и размер окна не совпадают, то будут отображены полосы прокрутки или черные области. Этот параметр доступен во всех режимах.

- Update the resolution on resize (Обновление разрешения при изменении размера) автоматически изменяет разрешение удаленного рабочего стола при изменении размера окна сеанса. Если этот параметр отключен, для сеанса всегда сохраняется то разрешение, которое задано в параметре Resolution. Этот параметр доступен только в режиме Single display (Один дисплей) и включен в других случаях.

- Параметр Resolution (Разрешение) позволяет указать разрешение удаленного рабочего стола. Оно будет использоваться на всем протяжении сеанса. Этот параметр доступен только в режиме Single display (Один дисплей) и когда параметр Update the resolution on resize (Обновление разрешения при изменении размера) отключен.

- Параметр Change the size of the text and apps (Изменение размера текста и приложений) указывает размер содержимого сеанса. Этот параметр применяется только при подключении к Windows 8.1 и более поздних версий или Windows Server 2012 R2 и более поздних версий. Этот параметр доступен только в режиме Single display (Один дисплей) и когда параметр Update the resolution on resize (Обновление разрешения при изменении размера) отключен.

Проверка порта прослушивателя протокола RDP

На локальном компьютере (клиентском) и удаленном компьютере (целевом) прослушиватель протокола RDP должен ожидать передачи данных через порт 3389. Другие приложения не должны использовать этот порт.

Важно!

В точности следуйте инструкциям из этого раздела. Неправильное изменение реестра может вызвать серьезные проблемы. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки.

Чтобы проверить или изменить порт протокола RDP, используйте редактор реестра:

Откройте меню Пуск, выберите Выполнить и введите regedt32 в появившемся текстовом поле.

Чтобы подключиться к удаленному компьютеру, в редакторе реестра щелкните Файл и выберите пункт Подключить сетевой реестр.

В диалоговом окне Выбор: «Компьютер» введите имя удаленного компьютера, выберите Проверить имена и нажмите кнопку ОК.

Откройте реестр и перейдите к записи HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\ .

Если PortNumber имеет значение, отличное от 3389, укажите значение 3389.

Важно!

Для управления службами удаленного рабочего стола можно использовать другой порт. Но мы не рекомендуем делать это

В этой статье не описано, как устранять проблемы, связанные с этим типом конфигурации.

Изменив номер порта, перезапустите службу удаленных рабочих столов.

Проверка того, что другое приложение не пытается использовать тот же порт

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. На локальном компьютере также можно использовать командную строку с разрешениями администратора. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно.

-

Откройте окно PowerShell. Чтобы подключиться к удаленному компьютеру, введите Enter-PSSession -ComputerName <computer name> .

-

Введите следующую команду:

-

Найдите запись для TCP-порта 3389 (или назначенного RDP-порта) с состоянием Ожидает вызова.

Примечание

Идентификатор процесса службы или процесса, использующих этот порт, отобразится в столбце «Идентификатор процесса».

-

Чтобы определить, какое приложение использует порт 3389 (или назначенный порт протокола RDP), введите следующую команду:

-

Найдите запись для номера процесса, связанного с портом (в выходных данных netstat). Службы или процессы, связанные с этим идентификатором процесса, отобразятся в столбце справа.

-

Если порт используется приложением или службой, отличающейся от служб удаленных рабочих столов (TermServ.exe), устранить конфликт можно с помощью одного из следующих методов:

- В настройках такого приложения или службы укажите другой порт (рекомендуется).

- Удалите другое приложение или службу.

- В настройках протокола RDP укажите другой порт, а затем перезапустите службы удаленных рабочих столов (не рекомендуется).

Проверка блокировки порта протокола RDP брандмауэром

С помощью средства psping проверьте, доступен ли затронутый компьютер через порт 3389.

-

Перейдите на другой компьютер, на котором такая проблема не возникает, и скачайте psping отсюда: https://live.sysinternals.com/psping.exe.

-

Откройте окно командной строки с правами администратора, перейдите в каталог, где установлено средство psping, и введите следующую команду:

-

Проверьте выходные данные команды psping на наличие таких результатов:

- Подключение к <computer IP>: удаленный компьютер доступен.

- (0% loss) (0 % потерь): все попытки подключения выполнены успешно.

- The remote computer refused the network connection (Удаленный компьютер отклонил сетевое подключение): удаленный компьютер недоступен.

- (100% loss) (100 % потерь): не удалось выполнить подключение.

-

Запустите psping на нескольких компьютерах, чтобы проверить возможность подключения к затронутому компьютеру.

-

Проверьте, блокирует ли этот компьютер подключения от всех остальных компьютеров, некоторых других компьютеров или только одного компьютера.

-

Рекомендуемые дальнейшие действия:

- Попросите сетевых администраторов проверить, пропускает ли сеть трафик RDP к затронутому компьютеру.

- Проверьте конфигурации всех брандмауэров между исходными компьютерами и затронутым компьютером (включая брандмауэр Windows на затронутом компьютере). Так вы определите, блокирует ли брандмауэр порт протокола RDP.

Включение перенаправления портов на маршрутизаторе

Перенаправление портов просто сопоставляет порт для IP-адреса маршрутизатора (вашего общедоступного IP-адреса) с портом и IP-адресом компьютера, к которому необходимо получить доступ.

Конкретная последовательность действий для включения перенаправления портов зависит от маршрутизатора, который вы используете, поэтому необходимо найти в Интернете инструкции для своего маршрутизатора. Общие сведения об этих действиях см. на странице wikiHow How to Set Up Port Forwarding on a Router (Как настроить перенаправление портов на маршрутизаторе).

Прежде чем сопоставить порт, потребуется следующее.

-

Внутренний IP-адрес компьютера. Найдите его, выбрав Параметры > Сеть и Интернет > Состояние > Просмотр свойств сети. Найдите конфигурацию сети с состоянием «Работает» и получите IPv4-адрес.

-

Общедоступный IP-адрес (IP-адрес маршрутизатора). Существует много способов узнать его. Можно выполнить поиск «my IP» (в Bing или Google) или просмотреть свойства сети Wi-Fi (для Windows 10).

-

Номер сопоставляемого порта. В большинстве случаев это 3389 — порт по умолчанию, используемый подключениями к удаленному рабочему столу.

-

Административный доступ к маршрутизатору.

Предупреждение

Вы открываете доступ к компьютеру из Интернета, что не рекомендуется. Если это необходимо, обязательно задайте для своего ПК надежный пароль. Предпочтительнее .

После сопоставления порта вы сможете подключаться к компьютеру узла извне локальной сети, подключаясь к общедоступному IP-адресу маршрутизатора (см. второй пункт выше).

Вы можете изменить IP-адрес маршрутизатора. Ваш поставщик услуг Интернета (ISP) может назначить новый IP-адрес в любое время. Чтобы избежать этой проблемы, рассмотрите возможность использования динамических DNS-имен. Это позволит подключаться к компьютеру с помощью легко запоминающегося доменного имени, а не IP-адреса. Маршрутизатор автоматически обновит службу DDNS, если IP-адрес изменится.

В большинстве маршрутизаторов может определить, какой исходный IP-адрес или исходная сеть может использовать сопоставление портов. Поэтому, если известно, что вы собираетесь подключаться только с работы, можно добавить IP-адрес для своей рабочей сети. Это позволит избежать открытия порта для всего Интернета. Если на узле, которые вы используете для подключения, используется динамический IP-адрес, задайте ограничение источника, чтобы разрешить доступ из целого диапазона адресов, определенного поставщиком услуг Интернета.

Также рассмотрите возможность настройки статического IP-адреса на своем компьютере, чтобы внутренний IP-адрес не менялся. Если это сделать, то перенаправление портов маршрутизатора всегда будет указывать на правильный IP-адрес.

Расшифровываем RDP

RDP – это протокол удаленного рабочего стола. Именно такое определение дается в официальных источниках. Расшифровывается эта аббревиатура как «Remote Desktop Protocol». Собственно, это и переводится как протокол удаленного рабочего стола.

Никакой сложной науки здесь нет. Данный протокол действительно предназначен для того, чтобы с рабочим столом можно было работать удалено. Это означает, что вы находитесь на определенном расстоянии от того места, где действительно находится рабочий стол, и при этом имеете возможность работать с ним.

Собственно, клиент RDP – это программа, которая позволяет реализовывать функции этого самого протокола. Другими словами это программа, которая дает пользователю возможность работать с компьютером удалено. Вы можете совершенно спокойно организовать доступ к своему компьютеру, затем подключиться к нему с другого устройства и дальше работать. На самом деле ничего сложного в этом нет.

Рис. 2. Удаленный доступ к компьютеру с планшета

Сегодня RDP клиенты существуют на самых разных операционных системах, в том числе:

- Windows;

- Mac OS;

- iOS;

- Android;

Пользователи всех этих платформ имеют возможность совершенно спокойно организовывать удаленный доступ к своим устройствам. Более того, с аппарата на одной ОС можно сделать то же самое для аппарата с другой. К примеру, вы можете с планшета на Андроид подключиться к компьютеру на Виндовс.

В общем, очень полезная и интересная функция. А теперь мы рассмотрим то, как работать с этим протоколом и программами для работы с ним.

Как удаленно настроить рабочий стол в Windows 10

В ОС Win10 удаленное подключение также осуществляется через протокол RDP, по умолчанию, как и раньше, используется порт 3389. Сам RDP уже по умолчанию включен в операционную систему, пользователю нужно просто включить функцию Remote Desktop Connection (исполняющий файл mstsc.exe расположен на диске С:/Windows/System32) на целевом компьютере.

Стоит также сказать, что пользоваться данным функционалом и взаимодействовать с компьютером, на котором установлена версия ОС Windows 10, могут:

- Пользователи с Windows 7 в редакциях Professional, Enterprise, Ultimate;

- Пользователи с Windows XP всех редакций, кроме Home;

- Пользователи с Windows 8/8.1/10 в редакциях Pro и Enterprise.

По умолчанию подключаться к ПК удаленно в системе Win10 могут Администраторы и Пользователи удаленного рабочего стола.Чтобы подключиться к удаленной системе, на которой установлена операционная система Windows 10, вам нужно:

- Отключить режим автоматического перехода в спящий режим, если он активен (перейти в раздел «Параметры системы», «Система», «Питание и спящий режим», в разделе «Сон» выбрать пункт «Никогда).

- Настроить встроенный брандмауэр (по умолчанию система не позволяет подключаться к ПК удаленно).

Чтобы настроить брандмауэр правильно, вам нужно:

- Перейти в «Панель управления», далее в «Брандмауэр Windows»;

- Выбрать «Разрешение взаимодействия с приложением или компонентом в брандмауэре Защитника Windows»;

- Переходим в «Разрешенные программы» и кликаем на пункт «Изменить параметры»;

- Поставить галочку напротив пункта «Удаленное управление Windows».

Завершив предыдущие шаги, необходимо активировать удаленный рабочий стол (заходим в раздел «Параметры», «Система», «Удаленный рабочий стол», переключаем ползунок в режим «Вкл»).

Далее настраиваем параметры сетевого обнаружения (нужно включить сетевое обнаружение и доступ к принтерам и файлам, перейдя в раздел «Панель управления», «Центр управления сетями и общим доступом», «Изменить дополнительные параметры общего доступа»).

После всех этих манипуляций нам остается разрешить удаленный доступ к рабочему столу нашего компьютера для определенных пользователей. Если вы хотите обезопасить себя от лишних рисков, то придется вручную добавлять определенных людей в список доверенных лиц, имеющих право выполнять какие-либо манипуляции на вашем ПК.

Для этого вам нужно перейти в «Параметры», «Система», «Удаленный рабочий доступ», проследовать в раздел «Учетные записи пользователей» и выбрать тех, кому будет разрешен доступ в систему.

После этого можно переходить к установке соединения между двумя компьютерами.

Шаг 1 — в поле «Выполнить» ввести команду «mstsc» без кавычек и нажать Enter.

Шаг 2 — в появившемся окне «Подключение к удаленному столу» вставьте IP-адрес целевого ПК (как узнать IP-адрес системы, читайте в разделе про подключение на Windows 7) и нажмите «Подключить».

Шаг 3 — ввести логин и пароль от учетной записи, чтобы получить доступ к компьютеру.

Если все сделано правильно, появится окно, в котором система уточнит ваше решение подключиться к ПК. Нажмите «Да», после чего можно приступать к управлению удаленным рабочим столом.