Настройка ubuntu server после установки

Содержание:

- Установка клиента OpenSSH

- Generating SSH keys

- Подключение по SSH

- Что можно поменять в настройках SSH

- Что такое SSH

- Configuration

- Сгенерировать пару ключей

- Disabling Password Authentication

- Настройте сервер SSH

- Конвертация сертификатов

- Подключение к SSH через Интернет

- Отключение аутентификации по паролю

- Установка OpenSSH на Ubuntu 20.04

- Как использовать команду ssh

- Introduction

- Конфигурация ssh-сервера

- Step 1 — Creating the Key Pair

- Создание ключей SSH в Ubuntu

- Шаг 4 — Отключение аутентификации по паролю на вашем сервере

- Как работает SSH?

- Пример файла конфигурации общего SSH

- Варианты использования

- Установка openssh-server

- Step 3 — Authenticate to Ubuntu Server Using SSH Keys

- Создать SSH туннель

- Опции для клиентской стороны

Установка клиента OpenSSH

Клиентская программа OpenSSH называется и может быть запущена с терминала. Клиентский пакет OpenSSH также предоставляет другие утилиты SSH, такие как и , которые устанавливаются вместе с командой .

Установка клиента OpenSSH в Linux

Клиент OpenSSH предустановлен в большинстве дистрибутивов Linux по умолчанию. Если в вашей системе не установлен клиент ssh, вы можете установить его с помощью диспетчера пакетов распространения.

Установка клиента OpenSSH в Windows 10

Большинство пользователей Windows используют Putty для подключения к удаленному компьютеру через SSH. Однако последние версии Windows 10 включают клиент и сервер OpenSSH. Оба пакета можно установить через графический интерфейс или PowerShell.

Чтобы узнать точное имя пакета OpenSSH, введите следующую команду:

Команда должна вернуть что-то вроде этого:

Как только вы узнаете имя пакета, установите его, запустив:

В случае успеха результат будет выглядеть примерно так:

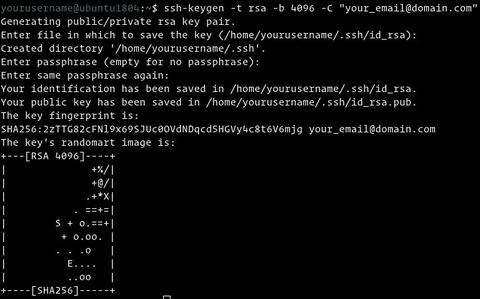

Generating SSH keys

Once you have installed the openssh server, you can start to generate SSH key pairs. Before proceeding, ensure you do not have an existing key pair, as this process will overwrite the existing one.

To check whether you have an existing key pair, use the command:

If you have an existing key pair, the command above should display the “id_rsa” and “id_rsa.pub” files.

Once you verify you do not have an existing SSH key pair, you can proceed to generate a new one. Otherwise, backup your old keys to avoid losing them.

To generate a new key, use the command:

The command above invokes the utility to interactively generate an SSH key pair. Using the option, we specify the key type to generate. In this case, we generate an RSA key.

We also use the option to specify the number of bits in the key. If you use an RSA key, the minimum bit size is 1024. If not specified, it will generate the key with 3072 bits.

It is good to use the default location to store the SSH keys to avoid typing the path when connecting to SSH using the keys.

If you do not want to encrypt your key with a passphrase, press Enter to skip.

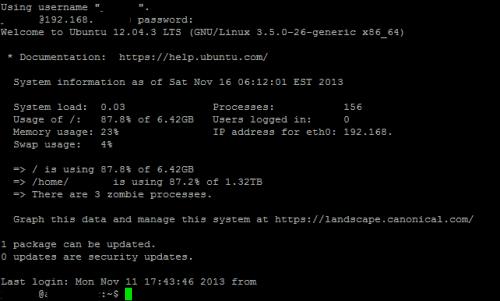

Подключение по SSH

ssh

ssh andrei@192.168.0.2

Если вы подключаетесь к хосту впервые, появится предупреждение

The authenticity of host ‘192.168.56.101 (192.168.56.101)’ can’t be established.

ECDSA key fingerprint is SHA256:db8az/qbrWOJWvNRv2d9UHaDBnnUHanJ9Svca9vFx7c.

Are you sure you want to continue connecting (yes/no/)?

Если выбрать yes то в терминале вы увидите сообщение

Welcome to Ubuntu 20.04.3 LTS (GNU/Linux 5.11.0-27-generic x86_64)

* Documentation: https://help.ubuntu.com

* Management: https://landscape.canonical.com

* Support: https://ubuntu.com/advantage

0 updates can be applied immediately.

Your Hardware Enablement Stack (HWE) is supported until April 2025.

The programs included with the Ubuntu system are free software;

the exact distribution terms for each program are described in the

individual files in /usr/share/doc/*/copyright.

Ubuntu comes with ABSOLUTELY NO WARRANTY, to the extent permitted by

applicable law.

И одновременно с этим, незаметно для вас в файл

~/.ssh/known_hosts

добавится похожая строка:

|1|abcdef+abcdefghijklmnopqrst=|abcdefghijklmnopqrstuvwxyz1= ssh-rsa abcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrst/abcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrstuvwxyz12345/abcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrstuvwxyzabcdefghijklmnopqrstuvwxyzB1234567

Обычно файл

known_hosts

имеет следующий формат (записи идут через пробел)

Таким образом

abcdef+abcdefghijklmnopqrst=|abcdefghijklmnopqrstuvwxyz1=

Это хэш от имени сервера.

Здесь через пробел записаны три элемента: хэш от имени сервера, название используемого ассиметричного алгоритма и публичный ключ сервера. Разберём их по очереди.

Что можно поменять в настройках SSH

- Порт. По умолчанию утилита использует порт 22. Если его не изменить на другой, злоумышленник очень легко сможет получить доступ к вашей системе. Чтобы поменять номер порта, найдите строчку Port 22, и замените 22 на любой другой номер.

- Протокол. Утилита SSH поддерживает два протокола для лучшей совместимости. Тем не менее, протокол 1 уже считается устаревшим и небезопасным, поэтому лучше всего пользоваться протоколом 2. Чтобы активировать его, найдите строчку #Protocol 2, удалите знак # в начале строки. В некоторых случаях может встречаться запись типа Protocol 1, 2. В таком случае вам нужно оставить только последнее значение.

- Автоматический вход суперпользователя. Непонятно зачем, но по умолчанию эта функция активирована. Если её не отключить, то это может серьёзно повредить вашей безопасности. Найдите в конфигурационном файле строку PermitRootLogin и замените значение prohibit-password на no.

- Авторизация по ключу. Подключение по ключу является наиболее надёжным, так как его практически невозможно взломать. Вам нужно найти строку PubkeyAuthentication и проверить, не отличается ли значение этого параметра от необходимого yes. Как создавать сам ключ, мы расскажем в следующем пункте.

- Доступ определённой группы пользователей. Если вы хотите, чтобы доступ к удалённому компьютеру могла получить определённая группа пользователей, а не кто попало, в конце добавьте несколько строк типа: AllowUsers User1, User2, User3 либо AllowGroups Group1, Group2, Group3, если дело касается групп. Вместо User и Group пропишите конкретные названия.

- Разрешение запуска графического интерфейса приложений. Чтобы в дальнейшем запускать приложения с графическим интерфейсом на удалённом компьютере, вместо того чтобы довольствоваться командной строкой, в конфигурационном файле добавьте строчку, прописав X11Forwarding yes.

Что такое SSH

SSH (Secure Shell) — сетевой протокол прикладного уровня, который позволяет управлять операционной системой и выполнять функцию туннелирования TCP-соединения. Работа SSH построена на взаимодействии 2-х компонентов: SSH-сервера и SSH-клиента. Подробнее читайте в статье .

SSH-сервер по умолчанию прослушивает соединения на порту 22, а также требует аутентификации сторон. Есть несколько вариантов проверки соединения:

OpenSSH (Open Secure Shell) — набор программ, который позволяет шифровать сеансы связи в сети. При таких сеансах используется протокол SSH.

OpenSSH включает в себя компоненты:

Этот набор ПО может аутентифицировать пользователей с помощью таких встроенных механизмов как:

Configuration

You may configure the default behavior of the OpenSSH server application, sshd, by editing the file . For information about the configuration directives used in this file, you may view the appropriate manual page with the following command, issued at a terminal prompt:

There are many directives in the sshd configuration file controlling such things as communication settings, and authentication modes. The following are examples of configuration directives that can be changed by editing the file.

Furthermore since losing an ssh server might mean losing your way to reach a server, check the configuration after changing it and before restarting the server:

The following are examples of configuration directives you may change:

To set your OpenSSH to listen on TCP port 2222 instead of the default TCP port 22, change the Port directive as such:

After making changes to the file, save the file, and restart the sshd server application to effect the changes using the following command at a terminal prompt:

Сгенерировать пару ключей

Первый шаг — это генерация пары ключей. Обычно это делается на клиентской машине.

Например, на вашем ноутбуке.

Основная команда ssh-keygen создаст 2048-битную пару RSA ключей. Для

большей надёжности можно добавить флаг -b 4096

Выполните

ssh-keygen -b 4096

Чтобы сгенерировать ключ в /home/$(whoami)/.ssh

или

sudo ssh-keygen -b 4096

Чтобы сгенерировать ключ в /home/root/.ssh

Generating public/private rsa key pair.

Enter file in which to save the key (/root/.ssh/id_rsa):

Нужно придумать имя ключа.

Я назову ключ

andrei-key101

а сохранять буду в текущую директорию.

Enter file in which to save the key (/root/.ssh/id_rsa): andrei-key101

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

Нужно два раза ввести пароль. Если он вам нужен. Обычно нет.

Your identification has been saved in andrei-key101

Your public key has been saved in andrei-key101.pub

The key fingerprint is:

SHA256:abcd/abcdefghijklmnopqrstuvwxyz1234567890ab root@urn-su

The key’s randomart image is:

+——-+

|=o oo++ |

|= oo o. = o |

|+ |

|Oo=o . . |

|B+.o S . |

|+o.o |

|+.0. . |

|o+= . E |

|+=oo. . . |

+———+

Ключи готовы. Я сохранил их в текущую директорию поэтому увижу их сделав ls

ls

andrei-key101 andrei-key101.pub

Важно помнить, что если вы генерируете ключ для другого пользователя нужно

позаботиться о правильных правах доступа к этому ключу.

Disabling Password Authentication

If you have created SSH keys, you can enhance your server’s security by disabling password-only authentication. Apart from the console, the only way to log into your server will be through the private key that pairs with the public key you have installed on the server.

Warning: Before you proceed with this step, be sure you have installed a public key to your server. Otherwise, you will be locked out!

As root or user with sudo privileges, open the configuration file:

Locate the line that reads , and uncomment it by removing the leading . You can then change its value to :

/etc/ssh/sshd_config

Two more settings that should not need to be modified (provided you have not modified this file before) are and . They are set by default, and should read as follows:

/etc/ssh/sshd_config

After making your changes, save and close the file.

You can now reload the SSH daemon:

Password authentication should now be disabled, and your server should be accessible only through SSH key authentication.

Настройте сервер SSH

Для того, чтобы установить SSH сервер очень легко, но делает его гораздо более безопасным, требует немного больше работы. После завершения установки отредактируйте файл. Но прежде чем приступить к редактированию любого файла конфигурации, я предлагаю вам сделать резервную копию исходного файла:

Теперь используйте следующую команду для редактирования файла:

Первое, что вы захотите отредактировать, это порт, который прослушивает ваш SSH-сервер. По умолчанию SSH-сервер прослушивает порт 22. Все это знают. Поэтому для обеспечения безопасности соединения всегда рекомендуется запускать сервер SSH через нестандартный порт. Поэтому отредактируйте следующий раздел, чтобы выбрать случайный номер порта:

Для повышения безопасности вы можете дополнительно настроить еще несколько параметров. Первый есть . Установите это, чтобы запретить кому-либо входить в систему , что значительно снижает вероятность серьезных изменений со стороны хакеров.

Второе необязательное изменение для повышения безопасности – перечисление пользователей, которым разрешен удаленный доступ к системе через SSH. Для этого добавьте следующую строку в конец файла:

Замените и на фактические имена пользователей.

Единственное, что вы можете пожелать, это установить «да». Это позволит вам запускать программное обеспечение на удаленном сервере в локальной системе. Если локальной системой является Windows, которая не поставляется с, вы можете использовать бесплатные программы, такие как Xming.

После установки SSH-сервера и внесения любых изменений в файл конфигурации () вам придется перезапустить службу. Используйте следующую команду для перезапуска SSH:

Если вы настроили псевдонимы bash, как описано в этом посте, вы можете использовать ярлыки (например ) для перезапуска вашего сервера OpenSSH.

Безопасная оболочка Ubuntu

Итак, установите SSH-сервер в вашей системе Ubuntu и начните пользоваться удаленным доступом. Теперь вы можете получить доступ к системным папкам и файлам через SFTP с помощью таких программ, как FileZilla.

Источник записи: https://www.smarthomebeginner.com

Конвертация сертификатов

Рассмотрим простой пример: вы достали из

базы данных

сертификат

MIIC4jCCAc … A7A6Rpt8V9Q==

, но он не отформатирован и не проходит валидацию

Сертификат, конечно, длиннее, я поставил троеточие для экономии места и вашего времени.

Выполните

echo ‘MIIC4jC … 7A6Rpt8V9Q==’ | base64 -d | openssl x509 -inform der

Либо, если вам нужно работать с файлами — сохраните исходный сертифика в фай

raw_cert

echo MIIC4jC … 7A6Rpt8V9Q== > raw_cert

cat raw_cert | base64 -d | openssl x509 -inform der > cert

cat cert

——BEGIN CERTIFICATE——

MIIC4jC … 7A6Rpt8V9Q==

——END CERTIFICATE——

Такого же результата можно было добиться аккуратно добавив ——BEGIN CERTIFICATE—— в начало

и ——END CERTIFICATE—— в конец файла, но не всегда всё так просто.

Подключение к SSH через Интернет

Чтобы подключиться к компьютеру с Ubuntu через Интернет, вам необходимо знать свой общедоступный IP-адрес и настроить маршрутизатор на прием данных через порт 22 и их отправку на компьютер Ubuntu, на котором работает SSH.

Когда дело доходит до настройки переадресации портов, у каждого маршрутизатора есть свой способ настройки переадресации портов. Чтобы узнать, как настроить переадресацию портов, обратитесь к документации маршрутизатора. Короче говоря, вам нужно ввести номер порта, на который будут выполняться запросы (порт SSH по умолчанию — 22), и частный IP-адрес, который вы нашли ранее (с помощью команды ) машины, на которой работает SSH.

После того, как вы нашли IP-адрес и настроили маршрутизатор, вы можете войти в систему, набрав:

Если вы открываете свою машину для доступа в Интернет, рекомендуется принять некоторые меры безопасности. Самый простой — настроить маршрутизатор на прием трафика SSH на нестандартный порт и пересылку его на порт 22 на машине, на которой запущена служба SSH.

Вы также можете настроить аутентификацию на основе ключа SSH и подключиться к компьютеру с Ubuntu без ввода пароля.

Отключение аутентификации по паролю

Если вы создали ключи SSH, вы можете повысить уровень безопасности вашего сервера, отключив аутентификацию только по паролю. Помимо консоли единственным способом входа на ваш сервер будет использование приватного ключа, который используется в паре с публичным ключом, установленным на сервере.

Предупреждение: перед выполнением этих действий необходимо убедиться, что публичный ключ установлен на сервере. В противном случае вы заблокируете доступ к серверу!

Откройте файл конфигурации , воспользовавшись пользователем root или пользователем с привилегиями sudo:

Найдите строку и раскомментируйте ее, удалив символ в начале строки. Теперь вы можете указать значение :

/etc/ssh/sshd_config

Вы должны также изменить значения двух других настроек (если вы не вносили изменения в этот файл ранее) — и . Значения устанавливаются по умолчанию и выглядят следующим образом:

/etc/ssh/sshd_config

После внесения изменений сохраните и закройте файл.

Теперь нужно перезапустить демон SSH:

Теперь аутентификация по паролю должна быть отключена, а ваш сервер должен быть доступен только с помощью аутентификации по ключу SSH.

Установка OpenSSH на Ubuntu 20.04

В качестве примера мы рассмотрим установку Ubuntu 20.04. Настройка SSH Ubuntu Server 18.04 версии проходит аналогично.

При первой установке Ubuntu подключение по SSH запрещено по умолчанию. Включить доступ по SSH можно, если установить OpenSSH.

Для этого:

-

1.

Откройте терминал с помощью комбинации клавиш Ctrl + Alt + T. -

2.

Обновите репозиторий командой:

-

3.

Установите SSH с помощью команды:

-

4.

Установите OpenSSH:

-

5.

Добавьте пакет SSH-сервера в автозагрузку:

-

6.

Проверьте работу SSH:

Если установка прошла корректно, в выводе вы увидите настройки по умолчанию:

Настройка SSH Linux

Готово, вы установили OpenSSH на Ubuntu.

Как использовать команду ssh

Следующие требования должны быть выполнены, чтобы иметь возможность войти на удаленный компьютер через SSH:

- На удаленном компьютере должен быть запущен SSH-сервер.

- Порт SSH должен быть открыт в брандмауэре удаленного компьютера.

- Вы должны знать имя пользователя и пароль удаленной учетной записи. Учетная запись должна иметь соответствующие права для удаленного входа в систему.

Основной синтаксис команды следующий:

Чтобы использовать команду , откройте свой терминал или PowerShell и введите а затем имя удаленного хоста:

При первом подключении к удаленному компьютеру через SSH вы увидите сообщение, подобное приведенному ниже.

У каждого хоста есть уникальный отпечаток, который хранится в файле .

Введите чтобы сохранить удаленный отпечаток пальца, и вам будет предложено ввести пароль.

После ввода пароля вы войдете в удаленную машину.

Если имя пользователя не указано, команда использует текущее имя для входа в систему.

Чтобы войти в систему как другой пользователь, укажите имя пользователя и хост в следующем формате:

Имя пользователя также можно указать с помощью опции :

По умолчанию, когда порт не указан, клиент SSH будет пытаться подключиться к удаленному серверу через порт 22. На некоторых серверах администраторы изменяют порт SSH по умолчанию, чтобы добавить дополнительный уровень безопасности к серверу, уменьшая риск автоматические атаки.

Чтобы подключиться к порту, от порта по умолчанию, используйте параметр чтобы указать порт:

Если у вас возникли проблемы с аутентификацией или подключением, используйте параметр чтобы указать печатать отладочные сообщения:

Чтобы повысить уровень детализации, используйте или .

Команда принимает ряд параметров.

Для получения полного списка всех параметров прочтите страницу руководства по , набрав в терминале .

Introduction

OpenSSH is a powerful collection of tools for the remote control of, and transfer of data between, networked computers. You will also learn about some of the configuration settings possible with the OpenSSH server application and how to change them on your Ubuntu system.

OpenSSH is a freely available version of the Secure Shell (SSH) protocol family of tools for remotely controlling, or transferring files between, computers. Traditional tools used to accomplish these functions, such as telnet or rcp, are insecure and transmit the user’s password in cleartext when used. OpenSSH provides a server daemon and client tools to facilitate secure, encrypted remote control and file transfer operations, effectively replacing the legacy tools.

The OpenSSH server component, sshd, listens continuously for client connections from any of the client tools. When a connection request occurs, sshd sets up the correct connection depending on the type of client tool connecting. For example, if the remote computer is connecting with the ssh client application, the OpenSSH server sets up a remote control session after authentication. If a remote user connects to an OpenSSH server with scp, the OpenSSH server daemon initiates a secure copy of files between the server and client after authentication. OpenSSH can use many authentication methods, including plain password, public key, and Kerberos tickets.

Конфигурация ssh-сервера

На этом этапе нужно изменить конфигурацию ssh-сервера и заблокировать пользователю доступ к терминалу, но разрешить доступ к передаче файлов. Открываем на редактирование файл конфигурации ssh-сервера и дописываем в конец

$ sudo nano /etc/ssh/sshd_config

# Это только для пользователй группы sftp-group

Match Group sftp-group

# использовать встроенный sftp-сервер

ForceCommand internal-sftp

# разрешить аутентификацию по паролю

PasswordAuthentication yes

# разрешить доступ только к /srv/sftp

ChrootDirectory /srv/sftp

# запретить все, что не нужно для работы

PermitTunnel no

AllowAgentForwarding no

AllowTcpForwarding no

X11Forwarding no

$ sudo systemctl restart sshd.service

С функциональной точки зрения и практически идентичны. Они построены из одного и того же исходного кода и реализуют SFTP-сервер. это отдельный бинарный файл, а это просто ключевое слово конфигурации. При указании будет использован встроенный SFTP-сервер, вместо запуска внешнего SFTP-сервера. В настоящее время является избыточным и сохраняется для обратной совместимости.

#Subsystem sftp /usr/lib/openssh/sftp-server Subsystem sftp internal-sftp

Step 1 — Creating the Key Pair

The first step is to create a key pair on the client machine (usually your computer):

By default recent versions of will create a 3072-bit RSA key pair, which is secure enough for most use cases (you may optionally pass in the flag to create a larger 4096-bit key).

After entering the command, you should see the following output:

Press enter to save the key pair into the subdirectory in your home directory, or specify an alternate path.

If you had previously generated an SSH key pair, you may see the following prompt:

If you choose to overwrite the key on disk, you will not be able to authenticate using the previous key anymore. Be very careful when selecting yes, as this is a destructive process that cannot be reversed.

You should then see the following prompt:

Here you optionally may enter a secure passphrase, which is highly recommended. A passphrase adds an additional layer of security to prevent unauthorized users from logging in. To learn more about security, consult our tutorial on How To Configure SSH Key-Based Authentication on a Linux Server.

You should then see the output similar to the following:

You now have a public and private key that you can use to authenticate. The next step is to place the public key on your server so that you can use SSH-key-based authentication to log in.

Создание ключей SSH в Ubuntu

Перед созданием новой пары ключей SSH сначала проверьте наличие существующих ключей SSH на вашем клиентском компьютере Ubuntu. Вы можете сделать это, выполнив следующую команду ls :

Если приведенная выше команда выводит что-то вроде или это означает, что у вас нет ключей SSH на вашем клиентском компьютере, и вы можете перейти к следующему шагу и сгенерировать пару ключей SSH.

Если есть существующие ключи, вы можете использовать их и пропустить следующий шаг или создать резервную копию старых ключей и сгенерировать новые.

Создайте новую 4096-битную пару ключей SSH с вашим адресом электронной почты в качестве комментария, набрав:

Результат будет выглядеть примерно так:

Нажмите чтобы принять расположение и имя файла по умолчанию.

Затем вам будет предложено ввести безопасную парольную фразу. Если вы хотите использовать кодовую фразу, решать вам. Если вы решите использовать кодовую фразу, вы получите дополнительный уровень безопасности.

Если вы не хотите использовать кодовую фразу, просто нажмите .

В целом взаимодействие выглядит так:

Чтобы убедиться, что ваша новая пара ключей SSH создана, введите:

Шаг 4 — Отключение аутентификации по паролю на вашем сервере

Если вам удалось войти в ваш удалённый аккаунт на удалённом хосте по SSH без ввода пароля, вы успешно настроили аутентификацию по ключу SSH для вашего аккаунта. Однако возможность входить на сервер с использованием пароля всё есть активна, что означает, что ваш сервер уязвим для атак с перебором пароля (brute-force attacks).

Перед тем как следовать дальнейшим инструкциям, убедитесь, что вы настроили аутентификацию по ключу SSH для вашего пользователя или для пользователя с привилегиями на вашем сервере

После завершения описанных далее процедур вход по паролю станет недоступен, поэтому очень важно убедиться, что у вас остаётся доступ к вашему серверу

Как только вы убедитесь, что аккаунт вашего удалённого пользователя имеет привилегии администратора, войдите на сервер с использованием аутентификации по ключу SSH, используя либо аккаунт , либо аккаунт пользователя с привилегиями . Далее откройте конфигурационный файл демона SSH:

Внутри файла найдите директиву . Она может быть закомментирована. Раскомментируйте её при необходимости и установите её значение в “no”. Это отключит возможность входа на сервер по паролю.

/etc/ssh/sshd_config

Сохраните и закройте файл нажав + , затем для подтверждения сохранения файла, а далее для выхода из текстового редактора nano. Для применения внесённых изменений нам необходимо перезапустить сервис :

В качестве меры предосторожности откройте новое окно терминала и проверьте, что соединение по SSH работает корректно, перед тем, как закрывать текущую сессию:

После проверки работоспособности SSH соединения, вы можете закрыть все открытые сессии с сервером.

Теперь демон SSH на вашем сервере с Ubuntu работает только с ключами SSH. Аутентификация по паролю полностью отключена.

Как работает SSH?

SSH выполняет подключение клиентской программы к серверу ssh с именем .

В предыдущем разделе команда использовалась для вызова клиентской программы. Сервер ssh уже запущен на удаленном хосте , который мы указали.

На вашем сервере должен быть запущен сервер . Если это не так, вам может потребоваться подключение к серверу через веб-консоль или локальную последовательную консоль.

Процесс запуска сервера ssh зависит от дистрибутива Linux, который вы используете.

В Ubuntu вы можете запустить сервер ssh с помощью следующей команды:

Эта команда должна запускать сервер sshd, после чего вы сможете выполнять удаленный вход.

Пример файла конфигурации общего SSH

Этот пример дает более подробную информацию о шаблонах хоста и приоритетах опций.

Возьмем следующий пример файла:

-

Когда вы вводите , клиент ssh читает файл и применяет параметры из первого совпадения, то есть . Затем он проверяет следующие строфы одну за другой на соответствие шаблону. Следующим подходящим является (то есть все хосты, кроме ), и он применит параметр подключения из этой строфы. Последнее определение также совпадает, но клиент ssh будет использовать только параметр поскольку параметр уже определен в разделе .

Полный список параметров, используемых при выглядит следующим образом:

-

При запуске подходящими шаблонами хоста являются: , , и . В этом случае используются следующие параметры:

-

Если вы запустите , соответствующие шаблоны хостов будут следующими: , и . В этом случае используются следующие параметры:

-

Для всех остальных подключений клиент ssh будет использовать параметры, указанные в разделах и .

Варианты использования

SSH вместо RSH

student@hostX$ ssh -l user1 gate "uname -a" student@hostX$ cat /etc/hosts | ssh -l user1 gate "cat > hosts.bak" student@hostX$ cd /; sudo tar -cf - etc/ | ssh -l user1 gate "cat > etc.tar" server# ssh switch "show cdp neighbors"

SSH вместо RCP (SCP)

$ scp -P 2222 val@radio.specialist.ru:/usr/local/www/apache22/data/unijava/jre-8u211-windows-x64.exe . server# scp switchN:running-config /srv/tftp/switchN-running-config server# sshpass -p cisco scp switchN:running-config /srv/tftp/switchN-running-config

Использование SSH Chroot

SSH вместо FTP (SFTP)

www# cat /etc/ssh/sshd_config

...

# Subsystem sftp /usr/libexec/sftp-server

Subsystem sftp internal-sftp

...

Match group user1

ChrootDirectory %h

ForceCommand internal-sftp

www# chown root ~user1/ www# mkdir ~user1/public_html www# chown -R user1:user1 ~user1/public_html/

Chroot shell через SSH

gate# cat /etc/ssh/sshd_config

... X11Forwarding yes ...

SSH вместо VPN (привязка к порту клиента)

windows desktop Putty Session HostNameIP 192.168.X.10 Connection->SSH->Tunnels Source port 3101 Destination 192.168.100+X.101:3389 linux desktop$ ssh -L 3101:192.168.100+X.101:3389 192.168.X.10 Remote Desktop Connection->127.0.0.1:3101

server# cat /etc/ssh/sshd_config

... GatewayPorts yes ...

lan# ssh -N -R 2222:localhost:22 user1@server.corpX.un lan# ssh -N -R 3101:192.168.100+X.101:3389 user1@server.corpX.un

Установка openssh-server

К хосту можно подключиться по ssh если на нём установлен ssh сервер.

В Ubuntu стандартный вариант ssh сервера называется openssh-server

Установить его можно командой

sudo apt install -y openssh-server

Reading package lists… Done

Building dependency tree

Reading state information… Done

The following additional packages will be installed:

ncurses-term openssh-sftp-server ssh-import-id

Suggested packages:

molly-guard monkeysphere ssh-askpass

The following NEW packages will be installed:

ncurses-term openssh-server openssh-sftp-server ssh-import-id

0 upgraded, 4 newly installed, 0 to remove and 2 not upgraded.

Need to get 688 kB of archives.

After this operation, 6 010 kB of additional disk space will be used.

Get:1 http://fi.archive.ubuntu.com/ubuntu focal/main amd64 ncurses-term all 6.2-0ubuntu2

Get:2 http://fi.archive.ubuntu.com/ubuntu focal-updates/main amd64 openssh-sftp-server amd64 1:8.2p1-4ubuntu0.3

Get:3 http://fi.archive.ubuntu.com/ubuntu focal-updates/main amd64 openssh-server amd64 1:8.2p1-4ubuntu0.3

Get:4 http://fi.archive.ubuntu.com/ubuntu focal/main amd64 ssh-import-id all 5.10-0ubuntu1

Fetched 688 kB in 2s (399 kB/s)

Preconfiguring packages …

Selecting previously unselected package ncurses-term.

(Reading database … 145758 files and directories currently installed.)

Preparing to unpack …/ncurses-term_6.2-0ubuntu2_all.deb …

Unpacking ncurses-term (6.2-0ubuntu2) …

Selecting previously unselected package openssh-sftp-server.

Preparing to unpack …/openssh-sftp-server_1%3a8.2p1-4ubuntu0.3_amd64.deb …

Unpacking openssh-sftp-server (1:8.2p1-4ubuntu0.3) …

Selecting previously unselected package openssh-server.

Preparing to unpack …/openssh-server_1%3a8.2p1-4ubuntu0.3_amd64.deb …

Unpacking openssh-server (1:8.2p1-4ubuntu0.3) …

Selecting previously unselected package ssh-import-id.

Preparing to unpack …/ssh-import-id_5.10-0ubuntu1_all.deb …

Unpacking ssh-import-id (5.10-0ubuntu1) …

Setting up openssh-sftp-server (1:8.2p1-4ubuntu0.3) …

Setting up openssh-server (1:8.2p1-4ubuntu0.3) …

Creating config file /etc/ssh/sshd_config with new version

Creating SSH2 RSA key; this may take some time …

3072 SHA256:9++2jX5qWUOvh/GgxzZ45hX1jnictvNdKOBTy1zWXLI root@andrei-VirtualBox

(RSA)

Creating SSH2 ECDSA key; this may take some time …

256 SHA256:E0jgFvpa5eFuVVhjViXDsHjE1R0kY5GI86bB4WtaSLo root@andrei-VirtualBox (

ECDSA)

Creating SSH2 ED25519 key; this may take some time …

256 SHA256:zO8nJicXCUwGo74Usj3u5MZ41mCoRfpb0Jmn5q38Z4w root@andrei-VirtualBox (

ED25519)

Created symlink /etc/systemd/system/sshd.service → /lib/systemd/system/ssh.serv

ice.

Created symlink /etc/systemd/system/multi-user.target.wants/ssh.service → /lib/

systemd/system/ssh.service.

rescue-ssh.target is a disabled or a static unit, not starting it.

Setting up ssh-import-id (5.10-0ubuntu1) …

Attempting to convert /etc/ssh/ssh_import_id

Setting up ncurses-term (6.2-0ubuntu2) …

Processing triggers for systemd (245.4-4ubuntu3.11) …

Processing triggers for man-db (2.9.1-1) …

Processing triggers for ufw (0.36-6) …

Step 3 — Authenticate to Ubuntu Server Using SSH Keys

If you have successfully completed one of the procedures above, you should be able to log into the remote host without the remote account’s password.

The basic process is the same:

If this is your first time connecting to this host (if you used the last method above), you may see something like this:

This means that your local computer does not recognize the remote host. Type “yes” and then press to continue.

If you did not supply a passphrase for your private key, you will be logged in immediately. If you supplied a passphrase for the private key when you created the key, you will be prompted to enter it now (note that your keystrokes will not display in the terminal session for security). After authenticating, a new shell session should open for you with the configured account on the Ubuntu server.

If key-based authentication was successful, continue on to learn how to further secure your system by disabling password authentication.

Создать SSH туннель

Туннели обычно создают для перенаправления траффика. SSH tunnel это то же самое что и SSH port forwarding.

Допустим вы хотите направить траффик со своего localhost (127.0.0.1) на

удалённый

хост 192.168.0.2.

На

удалённом

хосте у вас есть пользователь с именем andrei и вы знаете его пароль.

Сперва нужно определиться с портами на локальном хосте и на удалённом.

Предположим, вы выбрали 9119 для локального и

9200 для

удаленного

хостов.

То есть вы хотите, чтобы всё, что идёт на localhost:9119 было перенаправлено на

192.168.0.2:9200

Выполните

ssh -L 9119:192.168.0.2:9200 andrei@192.168.0.2

The authenticity of host ‘192.168.0.2 (192.168.0.2)’ can’t be established.

ECDA …

…

andrei@192.168.0.2’s password:

Last login: Sun Jan 31 13:23:00 2021

Проверьте ip выполнив

ip a

Если вам нужен туннель с поддержкой графического интерфейса

X Window System

используйте флаг -X

ssh -X -L 9119:192.168.0.2:9200 andrei@192.168.0.2

Опции для клиентской стороны

Существует ряд опциональных флагов, которые вы можете использовать при подключении через SSH.

Некоторые из них могут быть необходимы при наличии определенных настроек конфигурации на удаленном хосте.

Например, если вы изменили номер порта в конфигурации , вам потребуется указать этот порт на клиентской стороне с помощью следующей команды:

Если вы хотите выполнить отдельную команду на удаленной системе, вы можете указать ее после имени хоста следующим образом:

В результате будет установлено подключение к удаленному компьютеру, а после успешной аутентификации команда будет выполнена.

Как уже отмечалось ранее, если функция X11 forwarding активирована на обоих компьютерах, вы можете получить доступ к данному функционалу, воспользовавшись следующей командой:

При наличии соответствующих инструментов на вашем компьютере программы GUI, которые вы используете на удаленной системе, теперь будут открываться в отдельном окне на локальной системе.