Топ 10 лучших онлайн сервисов по расшифровке хэшей

Содержание:

- Beast Mode s5cmd

- Просмотр паролей в других программах

- Source code

- Обзор средств для декодирования хеш-кода MD5

- Простые примеры

- Алгоритм MD5 и его подверженность взлому

- Стандартные шифры

- Реальный пример хеширования паролей Python

- Как посмотреть пароль под звездочками в настройках браузера

- Онлайн-проверка хэша

- Что такое хеши и как они используются

- Как узнать пароль под звездочками в браузере

- Что такое контрольная сумма

- Хэширование Bitcoin SHA-256

- Answers to Questions (FAQ)

Beast Mode s5cmd

allows to pass in some file, containing list of operations to be performed, as an argument to the command as illustrated in the example. Alternatively, one can pipe in commands into

the

The above command performs two invocations; first, searches for files with test suffix and then creates a copy to local directory command for each matching file and finally, pipes in those into the

Let’s examine another usage instance, where we migrate files older than

30 days to a cloud object storage:

It is worth to mention that, command should not be considered as a silver bullet for all operations. For example, assume we want to remove the following objects:

Rather than executing

with command, it is better to just use

the latter sends single delete request per thousand objects, whereas using the former approach

sends a separate delete request for each subcommand provided to Thus, there can be a

significant runtime difference between those two approaches.

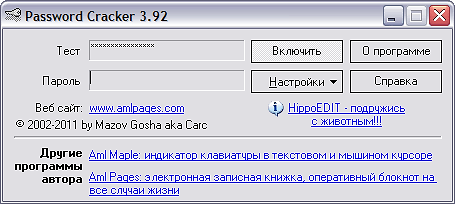

Просмотр паролей в других программах

Браузер – далеко не единственная программа, которая сохраняет пароли. Если вам нужно посмотреть сохраненный пароль в вашем FTP клиенте или другой программе, то нужно прибегнуть к использованию сторонних программ.

Для того чтобы посмотреть пароль под звездочками в других программах можно использовать программу pwdcrack. Данная программа полностью бесплатна и ее можно скачать на сайте http://www.amlpages.com/pwdcrack.shtml.

Чтобы воспользоваться данной программой, нужно нажать на кнопку «Включить» и навести курсор на поле с паролем. После этого в программе pwdcrack отобразится нужный вам пароль.

Source code

dCode retains ownership of the online «Hash Function» source code. Except explicit open source licence (indicated CC / Creative Commons / free), the «Hash Function» algorithm, the applet or snippet (converter, solver, encryption / decryption, encoding / decoding, ciphering / deciphering, translator), or the «Hash Function» functions (calculate, convert, solve, decrypt / encrypt, decipher / cipher, decode / encode, translate) written in any informatic language (Python, Java, PHP, C#, Javascript, Matlab, etc.) and all data download, script, copy-paste, or API access for «Hash Function» are not public, same for offline use on PC, tablet, iPhone or Android ! Remainder : dCode is free to use.

Обзор средств для декодирования хеш-кода MD5

Иногда при работе с компьютером или поврежденными базами данных требуется декодировать зашифрованное с помощью MD5 значение хеша.

Удобнее всего использовать специализированные ресурсы, предоставляющие возможность сделать это online:

md5.web-max.ca – данный сервис обладает простым и понятным интерфейсом. Для получения декодированного значения нужно ввести хеш и заполнить поле проверочной капчи:

- md5decrypter.com – аналогичный сервис;

- msurf.ru – данный ресурс имеет простой русскоязычный интерфейс. Его функционал позволяет не только расшифровывать значения хеш-кодов, но и создавать их:

Если происмотреться к значениям декодинга, отображенных на показонном выше рисунке, то становится понятно, что процесс расшифровки почти не дает результатов. Эти ресурсы представляют собой одну или несколько объединенных между собой баз данных, в которые занесены расшифровки самых простых слов.

При этом данные декодирования хеша MD5 даже такой распространенной части пароля как «админ» нашлись лишь в одной базе. Поэтому хеши паролей, состоящих из более сложных и длинных комбинаций символов, практически невозможно расшифровать.

Создание хеша MD5 является односторонним процессом. Поэтому не подразумевает обратного декодирования первоначального значения.

Простые примеры

Ниже рассмотрим пример использования hashcat на хэше MD5.

1 – Список слов

В этом примере произведем перебор по произольному списку слов в качестве паролей из файла

-a 0 — атака по словарю

-m 0 — тип алгоритма MD5

-w 4 — профиль производительности

-o cracked.txt — это файл, в который будут записаны найденные пароли

hash.txt — файл в хэшами (каждый с новой строки)

custom_list.txt — словарь, по которому будет сделан перебор (каждое слово с новой строки)

После нахождения нужного хэша hashcat напишет нам Cracked и в файле cracked.txt мы увидим запись «хэш:пароль».

2 – Список слов + правила

3 – Словарь/список слов

4 – Словарь/список слов + правила

5 – Произвольный список слов + правила

Добавьте все вновь обнаруженные пароли в свой пользовательский список слов и снова запустите атаку с перестановкой правила, учитывая любые другие вариации, просто используя echo или awk, чтобы добавить новое правило, а затем используйте вышеприведенную команду.

6 – По маске

Так мы можем начать перебор по маске, котрая описана в файле rockyou-1-60.hcmask, учитывая длину и паттерны.

7 – Гибридный словарь + маска

Используя словарь, делайте гибридные атаки, ища больше вариаций общих слов или известных паролей, добавляя/удаляя маски к этим кандидатам.

или

8 – Пользовательский список слов + правила

Добавьте все обнаруженные пароли обратно в свой пользовательский список слов и снова запустите атаку с правилами перестановки, предлагающими любые другие вариации.

9 – Комбо

Используя собственный словарь, выполните комбинированную атаку, индивидуально сопоставляя кандидатов и словарь вместе, чтобы сформировать новых кандидатов.

10 – Произвольная гибридная атака

Добавьте все обнаруженные пароли обратно в свой пользовательский список слов и выполните гибридную атаку.

11 – Атака по произвольной маске

Простые и слабые пароли хорошо поддаются взлому, но не все. Создайте пользовательскую маску на основе Ваших текущих взломанных паролей.

12 – Брутфорс (BRUTE-FORCE)

Когда Вы уже препробывали все, что описано выше, остается «грубая сила» Обычно, при брутфорсе подбирать пароль больше 8 символов бессысмленно из-за аппаратных возможностей.

Используйте следующие наборы символов, чтобы взломать свой хэш:

?l = abcdefghijklmnopqrstuvwxyz (строчные)

?u = ABCDEFGHIJKLMNOPQRSTUVWXYZ(заглавные)

?d = 0123456789(цифры)

?h = 0123456789abcdef(цифры + строчные)

?H = 0123456789ABCDEF(цифры + заглавные)

?s = «space»!»#$%&'()*+,-./:;<=>?@^_`{|}~ (спец символы)

?a = ?l?u?d?s (строчные + заглавные + цифры + спец символы)

Например, 8-символьный пароль, который включает все строчные, заглавные буквы, цифры и спец символы:

или так гибче можно потом менять набор:

А вот если нужно только цифрами:

Можно указать свои символы (abc123ASDF):

А вот если надо использовать болееодного набора, если мы знаем что первые два символа — цифры, остальные 6 — буквы:

Вот так то. Hashcat много всего уммет, можно написать целую книгу, но я остановлюсь…

А здесь Вы можете найти хороший сборник паролей:

И помните! Не нарушайте закон. Все тайное становится явным Материал предоставлен исключительно в образовательных целях.

Алгоритм MD5 и его подверженность взлому

MD5 hash — один из первых стандартов алгоритма, который применялся в целях проверки целостности файлов (контрольных сумм). Также с его помощью хранили пароли в базах данных web-приложений. Функциональность относительно проста — алгоритм выводит для каждого ввода данных фиксированную 128-битную строку, задействуя для вычисления детерминированного результата однонаправленные тривиальные операции в нескольких раундах. Особенность — простота операций и короткая выходная длина, в результате чего MD5 является относительно легким для взлома. А еще он обладает низкой степенью защиты к атаке типа «дня рождения».

Атака дня рождения

Если поместить 23 человека в одну комнату, можно дать 50%-ную вероятность того, что у двух человек день рождения будет в один и тот же день. Если же количество людей довести до 70-ти, вероятность совпадения по дню рождения приблизится к 99,9 %. Есть и другая интерпретация: если голубям дать возможность сесть в коробки, при условии, что число коробок меньше числа голубей, окажется, что хотя бы в одной из коробок находится более одного голубя.

Вывод прост: если есть фиксированные ограничения на выход, значит, есть и фиксированная степень перестановок, на которых существует возможность обнаружить коллизию.

Когда разговор идет о сопротивлении коллизиям, то алгоритм MD5 действительно очень слаб. Настолько слаб, что даже бытовой Pentium 2,4 ГГц сможет вычислить искусственные хеш-коллизии, затратив на это чуть более нескольких секунд. Всё это в ранние годы стало причиной утечки большого количества предварительных MD5-прообразов.

Стандартные шифры

ROT1

Этот шифр известен многим детям. Ключ прост: каждая буква заменяется на следующую за ней в алфавите. Так, А заменяется на Б, Б — на В, и т. д. Фраза «Уйрйшоьк Рспдсбннйту» — это «Типичный Программист».

Попробуйте расшифровать сообщение:

Шифр транспонирования

В транспозиционном шифре буквы переставляются по заранее определённому правилу. Например, если каждое слово пишется задом наперед, то из hello world получается dlrow olleh. Другой пример — менять местами каждые две буквы. Таким образом, предыдущее сообщение станет eh ll wo ro dl.

Russia Open Source Summit

1 октября в 10:00, Москва, Беcплатно

tproger.ru

События и курсы на tproger.ru

Ещё можно использовать столбчатый шифр транспонирования, в котором каждый символ написан горизонтально с заданной шириной алфавита, а шифр создаётся из символов по вертикали. Пример:

Из этого способа мы получим шифр holewdlo lr. А вот столбчатая транспозиция, реализованная программно:

Азбука Морзе

В азбуке Морзе каждая буква алфавита, цифры и наиболее важные знаки препинания имеют свой код, состоящий из череды коротких и длинных сигналов:Чаще всего это шифрование передаётся световыми или звуковыми сигналами.

Сможете расшифровать сообщение, используя картинку?

Шифр Цезаря

Это не один шифр, а целых 26, использующих один принцип. Так, ROT1 — лишь один из вариантов шифра Цезаря. Получателю нужно просто сообщить, какой шаг использовался при шифровании: если ROT2, тогда А заменяется на В, Б на Г и т. д.

А здесь использован шифр Цезаря с шагом 5:

Моноалфавитная замена

Коды и шифры также делятся на подгруппы. Например, ROT1, азбука Морзе, шифр Цезаря относятся к моноалфавитной замене: каждая буква заменяется на одну и только одну букву или символ. Такие шифры очень легко расшифровываются с помощью частотного анализа.

Например, наиболее часто встречающаяся буква в английском алфавите — «E». Таким образом, в тексте, зашифрованном моноалфавитным шрифтом, наиболее часто встречающейся буквой будет буква, соответствующая «E». Вторая наиболее часто встречающаяся буква — это «T», а третья — «А».

Однако этот принцип работает только для длинных сообщений. Короткие просто не содержат в себе достаточно слов.

Шифр Виженера

Представим, что есть таблица по типу той, что на картинке, и ключевое слово «CHAIR». Шифр Виженера использует принцип шифра Цезаря, только каждая буква меняется в соответствии с кодовым словом.

В нашем случае первая буква послания будет зашифрована согласно шифровальному алфавиту для первой буквы кодового слова «С», вторая буква — для «H», etc. Если послание длиннее кодового слова, то для (k*n+1)-ой буквы, где n — длина кодового слова, вновь будет использован алфавит для первой буквы кодового слова.

Чтобы расшифровать шифр Виженера, для начала угадывают длину кодового слова и применяют частотный анализ к каждой n-ной букве послания.

Попробуйте расшифровать эту фразу самостоятельно:

Подсказка длина кодового слова — 4.

Шифр Энигмы

Энигма — это машина, которая использовалась нацистами во времена Второй Мировой для шифрования сообщений.

Есть несколько колёс и клавиатура. На экране оператору показывалась буква, которой шифровалась соответствующая буква на клавиатуре. То, какой будет зашифрованная буква, зависело от начальной конфигурации колес.

Существовало более ста триллионов возможных комбинаций колёс, и со временем набора текста колеса сдвигались сами, так что шифр менялся на протяжении всего сообщения.

Реальный пример хеширования паролей Python

В следующем примере пароли будут хешироваться для последующего сохранения в базе данных. Здесь мы будем использовать . является случайной последовательностью, добавленной к строке пароля перед использованием хеш-функции. используется для предотвращения перебора по словарю (dictionary attack) и атак радужной таблицы (rainbow tables attacks).

Тем не менее, если вы занимаетесь реально функционирующим приложением и работаете над паролями пользователей, следите за последними зафиксированными уязвимостями в данной области. Для более подробного ознакомления с темой защиты паролей можете просмотреть следующую статью.

Код для Python 3.x

Python

import uuid

import hashlib

def hash_password(password):

# uuid используется для генерации случайного числа

salt = uuid.uuid4().hex

return hashlib.sha256(salt.encode() + password.encode()).hexdigest() + ‘:’ + salt

def check_password(hashed_password, user_password):

password, salt = hashed_password.split(‘:’)

return password == hashlib.sha256(salt.encode() + user_password.encode()).hexdigest()

new_pass = input(‘Введите пароль: ‘)

hashed_password = hash_password(new_pass)

print(‘Строка для хранения в базе данных: ‘ + hashed_password)

old_pass = input(‘Введите пароль еще раз для проверки: ‘)

if check_password(hashed_password, old_pass):

print(‘Вы ввели правильный пароль’)

else:

print(‘Извините, но пароли не совпадают’)

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 |

importuuid importhashlib defhash_password(password) # uuid используется для генерации случайного числа salt=uuid.uuid4().hex returnhashlib.sha256(salt.encode()+password.encode()).hexdigest()+’:’+salt defcheck_password(hashed_password,user_password) password,salt=hashed_password.split(‘:’) returnpassword==hashlib.sha256(salt.encode()+user_password.encode()).hexdigest() new_pass=input(‘Введите пароль: ‘) hashed_password=hash_password(new_pass) print(‘Строка для хранения в базе данных: ‘+hashed_password) old_pass=input(‘Введите пароль еще раз для проверки: ‘) ifcheck_password(hashed_password,old_pass) print(‘Вы ввели правильный пароль’) else print(‘Извините, но пароли не совпадают’) |

Код для Python 2.x

Python

import uuid

import hashlib

def hash_password(password):

# uuid используется для генерации случайного числа

salt = uuid.uuid4().hex

return hashlib.sha256(salt.encode() + password.encode()).hexdigest() + ‘:’ + salt

def check_password(hashed_password, user_password):

password, salt = hashed_password.split(‘:’)

return password == hashlib.sha256(salt.encode() + user_password.encode()).hexdigest()

new_pass = raw_input(‘Введите пароль: ‘)

hashed_password = hash_password(new_pass)

print(‘Строка для сохранения в базе данных: ‘ + hashed_password)

old_pass = raw_input(‘Введите пароль еще раз для проверки: ‘)

if check_password(hashed_password, old_pass):

print(‘Вы ввели правильный пароль’)

else:

print(‘Извините, но пароли не совпадают’)

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 |

importuuid importhashlib defhash_password(password) # uuid используется для генерации случайного числа salt=uuid.uuid4().hex returnhashlib.sha256(salt.encode()+password.encode()).hexdigest()+’:’+salt defcheck_password(hashed_password,user_password) password,salt=hashed_password.split(‘:’) returnpassword==hashlib.sha256(salt.encode()+user_password.encode()).hexdigest() new_pass=raw_input(‘Введите пароль: ‘) hashed_password=hash_password(new_pass) print(‘Строка для сохранения в базе данных: ‘+hashed_password) old_pass=raw_input(‘Введите пароль еще раз для проверки: ‘) ifcheck_password(hashed_password,old_pass) print(‘Вы ввели правильный пароль’) else print(‘Извините, но пароли не совпадают’) |

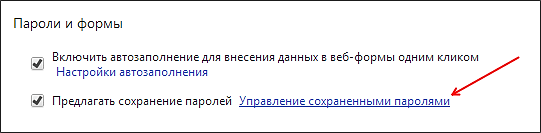

Как посмотреть пароль под звездочками в настройках браузера

В браузере Google Chrome это делается следующим образом. Открываем главное меню и переходим в «Настройки».

В Настройках прокручиваем страницу вниз и жмем на ссылку «Показать дополнительные настройки». А дальше нажимаем на ссылку «Управление сохраненными паролями», которая находится в разделе «Пароли и формы».

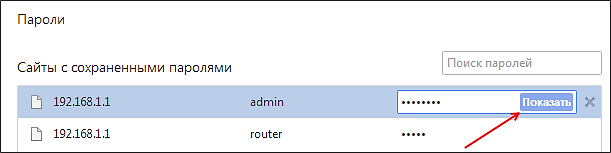

В открывшемся окне вы сможете посмотреть пароли под звездочками, которые сохранены в настройках браузера Google Chrome.

Для того чтобы увидеть пароль достаточно выбрать нужный сайт из списка и нажать на кнопку «Показать».

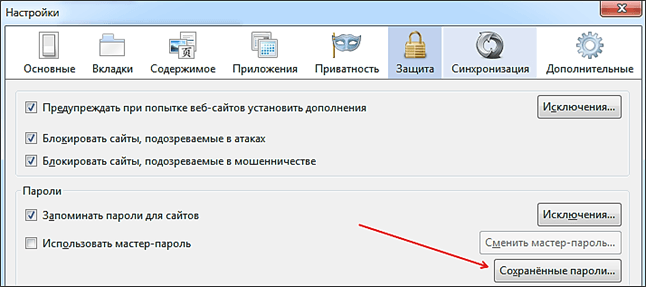

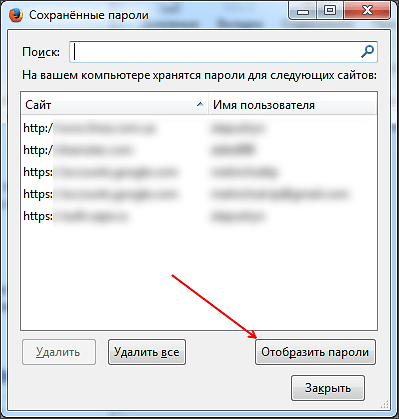

После этого перед вами откроется окно, в котором нужно нажать на кнопку «Отобразить пароли».

После этого вы сможете просмотреть все пароли под звездочками в браузере Mozilla Firefox.

Онлайн-проверка хэша

Если вы не хотите устанавливать на свой компьютер какие-либо инструменты, упомянутые выше, вы можете в качестве альтернативы использовать онлайн-проверку хеширования. Online Tools – лучший веб-сайт для проверки хеш-кода для проверки контрольной суммы файла

Что наиболее важно, это платформа с открытым исходным кодом без рекламы, которая предлагает огромный спектр хеш-алгоритмов, мы перечислили их ниже

- CRC-16

- CRC-32

- MD2

- MD4

- MD5

- SHA1

- SHA224

- SHA256

- SHA384

- SHA512

- SHA512 / 224

- SHA512 / 256

- SHA3-224

- SHA3-256

- SHA3-384

- SHA3-512

- Кеччак-224

- Кечак-256

- Кечак-384

- Кечак-512

- Встряхнуть-128

Все, что вам нужно сделать, это посетить Онлайн-инструменты, затем выберите тип хэша файла и перетащите файл.

Что такое хеши и как они используются

Хеш-сумма (хеш, хеш-код) — результат обработки неких данных хеш-функцией (хеширования).

Хеширование, реже хэширование (англ. hashing) — преобразование массива входных данных произвольной длины в (выходную) битовую строку фиксированной длины, выполняемое определённым алгоритмом. Функция, реализующая алгоритм и выполняющая преобразование, называется «хеш-функцией» или «функцией свёртки». Исходные данные называются входным массивом, «ключом» или «сообщением». Результат преобразования (выходные данные) называется «хешем», «хеш-кодом», «хеш-суммой», «сводкой сообщения».

Это свойство хеш-функций позволяет применять их в следующих случаях:

- при построении ассоциативных массивов;

- при поиске дубликатов в сериях наборов данных;

- при построении уникальных идентификаторов для наборов данных;

- при вычислении контрольных сумм от данных (сигнала) для последующего обнаружения в них ошибок (возникших случайно или внесённых намеренно), возникающих при хранении и/или передаче данных;

- при сохранении паролей в системах защиты в виде хеш-кода (для восстановления пароля по хеш-коду требуется функция, являющаяся обратной по отношению к использованной хеш-функции);

- при выработке электронной подписи (на практике часто подписывается не само сообщение, а его «хеш-образ»);

- и др.

Одним из применений хешов является хранение паролей. Идея в следующем: когда вы придумываете пароль (для веб-сайта или операционной системы) сохраняется не сам пароль, а его хеш (результат обработки пароля хеш-функцией). Этим достигается то, что если система хранения паролей будет скомпрометирована (будет взломан веб-сайт и злоумышленник получит доступ к базе данных паролей), то он не сможет узнать пароли пользователей, поскольку они сохранены в виде хешей. Т.е. даже взломав базу данных паролей он не сможет зайти на сайт под учётными данными пользователей. Когда нужно проверить пароль пользователя, то для введённого значения также рассчитывается хеш и система сравнивает два хеша, а не сами пароли.

По этой причине пентестер может столкнуться с необходимостью работы с хешами. Одной из типичных задач является взлом хеша для получения пароля (ещё говорят «пароля в виде простого текста» — поскольку пароль в виде хеша у нас и так уже есть). Фактически, взлом заключается в подборе такой строки (пароля), которая будет при хешировании давать одинаковое значение со взламываемым хешем.

Для взлома хешей используется, в частности, Hashcat. Независимо от выбранного инструмента, необходимо знать, хеш какого типа перед нами.

Как узнать пароль под звездочками в браузере

Пароль под звездочками в браузере – легка добыча. Узнать его очень просто, для этого даже не потребуется никакое дополнительное программное обеспечение.

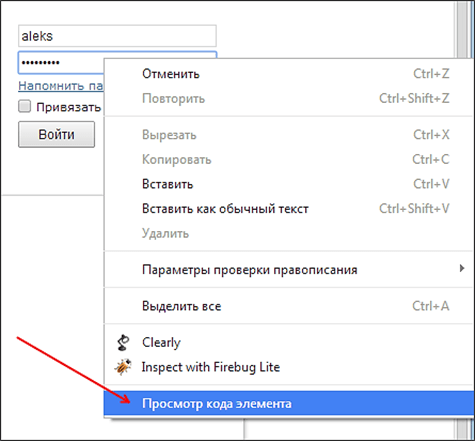

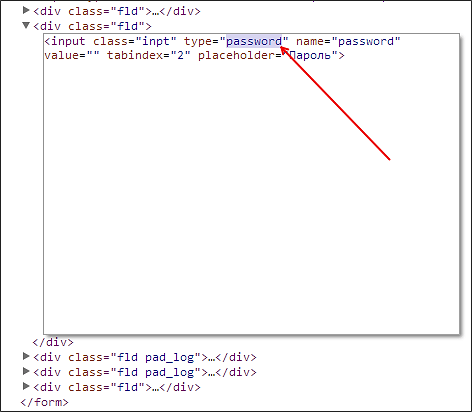

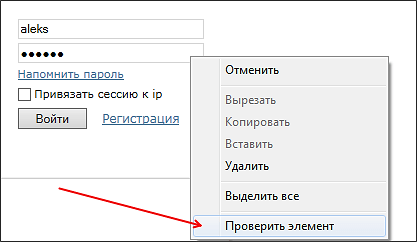

Если вы используете браузер Google Chrome, кликните правой кнопкой мышки по текстовому полю с паролем под звездочками и выберите пункт «Просмотр кода элемента».

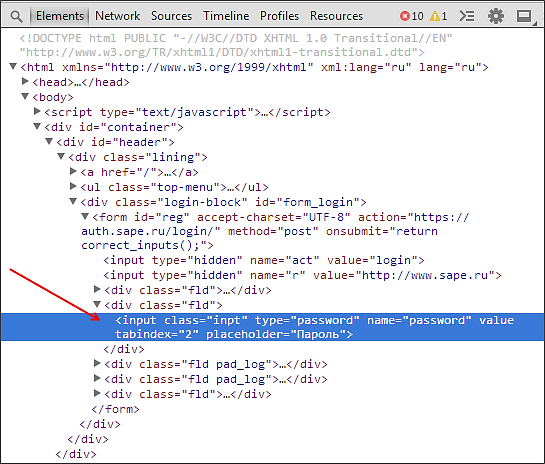

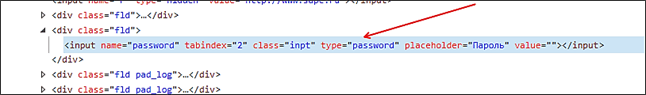

После этого перед вами появится окно с HTML кодом данной страницы. Строка с формой ввода пароля будет выделена.

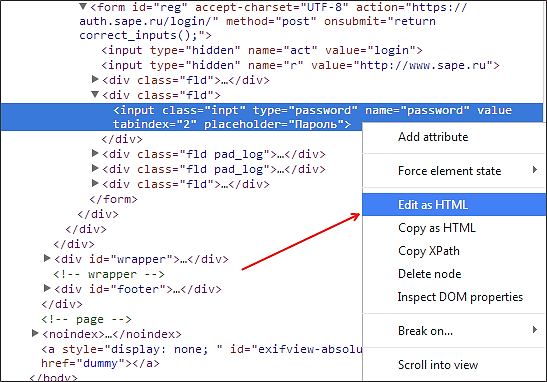

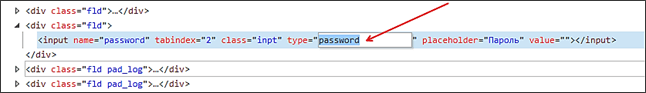

Дальше вам необходимо изменить тип данного поля из «type=»password»» на «type=»text»». Для этого кликаем правой кнопкой мышки по выделенной строке (строке с полем password) и в появившемся меню выбираем пункт «Edit as HTML».

После этого у вас появится возможность отредактировать эту строку.

Для того чтобы изменить тип текстового поля нужно заменить type=»password» на type=»text». Другие параметры данной сроки менять не нужно. После того как вы отредактировали строку нажмите клавишу F2 для того чтобы отключить режим редактирования HTML кода.

После этих манипуляций, пароль на странице станет видимым.

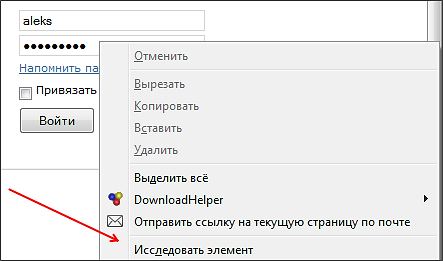

Аналогичным образом можно посмотреть пароль под звездочками и в браузере Mozilla Firefox. Для этого откройте страницу с сохраненным паролем, кликните правой кнопкой мышки по полю со звездочками и выберите пункт «Исследовать элемент».

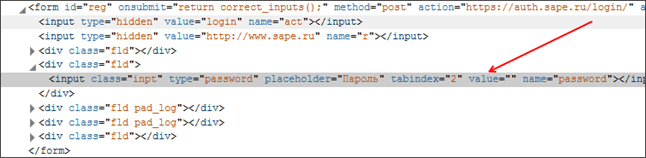

После этого перед вами откроется HTML код страницы, в котором будет выделена строка для ввода пароля.

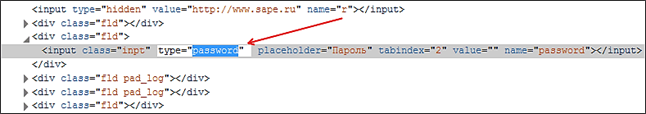

Как и раньше вам необходимо сменить тип текстового поля с type=»password» на type=»text». Для этого дважды кликните по параметру type=»password».

После этого вы сможете отредактировать данный параметр. После смены типа текстового поля пароль под звездочками станет видимым.

В браузере Internet Explorer все делается точно также. Открываем страницу с паролем под звездочками, кликаем по полю с паролем правой кнопкой мышки и выбираем пункт «Проверить элемент».

После этого перед вами откроется HTML код страницы.

Кликаем два раза по параметру, который хотим отредактировать.

В появившемся текстовом поле меняем «password» на «text» и пароль на страницы становиться видимым.

Что такое контрольная сумма

Контрольная сумма или хеш-сумма – это значение, которое было рассчитано по некоторому алгоритму на основе имеющихся файлов или данных. Особенностью контрольной суммы является то, что ее алгоритм, при одинаковых входных данных всегда выдает одинаковое значение. При этом малейшее изменение входных данных кардинально меняет значение контрольной суммы.

Эта особенность позволяет использовать контрольную сумму для проверки целостности файлов или данных. Например, вам нужно отправить какой-то файл, и вы хотите убедиться, что он не будет поврежден или изменен на своем пути к получателю. Для решения этой задачи можно использовать контрольную сумму. Высчитываете контрольную сумму и отправляете ее вместе с файлом. После чего получатель файла повторно высчитывает контрольную сумму файла и сравнивает ее с вашей контрольной суммой. Если значения совпадают, значит файл оригинальный, если нет, значит он получил какие-то изменения.

Также нужно упомянуть, что контрольную сумму нельзя использовать для получения исходных данных. То есть нельзя «расшифровать» хеш-сумму и получить данные которые были хешированы, хеш-сумму можно только сравнить с другой хеш-суммой. Это особенность открывает дополнительные возможности. Например, хеш-суммы используются для хранения паролей. Когда вы регистрируетесь на каком-то сайте и вводите свой пароль, то он не хранится на сервере в открытом виде. Вместо этого хранится только его контрольная сумма. А когда вы входите в свой аккаунт с использованием пароля, система получается ваш пароль, высчитывает его хеш-сумму и сравнивает с хеш-суммой, которая хранится на сервере. Если хеш-суммы совпали, значит пароль верный и вы можете войти в аккаунт, если хеш-суммы не совпадают, значит пароль не верный и вас перенаправляют на страницу для восстановления пароля.

Для высчитывания контрольной суммы существует множество различных алгоритмов или так называемых хеш-функций. Самыми известными и популярными алгоритмы являются: CRC32, MD5, SHA-1 и SHA-2. Но, есть и множество других алгоритмов, некоторые из которых имеют широкое применения, а некоторые используются только для специфических задач. При этом часть существующих алгоритмов признаны устаревшими или уязвимыми и больше не используются. Так, алгоритм MD5 практически полностью перестал использоваться поскольку выяснилось, что он может выдавать одинаковые значения для разных входных значений.

Для примера продемонстрируем, как выглядит контрольная сумма на практике. Например, возьмем строку «Hello, world!» и высчитаем ее контрольную сумму с использованием нескольких популярных алгоритмов.

Adler: 32205e048a CRC: 32ebe6c6e6 Haval: 5711dea10d85b988fcb1eed99ce7310c MD2: 8cca0e965edd0e223b744f9cedf8e141 MD4: 0abe9ee1f376caa1bcecad9042f16e73 MD5: 6cd3556deb0da54bca060b4c39479839 RipeMD128: 3cbb446fc20277b2a4e4b8b8b40aa962 RipeMD160: 58262d1fbdbe4530d8865d3518c6d6e41002610f Tiger: b5e5dd73a5894236937084131bb845189cdc5477579b9f36 SHA-1: 943a702d06f34599aee1f8da8ef9f7296031d699 SHA-256: 315f5bdb76d078c43b8ac0064e4a0164612b1fce77c869345bfc94c75894edd3 SHA-384: 55bc556b0d2fe0fce582ba5fe07baafff035653638c7ac0d5494c2a64c0bea1cc57331c7c12a45cdbca7f4c34a089eeb SHA-512: c1527cd893c124773d811911970c8fe6e857d6df5dc9226bd8a160614c0cd963a4ddea2b94bb7d36021ef9d865d5cea294a82dd49a0bb269f51f6e7a57f79421 Whirlpool: 238034e71c9f4d712ef02f8fe109bc1f32425530088c1ea13786e1ffdc953a7d567db4aba11ce0226efdd5ed5d55abd087b58122f891e61df996a37e595131b5

Как видно, каждый алгоритм выдает значение, которое не имеет совершенно ничего общего с исходными данными. И сколько раз мы бы не высчитывали контрольную сумму строки «Hello, world!», мы каждый раз будем получать одни и те же значения.

Хэширование Bitcoin SHA-256

Криптовалюты Биткоин же работает на алгоритме SHA-256, некой модификации сырого SHA-2. Только на выходе получается не 5 слов, как в первой версии, а целых 8. Восемь 32-х битных слов образуют хеш-сумму размером 256 бит — отсюда и название алгоритма. SHA—256 это классический алгоритм для криптовалют: на нем построена не только основная криптовалюта — Bitcoin, Но и Соответственно в форках bitcoin таких как Bitcoin Cash, Bitcoin Gold, Bitcoin Diamond. используется этот же алгоритм Помимо этих монет, SHA—256 используется также в: * Steemit; * DigiByte; * PeerCoin; * NameCoin; * TeckCoin; * Ocoin; * Zetacoin; * EmerCoin.И многих других Также алгоритм SHA-256 используется как подпрограмма в криптовалюте Litecoin, а основным алгоритмом для майнинга там является Scrypt.Но эти все монеты темы совсем другой рубрики, поэтому просто продолжим говорить о хешировании. Давайте систематизируем кое-что из уже сказанного.В общем процесс хеширования — это череда математических воздействий которым подвергаются данные произвольной длины для преобразования на выходе в битовую строку фиксированной длины. И Каждый из алгоритмов работает по своему, но хорошая хеш-функция должна обладать следующими свойствами

- Как уже было сказано, функция эта должна уметь приводить любой объем цифровых двоичных данных к числу заданной длины (по сути это сжатие до битовой последовательности заданной длины хитрым способом).

- При этом малейшее изменение (хоть на один бит) входных данных должно приводить к полному изменению хеша., то есть к лавинному эффекту

- Также Хеш функция должна быть стойкой к обратной операции, т.е. вероятность восстановления исходных данных по хешу должна быть весьма низкой, хотя это сильно зависит от задействованных над задачей обратного преобразования вычислительных мощностей

- Еще В идеале хеш функция должна иметь как можно более низкую вероятность возникновения коллизий. Согласитесь, что не круто будет, если из разных массивов данных будут часто получаться одни и те же значения хэша

- Также Хорошая хеш-функция не должна сильно нагружать железо при своем исполнении. От этого сильно зависит скорость работы системы на ней построенной. И хеш функций много и всегда имеется компромисс между скоростью работы и качеством получаемого результата.

- И еще очень желательно, чтобы Алгоритм работы функции должен быть открытым, чтобы любой желающий мог бы оценить ее криптостойкость, т.е. вероятность восстановления начальных данных по выдаваемому хешу.

Все это обязательные условия хорошей хеш функции и Хеширование очень важно для работы блокчейна. Как вы возможно знаете, все, что записано в блокчейне, уже никак нельзя изменить или удалить

А все потому, что данные в блокчейн записываются в виде хеш-суммы всего блока. А хеш-сумма блока рассчитывается с использованием хеш-суммы предыдущего блока, то есть исходная информация блока состоит не только от его содержания, но и в том числе и из хеш суммы предыдущего блока и поэтому Малейшее изменение данных в старом блоке вызовет эффект лавины, и блокчейн просто отбросит блок со странной хеш-суммой. Именно поэтому никто и никогда не смог взломать Биткоин. И именно поэтому советуют подождать шесть подтверждений в сети, чтобы сформировалось шесть и больше блоков, ведь вероятность, что один майнер посчитает шесть и больше блоков ничтожно мала, поэтому чем больше прошло времени и подтверждений после транзакции в сети биткоин, тем надежнее можно считать эту транзакцию. И это все связано с майнингом, который так-же основан на хешировании.

Answers to Questions (FAQ)

How to encrypt in MD5?

MD5 hash calculates from binary data a numeric footprint of 32 hexadecimal characters. The algorithm uses non linear function, here are the 4 main ones:

$$ F(B,C,D) = (B\wedge{C}) \vee (\neg{B} \wedge{D}) $$

$$ G(B,C,D) = (B\wedge{D}) \vee (C \wedge \neg{D}) $$

$$ H(B,C,D) = B \oplus C \oplus D $$

$$ I(B,C,D) = C \oplus (B \vee \neg{D}) $$

Example: dCode is crypted e9837d47b610ee29399831f917791a44 it is not the same hash for dcode (without uppercase) which gives a9d3d129549e80065aa8e109ec40a7c8

How to decrypt MD5 cipher?

The MD5 is based on non-linear (and sometimes non-reversible) functions, so there is no decryption method.

However, a stupid and brute method, the most basic but also the longest and most costly method, is to test one by one all the possible words in a given dictionary to check if their fingerprint is the matching one.

dCode uses its databases of words (2 million potential passwords) whose MD5 hash has already been pre-calculated. These tables are called rainbow tables.

If a word is not in the dictionary, then the decryption will fail.

What is a MD5 collision?

Statistically speaking, for any string (and there is an infinite number), the MD5 associates for a given value a 128-bit fingerprint (a finite number of possibilities). It is therefore mandatory that there are collisions (2 strings with the same hash). Several research works on the subject have demonstrated that the MD5 algorithm, although creating a large entropy of data, could be attacked, and that it was possible to generate chains with the same fingerprints (after several hours of neat calculations).

Example: Discovered by Wang & Yu in How to break MD5 and other hash functions, the two hexadecimal values (the values and not the ASCII string) have the same hash: ‘008ee33a9d58b51cfeb425b0959121c9 (they only differ by 8 hexadecimal digits)

Since this publication in 2005, MD5 encryption is no longer considered cryptographically, giving way to its successors: SHA1 then SHA256.

What are the variants of the MD5 cipher?

The MD5 is threatened by the growing computing capabilities of supercomputers and processors capable of parallelizing hash functions. Thus, to complicate the search by the rainbow tables (databases), it is recommended to add salt (a prefix or a suffix) to the password. In this way, the precalculated tables must be calculated again to take account of the salt which systematically modifies all the fingerprints.

Example: MD5(dCode) = e9837d47b610ee29399831f917791a44 but MD5(dCodeSUFFIX) = 523e9a807fc1d2766c3e3d8f132d4991

Another variant is the application of DOUBLE MD5, which consists in applying the hash algorithm twice.

Example: MD5(dCode) = e9837d47b610ee29399831f917791a44 but MD5(MD5(dCode)) = c1127c7b6fdcafd97a96b37eaf035eaf

MD5 is not the only hash function, it also exists SHA1, SHA256, SHA512 etc.

What is the list of MD5 Magic Hashes for PHP?

The PHP language has a default functionality: the type juggling which allows to not define the type of variable used, the PHP engine tries to automatically detect if the variable is a string, an integer, etc.

However this functionality can become a flaw when handling MD5 string whose value has the form 0e followed by digits between 0 and 9. Indeed, in this case, the PHP engine will convert the string into a floating number having the value 0.

Here is a list of magic MD5 hashes:

MD5(String)

ABJIHVY

0e755264355178451322893275696586

DQWRASX

0e742373665639232907775599582643

DYAXWCA

0e424759758842488633464374063001

EEIZDOI

0e782601363539291779881938479162

GEGHBXL

0e248776895502908863709684713578

GGHMVOE

0e362766013028313274586933780773

GZECLQZ

0e537612333747236407713628225676

IHKFRNS

0e256160682445802696926137988570

MAUXXQC

0e478478466848439040434801845361

MMHUWUV

0e701732711630150438129209816536

NOOPCJF

0e818888003657176127862245791911

NWWKITQ

0e763082070976038347657360817689

PJNPDWY

0e291529052894702774557631701704

QLTHNDT

0e405967825401955372549139051580

QNKCDZO

0e830400451993494058024219903391

Bonus strings that can also be evaluated at : 0e215962017, 0e730083352, 0e807097110, 0e840922711