Настройка vpn через mikrotik

Содержание:

- Введение

- Настройка Mikrotik L2TP Server. Главный офис

- Настройка WAN интерфейса MikroTik

- Winbox для MacOS и Linux

- Как настроить PPTP VPN сервер в MikroTik

- Настройка клиентского VPN подключения на Windows 10

- Torch

- Выбор протокола для VPN

- Настройка Mikrotik PPTP клиента

- Настройка dhcp сервера

- Как настроить точку доступа wifi на mikrotik?

- Преимущества и приоритеты протокола PPTP

- Чем отличается PPTP от L2TP и других VPN серверов

- Обновление прошивки

- Как в Телеграм скрыть время посещения на английском

Введение

Расскажу для чего мне это нужно. Есть оператор Yota с безлимитным интернетом за разумные деньги. У них есть разные тарифы в зависимости от устройства, в котором используется симка. Самый дешевый тариф для смартфона. Я купил обычный USB модем, разлочил его, чтобы он работал в сети Yota. Перепрошил специальной прошивкой, чтобы он стал похож на смартфон. Пишу очень просто, потому что не хочется на этом останавливаться. Это совсем другая тема. В интернете есть много информации на тему обхода блокировок yota. Подробнее об этом я рассказал отдельно в материале Настройка интернета в загородном доме — mikrotik + usb 4g lte модем + антенна MIMO для усиления сигнала + yota.

Мне нужно было замаскировать весь трафик локальной сети, которая будет пользоваться интеренетом через usb модем. Yota различными способами пытается бороться с подобной работой. Делается это через определние TTL пакетов и анализ ресурсов, к которым обращаются пользователи. TTL легко изменяется на конечных устройствах, либо на самом роутере. С анализом ресурсов я долгое время боролся редактируя файл hosts, но после установки windows 10 это перестало помогать. Винда постоянно куда-то лезла и идентифицировала себя при этом как компьютер, а не смартфон.

Я решил кардинально решить проблему и завернуть весь локальный трафик в шифрованный vpn туннель. Для этого настроил openvpn сервер и сделал конфигурацию для учетной записи с заменой шлюза по-умолчанию на openvpn сервер. Дальше нужно было настроить на miktotik openvpn клиент таким образом, чтобы он весь трафик заворачивал в vpn. Когда используешь windows клиент, ничего настраивать не надо. Указываешь на openvpn сервере настройку у клиента:

push "redirect-gateway def1 bypass-dhcp"

И все, при подключении все маршруты прописываются как надо и твой внешний ip при серфинге становится равен ip адресу openvpn сервера. Весь трафик идет в тоннель. На микротике это не работало, маршруты надо было писать вручную. Получилось у меня не сразу, расскажу обо всем по порядку.

Настройка Mikrotik L2TP Server. Главный офис

Создаем профиль подключения

У Mikrotik в меню PPP есть два профиля по умолчанию, которые используются для PPP соединений. Рекомендуется не изменять профили по умолчанию, а создать и использовать под свою задачу новый.

Создадим профиль для подключения, в котором укажем имя для соединения, назначим статические IP-адреса для L2TP сервера и клиента. Отроем Winbox, перейдя:

PPP => Profiles => “+”.

В окне New PPP Profiles, открыв, вкладку “General” укажем информацию:

- Name: l2tp-site-to-site;

- Local Address: 192.168.77.1;

- Remote Address: 192.168.77.10.

Мы указали:

- произвольное имя для профиля(Name);

- присвоили IP для L2TP-Сервера (Local Address);

- IP-Адрес L2TP-Клиента (Remote Address).

Настраиваем Secret

На вкладке «Secrets» мы настраиваем имя, пароль и профиль подключения для L2TP-Клиента. Для этого выполним действия:

- Secrets => “+”;

- Name: office;

- Password: qwas1234;

- Profile: из выпадающего списка выбираем ранее созданный профиль (l2tp-site-to-site).

Включаем L2TP Server и IPSec

Следующим шагом включим L2TP Server на Mikrotik указав профиль, метод аутентификации и ключ шифрования для IPSec. Выберем пункт меню Interface, настроим как показано на рисунке ниже:

Не забываем придумывать сложные пароли.

Создаем интерфейс

Создадим статический интерфейс L2TP Server Binding. Это позволит избежать проблемы с маршрутизацией между сетями, которые могут возникнуть при разрыве соединения.

Заполним открывшееся окно New interface. Вкладка «General»:

Где:

- Name – это произвольное имя интерфейса;

- User – имя пользователя, которое мы назначили на вкладке Secrets.

Настройка firewall

Добавим правила в наш файрвол, тем самым разрешая трафик для L2TP, два правила для IPSec и протокол Ipsec-esp:

IP => Firewall => Filter Rules => “+”.

Добавим разрешающее правило для L2TP, который работает на 1701(UDP) порту:

После нажмем правой кнопкой мыши на созданное правило и добавим комментарий, нажав строку Comment из меню:

Добавим правило для UDP портов 4500, 500:

Добавим комментарий для этого правила, как показано выше.

Разрешим протокол IPsec-esp:

Очень важен порядок расположения правил. Ваш firewall после настроек должен выглядеть примерно следующим образом:

Для более глубокого понимания работы брандмауэра рекомендуем ознакомиться со статьей MikroTik настройка firewall.

На этом настройка L2TP Server Mikrotik закончена, перейдем к настройке клиентской части (филиала).

Настройка WAN интерфейса MikroTik

Смена MAC адреса WAN порта

Если Ваш провайдер блокирует доступ к сети по MAC адресу, то необходимо сначала изменить MAC адрес WAN порта роутера MikroTik. В противном случае пропустите этот пункт.

Чтобы изменить MAC адрес порта MikroTik, открываем в программе Winbox меню New Terminal и вводим команду:

, где ether1 — имя WAN интерфейса, 00:01:02:03:04:05 — разрешенный MAC адрес.

Изменить MAC адрес MikroTik

Изменить MAC адрес MikroTik

Чтобы вернуть родной MAC адрес порта, нужно выполнить команду:

, где ether1 — имя интерфейса.

Вернуть родной MAC адрес MikroTik

Вернуть родной MAC адрес MikroTik

Настройка Dynamic IP

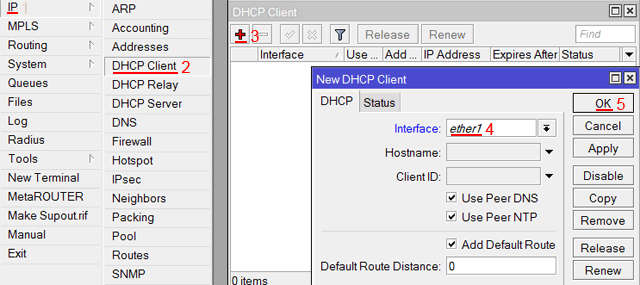

Если интернет провайдер выдает Вам сетевые настройки автоматически, то необходимо настроить WAN порт роутера MikroTik на получение настроек по DHCP:

- Открываем меню IP;

- Выбираем DHCP Client;

- В появившемся окне нажимаем кнопку Add (плюсик);

- В новом окне в списке Interface выбираем WAN интерфейс ether1;

- Нажимаем кнопку OK для сохранения настроек.

Настройка DHCP клиента MikroTik

Настройка DHCP клиента MikroTik

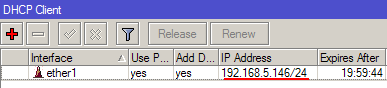

Теперь мы получили IP адрес от провайдера, который отображается в столбце IP Adress.

Получение IP адреса по DHCP MikroTik

Получение IP адреса по DHCP MikroTik

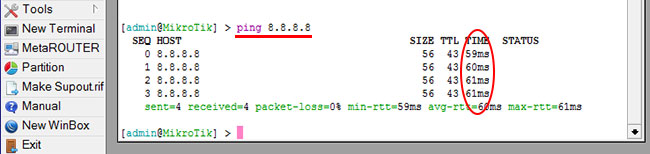

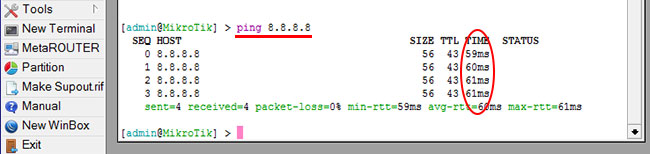

Проверим, что есть связь с интернетом:

- Открываем меню New Terminal;

- В терминале пишем команду ping 8.8.8.8 (пингуем сайт google) и жмем Enter на клавиатуре.

Как видим, идут пинги по 60ms, значит интернет подключен и работает. Остановить выполнение команды можно комбинацией клавиш на клавиатуре Ctrl+C.

ping MikroTik

ping MikroTik

На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока вы не настроите локальную сеть, Firewall и NAT.

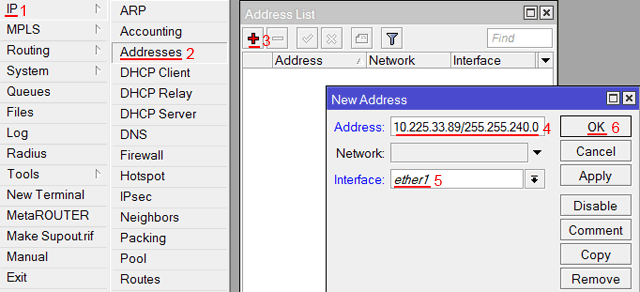

Настройка Static IP

Если вы используете статические сетевые настройки, необходимо настроить WAN порт роутера MikroTik вручную.

Настроим статический IP адрес и маску подсети WAN порта MikroTik :

- Открываем меню IP;

- Выбираем Addresses;

- В появившемся окне нажимаем кнопку Add (плюсик);

- В новом окне в поле Address прописываем статический IP адрес / маску подсети;

- В списке Interface выбираем WAN интерфейс ether1;

- Для сохранения настроек нажимаем кнопку OK.

Настройка статического адреса MikroTik

Настройка статического адреса MikroTik

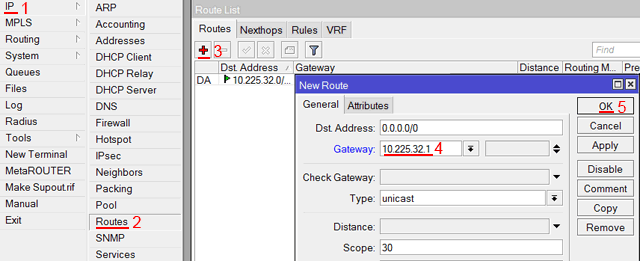

Настроим адрес интернет шлюза MikroTik:

- Открываем меню IP;

- Выбираем Routes;

- В появившемся окне нажимаем кнопку Add (плюсик);

- В новом окне в поле Gateway прописываем IP адрес шлюза;

- Нажимаем кнопку OK для сохранения настроек.

Настройка шлюза MikroTik

Настройка шлюза MikroTik

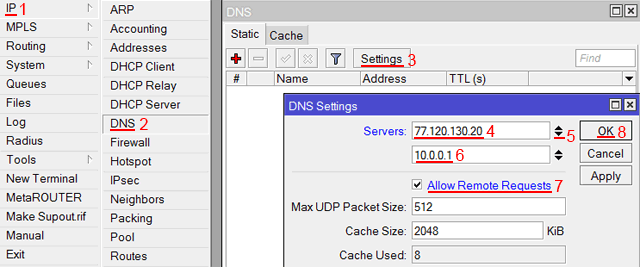

Добавим адреса DNS серверов MikroTik:

- Открываем меню IP;

- Выбираем DNS;

- В появившемся окне нажимаем кнопку Settings;

- В новом окне в поле Servers прописываем IP адрес предпочитаемого DNS сервера;

- Нажимаем кнопку «вниз» (черный треугольник), чтобы добавить еще одно поле для ввода;

- В новом поле прописываем IP адрес альтернативного DNS сервера;

- Ставим галочку Allow Remote Requests;

- Нажимаем кнопку OK для сохранения настроек.

Настройка DNS MikroTik

Настройка DNS MikroTik

Проверим, что есть доступ к интернету:

- Открываем меню New Terminal;

- В терминале пишем команду ping 8.8.8.8 (пингуем сайт google) и жмем Enter на клавиатуре.

Как видим, идут пинги по 60ms, значит интернет подключен и работает. Остановить выполнение команды можно комбинацией клавиш на клавиатуре Ctrl+C.

ping MikroTik

ping MikroTik

На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока вы не настроите локальную сеть, Firewall и NAT.

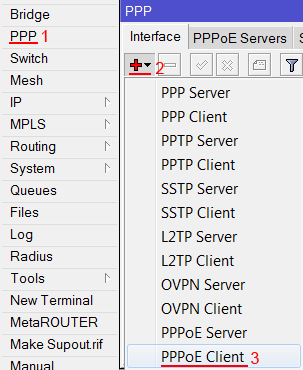

Настройка PPPoE

Если вы используете ADSL модем, к которому по сетевому кабелю подключен роутер MikroTik, сначала необходимо настроить ADSL модем в режим Bridge (мост).

Настроим клиентское PPPoE соединение на роутере MikroTik:

- Слева выбираем меню PPP;

- Нажимаем кнопку Add (плюсик);

- Выбираем PPPoE Client.

Настройка PPPoE MikroTik

Настройка PPPoE MikroTik

Настраиваем параметры PPPoE соединения MikroTik:

- В поле Name указываем имя соединения;

- В списке Interfaces выбираем первый WAN порт ether1, который подключен к провайдеру;

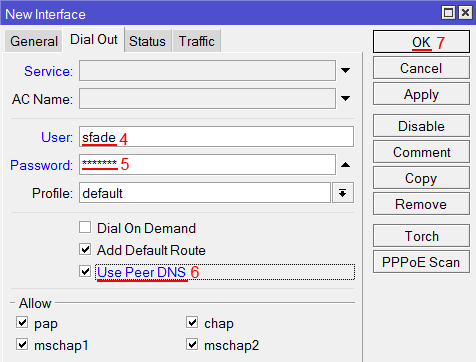

Выбор интерфейса PPPoE MikroTik - Переходим на вкладку Dial Out;

- В поле User указываем имя пользователя;

- В поле Password вводим пароль;

- Ставим галочку Use Peer DNS;

- Нажимаем кнопку OK.

Настройка пользователя и пароля PPPoE MikroTik

Настройка пользователя и пароля PPPoE MikroTik

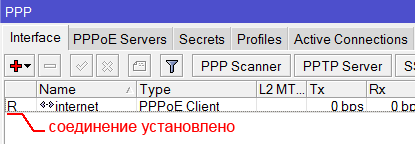

После создания PPPoE соединения напротив него должна появиться буква R, которая говорит о том, что соединение установлено.

PPPoE соединение на MikroTik установлено

PPPoE соединение на MikroTik установлено

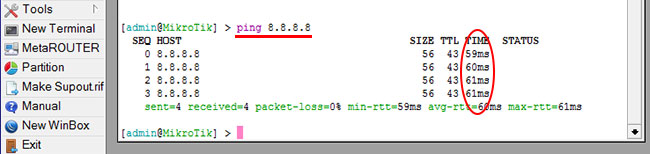

Проверим, что есть связь с интернетом:

- Открываем меню New Terminal;

- В терминале пишем команду ping 8.8.8.8 (пингуем сайт google) и жмем Enter на клавиатуре.

Как видим, идут пинги по 60ms, значит интернет подключен и работает. Остановить выполнение команды можно комбинацией клавиш на клавиатуре Ctrl+C.

ping MikroTik

ping MikroTik

На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока вы не настроите локальную сеть, Firewall и NAT.

Winbox для MacOS и Linux

Это может показаться удивительным, но нативного приложения Winbox под Mac или Linux просто не существует. Я не разбираюсь в портировании программного обеспечения в другие операционные системы, поэтому не могу судить, почему дело обстоит именно так. Возможно есть какие-то объективные причины того, почему разработчики Mikrotik не выпускают отдельную версию winbox под Linux или Mac.

Так что у вас не очень много вариантов работы с winbox, если ваша OS не Windows:

- Использовать для этого отдельную виртуальную машину с Windows.

- Использовать Wine.

Для маков существует проект на github — winbox-mac, который позволяет запускать утилиту winbox на macos. Под капотом там обычное виндовое приложение в комплекте с wine. Из-за этого весит эта штуковина более 300 Мб.

Для запуска winbox в linux придется сначала установить wine, а затем запустить виндовую утилиту через нее. Каких-то особых заморочек с этим нет. Все работает сразу без дополнительных настроек. Главное wine поставить. В Ubuntu:

# apt install wine-stable # wine winbox.exe

В Centos надо подключить репозиторий epel:

# dnf install epel-release # dnf config-manager --set-enabled PowerTools # dnf install wine # wine winbox.exe

Либо можете воспользоваться готовым проектом, где все собрано в одном месте — winbox-installer.

Важный нюанс. При запуске winbox в mac или linux у вас не будет работать Drag & Drop файлов. Это не ошибка, wine просто не поддерживает этот режим.

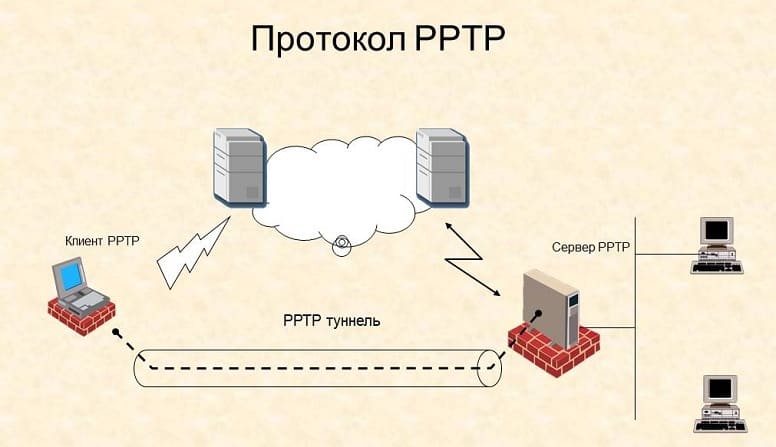

Как настроить PPTP VPN сервер в MikroTik

Для VPN клиентов создаётся отдельная подсеть, это добавит больше возможностей в ограничении доступа между VPN клиентами и локальной сетью, а также в самой маршрутизации. Другими словами эта реализация обеспечивает сетевую безопасность на уровне Firewall-а.

Настройка находится IP->Pool

/ip pool add name=LAN-Ip-Pool ranges=192.168.10.100-192.168.10.150

Настройка находится PPP->Profile

Предварительно нужно задать сетевые параметры для VPN клиентов

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

/ppp profile add dns-server=192.168.10.1 local-address= 192.168.10.1 name=VPN-Server remote-address=VPN-Ip-Pool

Настройка находится PPP->Interface->PPTP Server

/interface pptp-server server set authentication=mschap2 default-profile=VPN-Server enabled=yes

Этой учётной записью будет пользоваться VPN клиент для удаленного подключения к VPN серверу.

Настройка находится PPP->Interface->Secrets

/ppp secret add name=user1 password=user1 service=pptp profile=VPN-Server

Настройка находится IP->Firewall

/ip firewall filter add action=accept chain=input =»Port Access» dst-port=1723 in-interface-list=WAN-Interface-List protocol=tcp

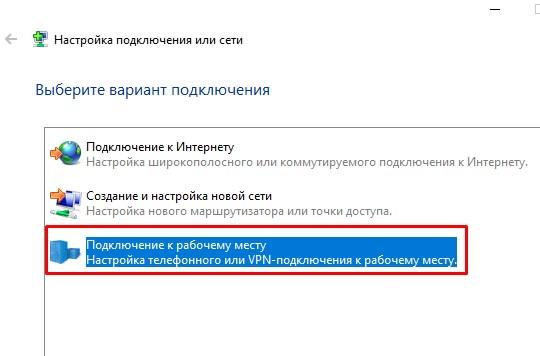

Настройка клиентского VPN подключения на Windows 10

Для автоматизации, вы можете воспользоваться CMAK – подготовит профиль подключения, после чего пользователю нужно будет лишь дважды кликнуть мышкой. На моем ноутбуке установлена Windows 10, но настройка ничем не будет отличаться допустим от Windows 7. Создадим клиентское подключение вручную. Открываем центр управления сетями и общим доступом – Создание и настройка нового подключения или сети.

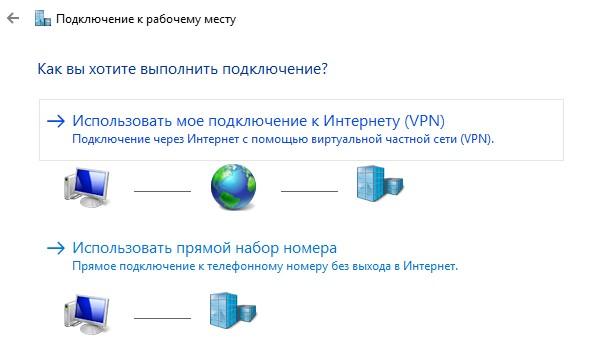

Выбираем подключение к рабочему месту.

Нас интересует новое подключение.

Используем текущее подключение к Интернету.

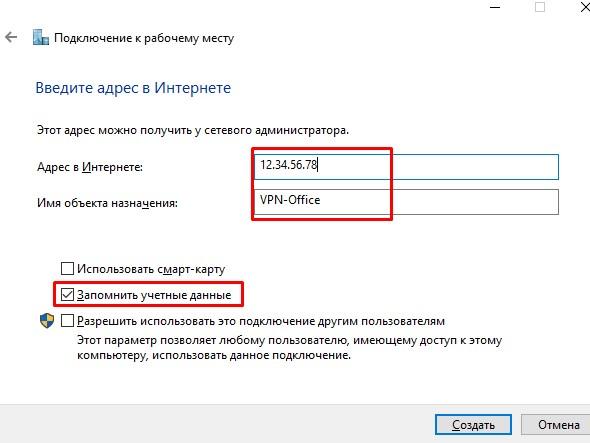

Следом указываете ваш белый IP адрес (или FQDN) микротика, имя VPN и создать.

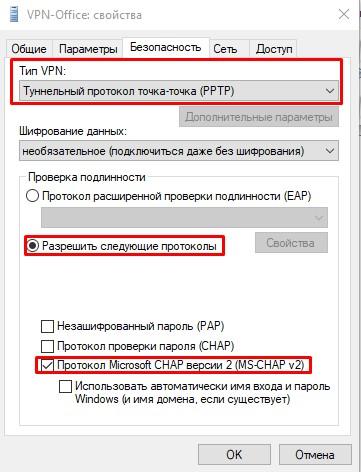

Переходим в свойства созданного интерфейса через «Изменение параметров адаптера» слева в центре управления сетями и общим доступом. Нас интересует вкладка безопасность. В моей текущей лабораторной среде, я выбираю следующие значения:

- Тип VPN – PPTP;

- Разрешить следующие протоколы – MS-CHAP v2;

- Шифрование данных – в данном случае ни на что не влияет.

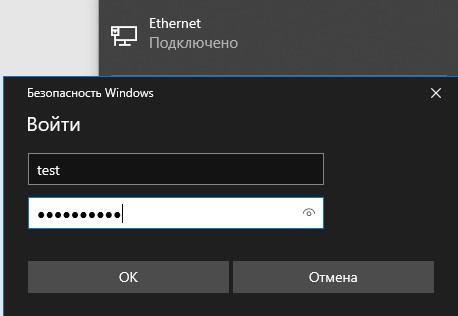

Теперь пробуем подключиться с указанием данных пользователя test. Домен можно не указывать.

Указываем учётную запись и пароль.

И вуаля – подключение прошло успешно.

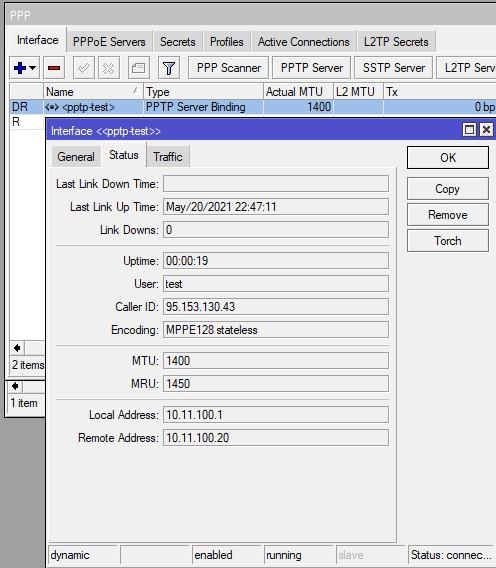

Проверим какой адрес мы получили на клиентском ноутбуке и на Mikrotik.

Посмотрите на значение Encoding. Вы можете в дальнейшем подкручивать политики доступа к сети, создав максимально возможный уровень безопасности для вашей организации. Могу лишь добавить, что наиболее живучий в жизни VPN оказался SSTP/OpenVPN. На этом настройка интеграции AD Radius сервера и Микротика завершена.

Torch

Torch позволяет просматривать трафик на интерфейсах в реальном времени.

В качестве примера, я запущу с рабочей станции ping на 8.8.8.8. Скриншот ниже демонстрирует всех, кто отправляет эхо запросы на 8.8.8.8. Для удобства вывода я отключил IPv6. Так же выбрал основной бридж, т.к. мне нужно понять, кто из локальной сети отправляет и нажал Start. Статус Running в скобках, говорит о том, что идёт прослушка трафика.

Теперь давайте взглянем на какой IP адрес роутера, нам отвечает Google, поменяв местами SRC и DST, а также выберем внешний интерфейс.

Из дополнительного, вы можете просмотреть какая метка VLAN бегает внутри кадра.

Вы можете жёстко задать Src. Address. Посмотрим, куда лезет мой телефон, если я открою YouTube.

Открыть данную утилиту можно в контекстном меню любого из интерфейсов. Есть возможность использовать в консольном режиме.

Выбор протокола для VPN

В этой статье мы рассмотрим два наиболее популярных протокола: PPPoE и PPtP.

PPtP чаще всего используется для удалённого доступа к корпоративной сети. К его преимуществам относят простоту настройки и стабильность. Среди минусов — сравнительно слабая система защиты, наличие изъянов в безопасности, невозможность использовать динамические IP-адреса. Настройку PPtP можно представить в виде простой последовательности:

- Создание сервера на маршрутизаторе.

- Создание и подключение профилей пользователей.

- Запись исключений для файервола.

PPPoE — протокол, популярный среди провайдеров интернета. Он отличается хорошей масштабируемостью (вы без особого труда сможете расширить сеть), стабильностью, устойчивостью к атакам, использующим уязвимости протокола ARP. При подключении на PPPoE можно использовать динамические адреса и не прописывать IP каждому конечному узлу сети. Минус РРРоЕ — более сложный процесс подключения.

Настройка Mikrotik PPTP клиента

В сегодняшнем мануале я покажу как настроить Mikrotik PPTP клиент. Пожалуй, самая простая и быстрая настройка из всех существующих VPN протоколов на Mikrotik. Но это не та цель, которую мы преследуем. VPN это дело серьезное. Нужно понимать, что нам не нужны «желтолицые» товарищи в нашей сеточки. Не стоит упускать из внимания, что протокол признан не безопасным, поэтому будем тюнинговать нашу инфраструктуру. После стандартной настройки, я усложню задание.

Схема сети представлена ниже

Мы находимся справа внизу в офисе SPB (Office-SPB).

Вводные данные:

- Office-SPB сервер;

- Office-Moscow клиент;

- NetworkCore выполняет роль провайдера, он будет заниматься обычной маршрутизацией;

- Office-Moscow ether1 смотрит в интернет 172.16.10.2/24;

- Office-SPB ether1 смотрит в интернет 172.16.11.2/24;

- Office-Moscow имеет bridge «General-Bridge» в локальной сети 1 92.168.11.1/24;

- Office-SPB имеет bridge «General-Bridge» в локальной сети 1 92.168.10.1/24;

- IP ПК в локальной сети Office-Moscow 192.168.11.2;

- IP ПК в локальной сети Office-SPB 192.168.10.2;

- Адресация в VPN сети 172.16.25.0/24.

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте ниже.

Цель №1. Подключиться к ранее настроенному роутеру с маршрутизатора Mikrotik в Москве.

Первым делом проверим доступность через интернет. Я отправлю ping запросы с обоих роутеров, дабы убедиться, что они друг друга видят. В реально жизни один из них должен иметь белый (публичный) IP, и именно тот, кто будет выполнять роль сервера.

Далее переходим на московский роутер и открываем PPP.

Создаем PPTP Client интерфейс.

В General вписываем понятное имя интерфейса. Советую называть их в зависимости на того, на кого он смотрит, в нашем случае это направление в Санкт-Петербург. Назовем to-SPB. Больше ничего не меняем и переходим далее.

Открываем вкладку Dial Out.

- В строке Connect To заполняем IP роутера, на который хотим подключиться. В нашем случае это питерский Mikrotik сервер 172.16.11.1;

- В поле User — логин;

- В поле Password — пароль.

Но сначала их нужно создать! Переходим на наш питерский сервер Mikrotik, в PPP открываем Secrets.

Добавляем через + нового пользователя

- Name — MSC (имя пользователя);

- Password — 1234 (пароль);

- Profile — PPTP-General-Profile (ранее созданный профайл).

Применим настройки и убедимся, что пользователь создался корректно.

Теперь тоже самое, но в командной строке:

/interface pptp-client add allow=mschap2 connect-to=172.16.11.2 disabled=no name=to-SPB password=1234 user=MSC

Возвращаемся на московский Mikrotik. Мы остановились на задании параметров PPTP Client.

Пишем IP PPTP сервера 172.16.11.2, логин и пароль, убираем старые протоколы аутентификации, оставляем только mschap2.

Применяем и смотрим что создался интерфейс

Интерфейс создался и его статус Connected. Перейдем во вкладку us

- Local Address указывает на адрес роутера в VPN сети;

- Remote Address указывает на адрес роутера VPN сервера в VPN сети.

Попробуем теперь отправить ping запросы в обе стороны через VPN сеть.

Эхо-ответы есть. На этом стандартная настройка клиента закончена.

Настройка dhcp сервера

Для того, чтобы подключенные устройства могли получать сетевые настройки автоматически с роутера, на нем необходимо настроить DHCP сервер. Делается это не сложно, я сейчас по шагам все распишу. Идем в IP -> DHCP, переходим на вкладку DHCP и нажимаем DHCP Setup. Нам предлагают выбрать интерфейс, на котором будет работать сервер. Выбираем bridge1.

Жмем next. Теперь нужно выбрать адресное пространство, из которого будут выдаваться ip адреса. По-умолчанию указана подсеть, в которую входит ip адрес роутера. На это подходит, оставляем значение по-умолчанию 192.168.9.0/24.

Дальше нужно указать адрес шлюза, который будут получать клиенты. Так как для них шлюзом будет выступать сам микротик, оставляем его адрес, который уже предложен.

Теперь нужно указать диапазон адресов, которые будут выдаваться клиентам. Если вам не принципиально и вы не знаете, зачем его нужно менять, то оставляйте как есть. Будут использованы все свободные адреса подсети.

На последнем этапе вводим адрес dns сервера, который будет выдаваться клиентам. Это может быть как сам микротик, так и dns сервер провайдера. Это не принципиально, но лучше указать сам роутер. Так что пишем туда локальный адрес 192.168.9.1.

Следующий параметр оставляем по-умолчанию и жмем Next. На этом настройка dhcp сервера для локальной сети закончена.

Если мы сейчас проводом подключим любого клиента к mikrotik, то он получит сетевые настройки, но в интернет выйти не сможет

Не хватает еще одной важной настройки — NAT

- https://mikrotiklab.ru/pomoshh/parol-po-umolchaniyu-mikrotik.html

- https://crabo.ru/the-security-of-your-computer/mikrotik-router-parol-po-umolchaniyu-poluchenie-dostupa-k-ustroistvu.html

- https://serveradmin.ru/bazovaya-nastroyka-routera-mikrotik/

- https://thetarif.ru/rostelecom/login-i-parol-na-routerah-mikrotik-smena-parolya-administratora-po-umolchaniyu.html

Как настроить точку доступа wifi на mikrotik?

Вернитесь на предыдущую вкладку «Interface», потом кликните по интерфейсу «wlan 1» и перейдите на вкладку « Wireless».

Откроется окно настройки беспроводной сети, где вам нужно будет выставить следующие значения:

- 1. В поле Mode – выставить значение «AP bridge» (позволяет клиентам подключаться к данной точке доступа в режиме «bridge»)

- 2. В поле Band — выставить значение «2 Ghz B/G/N» (протокол подключения клиентов по заданной частоте).

- 3. В поле Channel Width – выставить значение «20/40 Mhz HT Above» (Возможность выбора ширины канала беспроводной сети wifi. К примеру, 20 Mhz дают лучшую производительность на большие дистанции).

- 4. В поле Frequency – выставить значение «2412» (основная частота, желательно задавать частоту wifi, отличную от соседских точек доступа).

- 5. В поле SSID – записать любое понравившееся вам имя, так как это будет название вашей точки доступа, которую будут видеть мобильные устройства и компьютеры.

- 6. В поле Wireless Protocol – выбрать значение «unspecified» (выбор производительности беспроводной точки, самая высокая производительность при данном значении).

- 7. В поле Security Profile – оставляем значение «default» (выбор типа шифрования: в начале настройки в профиле «default» мы уже выставили пароль и тип шифрования).

- 8. В поле WMM suport – переключаем на «enabled» (включение поддержки WiFi мультимедиа, что дает возможность как голосовым, так и другим мультимедиа приложениям работать с наименьшим числом ошибок).

- 9. В поле Default Forward — установить галочку (при отключении галочки, клиенты беспроводной сети не смогут обмениваться данными).

- 10. Если в поле Hide SSID – вы поставите галочку, то ваша сеть будет скрыта, и вам нужно будет вручную набирать имя и пароль сети.

Теперь вам нужно сохранить эти настройки, кликнув по кнопке «ОК». Проверьте на любом устройстве, заработала ли точка доступа wifi на mikrotik. На этом настройка wifi точки на базе устройств mikrotik успешно завершена.

Преимущества и приоритеты протокола PPTP

Нередко выбор активных пользователей интернета, с необходимостью создания локального «шлюза» виртуальной категории, а также организаций и предприятий падает именно на подключение формата PPTP, несмотря на то, что протокол этой категории в нынешнее время считается хоть и не устаревшим, но незначительно уступающим аналогам по критериям защиты. Популярность протокола объясняется его следующими привилегированными параметрами:

- Простой и экономный режим эксплуатации. Каждый пользователь, имеющий роутер MikroTik, сможет самостоятельно создать защищённую линию связи, согласно простому регламенту, по которому осуществляется настройка канала PPTP.

- Лояльность, выражающаяся взаимодействием с множеством протоколов, характеризующихся разноплановыми категориями межсетевого обмена данными.

- Привязка к конкретному, статическому адресу IP.

- Идентификация пакетов при передаче по сетевому каналу.

- Доступ к локальной сети с любого устройства, независимо от критерия, какая версия ОС установлена на аппарате.

Учитывая приоритетные стороны протокола, пользователи часто используют VPN канал формата PPTP как в корпоративных целях, так и для организации частной локальной сети, несмотря на среднестатистические его защитные параметры.

Чем отличается PPTP от L2TP и других VPN серверов

PPTP – самый распространенный протокол VPN. Представляет собой связку протокола TCP, который используется для передачи данных, и GRE – для инкапсуляции пакетов. Чаще всего применяется для удаленного доступа пользователей к корпоративной сети. В принципе, может использоваться для многих задач VPN, однако следует учитывать его изъяны в безопасности – отсутствие шифрования. Данные передаваемые в туннеле PPTP могут быть подвержены зеркалированию в другой интернет канал, что подвергает опасности коммерческой информации.

В качестве рабочих решений по организации удаленного доступа могут выступать любые VPN сервера с поддержкой шифрования: L2TP, IpSec.

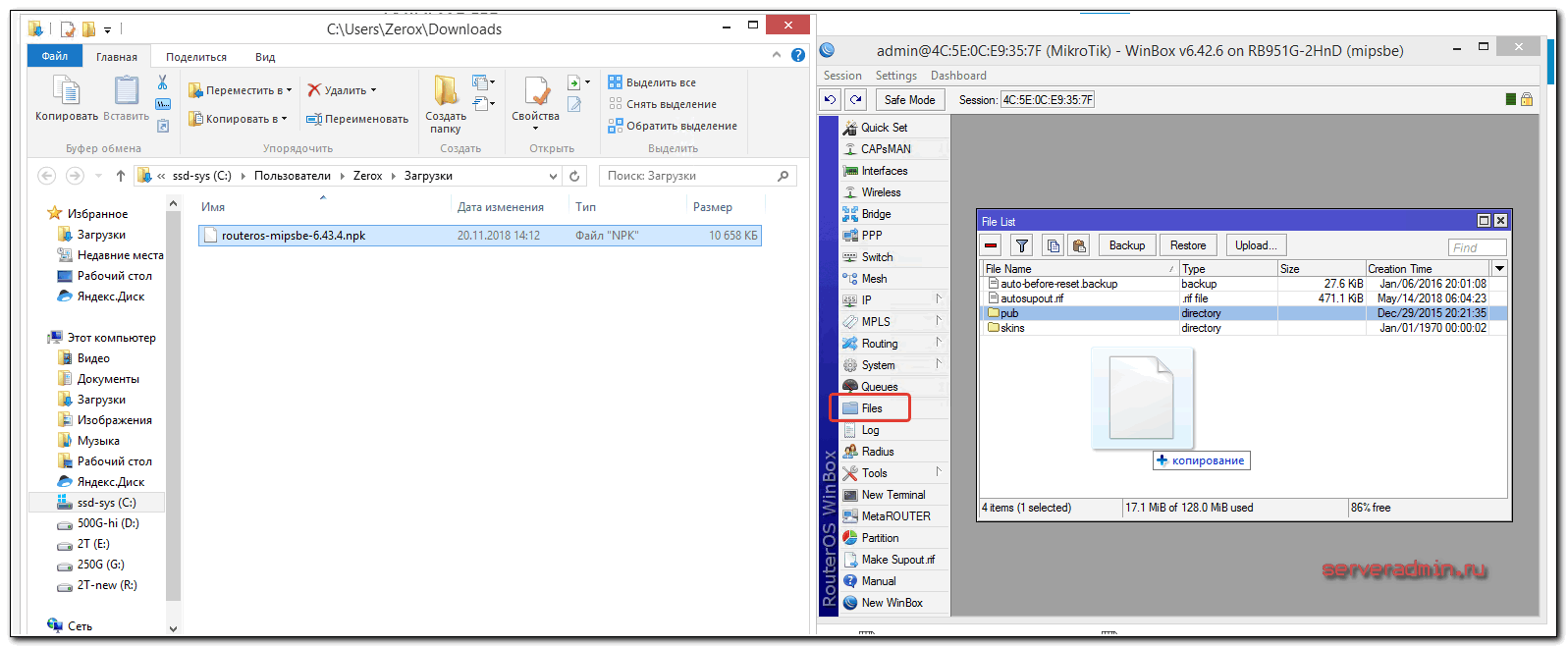

Обновление прошивки

После очистки настроек я рекомендую сразу выполнить обновление прошивки роутера Mikrotik. Для этого идем в раздел Download официального сайта и скачиваем нужный файл. В данном случае это платформа mipsbe, пакет для загрузки Main package. Загружаем его на компьютер и подключаемся к роутеру с помощью winbox. Выбираем слева раздел Files. Затем открываем рядом два окна — один с файлом прошивки, второй с winbox и перетаскиваем мышкой файл из папки в winbox в список файлов.

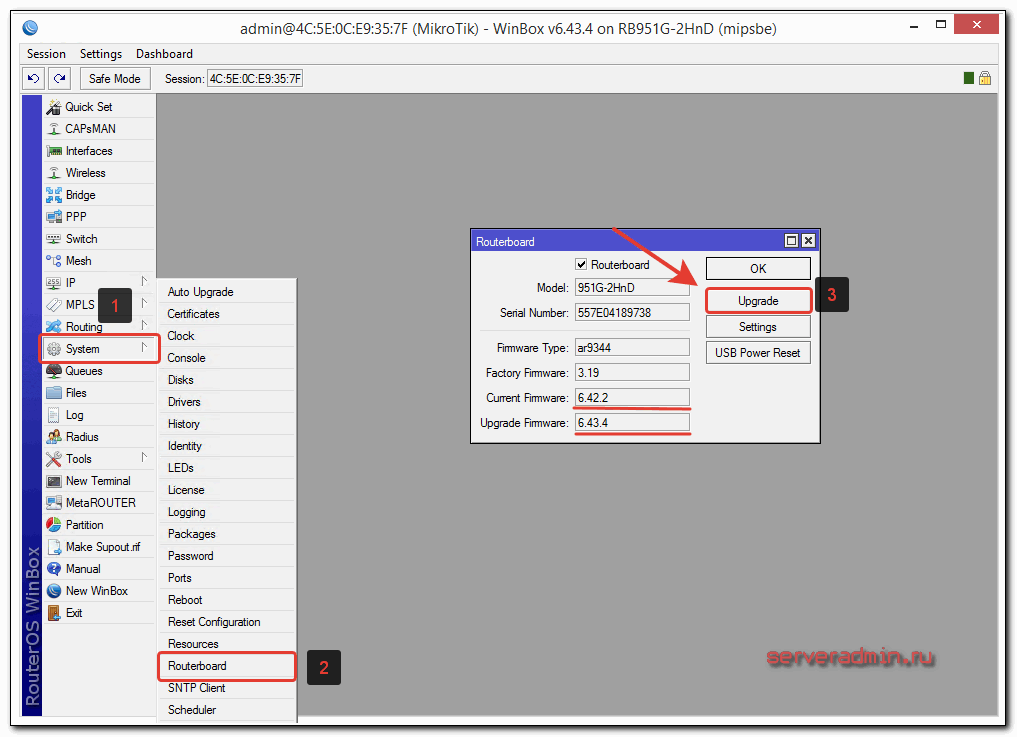

Дожидаемся окончания загрузки прошивки и перезагружаем микротик через раздел меню System -> Reboot. Прошивка обновится во время загрузки роутера. Подождать придется минуты 3. Поле этого снова подключаемся к устройству. После обновления прошивки, нужно обновить загрузчик. Делается это в пункте меню System — RouterBoard. Заходите туда, проверяете строки Current Firmware и Upgrade Firmware. Если они отличаются, то жмете кнопку Upgrade. Если одинаковые, то можно ничего не делать. Изменения вступят в силу после перезагрузки.

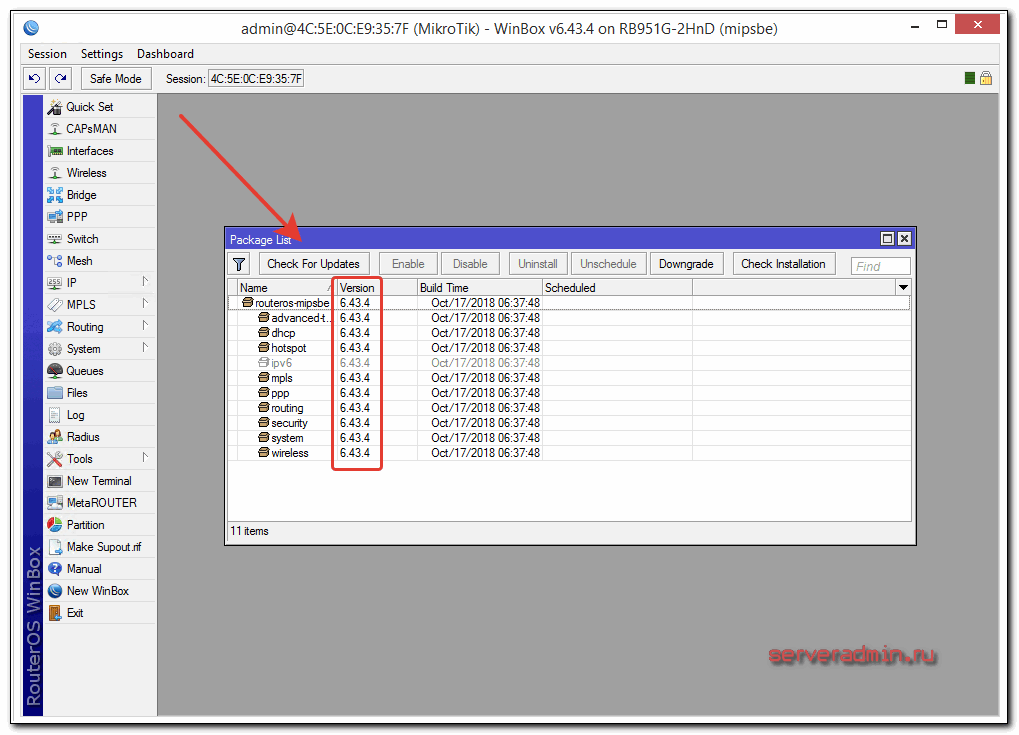

Проверить версию установленной прошивки можно в разделе System — Packages.

В моем случае версия прошивки — 6.43.4. В будущем, когда на роутере будет настроен интернет, обновляться можно автоматически в этом разделе, нажимая на Check For Updates.

Прошивку обновили, можно приступать к настройке.

Как в Телеграм скрыть время посещения на английском

Если пользователь эксплуатирует английскую версию популярного приложения, у него могут возникнуть трудности с пониманием языка и, соответственно, настройками работы платформы. Как скрыть время посещения в телеграмме при подобных трудностях? В английской версии мессенджера используется несколько обозначений, указывающих на время нахождения пользователя-собеседника в сети:

- last seen recently – на английском – недавно находился в сети, не более двух-трех дней назад;

- within a week – подключался к сервису в течение текущей недели;

- within a month – посещал приложение в течение текущего месяца;

- long time ago – последний раз заходил в сеть месяц назад или больше того.

Чаще всего последнее обозначение говорит о сокрытии пользователем верного времени пребывания в сети. Данное утверждение не всегда является правдивым и требует проверки.

К вопросам времени в английской версии также относится функция self dеstruct, задающая время самоуничтожения переданного через приложение сообщения или файла. Она поможет обезопасить от попадания конфиденциальной информации к третьим лицам.

В русскоязычном варианте мессенджера также присутствует соответствующая информация. Для того, чтобы ее узнать, необходимо выбрать пользователя и кликнуть по его имени в списке контактов. В открытом окне будет отображена информация о дате и времени последнего посещения сети.