Подключение к удаленному компьютеру, присоединенному к azure active directory

Содержание:

- Поиск проблемы

- Импорт и использование модуля PowerShell для Active Directory

- Поиск проблемы

- Проверка конфигурации активации с помощью Active Directory

- Что такое Active Directory – как установить и настроить

- Настройка

- What is Active Directory Users and Computers Used For?

- USING WINDOWS POWERSHELL

- Что такое Active Directory в Windows 10 и для чего это нужно

- USING LDIFDE.EXE

- Для чего вы можете использовать Active Directory — пользователи и компьютеры?

- Практика подключения Windows 10 к домену

- RSAT в Windows 10 как Features on Demand (FoD)

- Как включить службы Active Directory в Windows 10?

- Поиск проблемы

- Возможные проблемы

- Как включить службы Active Directory в Windows 10?

- Как работают активные директории

- Настройка и администрирование детальной политики паролей через Центр администрирования Active Directory

- Установите RSAT для версий 1803 и ниже

- Установка RSAT в Windows 10

Поиск проблемы

В большинстве случаев установка RSAT проходит без проблем. Однако есть две проблемы, с которыми вы можете столкнуться.

Первый — невозможность установить RSAT. Если это произойдет, убедитесь, что брандмауэр Windows включен. RSAT использует стандартный бэкэнд Windows Update и требует, чтобы брандмауэр был запущен и работал. Если он выключен, включите его и попробуйте снова установить RSAT.

Вторая проблема может возникнуть после установки. Некоторые пользователи пропускают вкладки или испытывают другие проблемы. Единственное решение проблем после установки — удалить и установить RSAT заново.

Если у вас есть проблемы с ADUC, вы должны проверить, правильно ли подключен его ярлык. Это должно привести к% SystemRoot% \ system32 \ dsa.msc. Если это не так, переустановите программу.

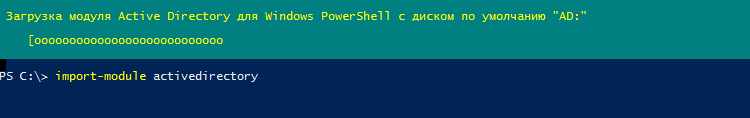

Импорт и использование модуля PowerShell для Active Directory

В Windows 7 и Windows Server 2008 R2, на которых установлен PowerShell 2.0, чтобы начать пользоваться модулем AD необходимо импортировать его в сессию PowerShell командой:

Кроме того, вы можете экспортировать модуль с удаленной машины, где он уже установлен и импортировать его в свою сессию PowerShell:

В Windows Server 2012 R2/ 2016 и Windows 8.1 / Windows 10 модуль (если он установлен) импортируется в сессию автоматически.

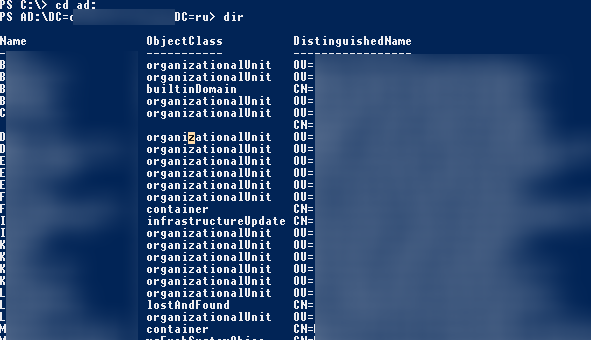

Если компьютер включен в домен, по умолчанию создается диск по имени AD:..Вы можете перейти на этот диск командой CD и использовать привычные команды работы с файловой системой для навигации по этому диску. Пути представлены в формате X500.

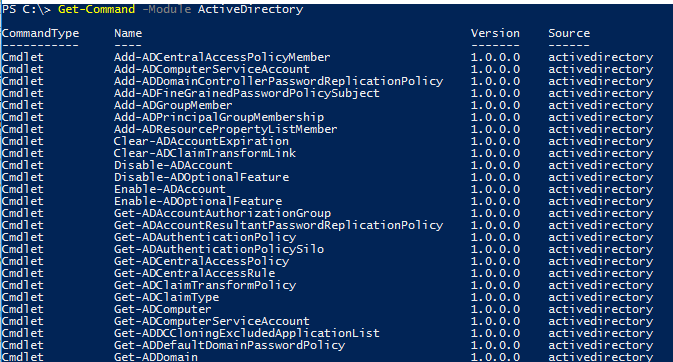

Вывести список доступных командлетов модуля для работы с Active Directory можно так:

В различных версия Windows доступно разное количество командлетов:

- Windows Server 2008 R2 — 76 командлетов.

- Windows Server 2012 — 135 командлетов

- Windows Server 2012 R2 / 2016 — 147 командлетов.

Итак, теперь вы можете использовать командлеты PowerShell для администрирования AD. На нашем сайты вы можете познакомиться с использованием следующих командлетов из модуля AD для PowerShell: Get-ADGroupMember , Add-ADGroupMember , Move-ADDirectoryServerOperationMasterRole, .

Поиск проблемы

В большинстве случаев установка RSAT проходит без проблем. Однако есть две проблемы, с которыми вы можете столкнуться.

Первый — невозможность установить RSAT. Если это произойдет, убедитесь, что брандмауэр Windows включен. RSAT использует стандартный бэкэнд Windows Update и требует, чтобы брандмауэр был запущен и работал. Если он выключен, включите его и попробуйте снова установить RSAT.

Вторая проблема может возникнуть после установки. Некоторые пользователи пропускают вкладки или испытывают другие проблемы. Единственное решение проблем после установки — удалить и установить RSAT заново.

Если у вас есть проблемы с ADUC, вы должны проверить, правильно ли подключен его ярлык. Это должно привести к% SystemRoot% \ system32 \ dsa.msc. Если это не так, переустановите программу.

Проверка конфигурации активации с помощью Active Directory

Для проверки конфигурации активации с помощью Active Directory выполните следующие действия.

-

После настройки активации с помощью Active Directory запустите компьютер, использующий выпуск Windows, который настроен с корпоративным лицензированием.

-

Если ранее компьютер был настроен с ключом MAK, замените его на ключ GVLK, выполнив команду slmgr.vbs /ipk и указав GVLK в качестве нового ключа продукта.

-

Если компьютер не присоединен к домену, присоедините его.

-

Выполните вход на компьютер.

-

Откройте проводник, правой кнопкой мыши щелкните Компьютер и выберите пункт Свойства.

-

Прокрутите страницу вниз до раздела Активация Windows и убедитесь, что этот клиент активирован.

Примечание

Если вы используете оба типа активации— с помощью KMS и с помощью Active Directory, узнать, каким способом активирован клиент, может будет сложно. Отключите KMS во время проверки или убедитесь, что используете клиентский компьютер, который еще не активирован службой KMS. Кроме того, узнать, использовалась ли служба KMS, можно с помощью команды slmgr.vbs /dlv.

Для управления отдельными активациями или применения нескольких (массовых) активаций, пожалуйста, рассмотрите возможность использования VAMT.

Что такое Active Directory – как установить и настроить

Active Directory (AD) — это служебные программы, разработанные для операционной системы Microsoft Server. Первоначально создавалась в качестве облегченного алгоритма доступа к каталогам пользователей. С версии Windows Server 2008 появилось интеграция с сервисами авторизации.

Дает возможность соблюдать групповую политику, применяющую однотипность параметров и ПО на всех подконтрольных ПК с помощью System Center Configuration Manager.

Если простыми словами для начинающих – это роль сервера, которая позволяет из одного места управлять всеми доступами и разрешениями в локальной сети

Настройка

- Оба ПК (локальные и удаленные) должны работать Windows 10 версии 1607 или более поздней версии. Удаленные подключения к компьютеру с поддержкой Azure AD, который работает с более ранними версиями Windows 10, не поддерживаются.

- Локальный компьютер (на котором вы подключались) должен быть подключен к Azure AD или hybrid Azure AD, если используется Windows 10, версия 1607 и выше, или Azure AD, зарегистрированный при использовании Windows 10, версии 2004 и выше. Удаленные подключения к компьютеру, подключенным к Azure AD, с несоединяемого устройства или Windows 10 не поддерживаются.

- Локальный компьютер и удаленный компьютер должны быть в том же клиенте Azure AD. Гости Azure AD B2B не поддерживаются для удаленного рабочего стола.

Убедитесь, что на клиентских КОМПЬЮТЕРАх, которые вы используете для подключения к удаленному компьютеру, отключается функция remote Credential GuardWindows 10 версии 1607.

-

На компьютере, к который необходимо подключиться:

-

откройте свойства системы для удаленного компьютера.

-

Включите функцию Разрешить удаленные подключения к этому компьютеру и выберите вариант Разрешать подключения только от компьютеров с удаленным рабочим столом с сетевой проверкой подлинности.

-

Если кроме пользователя, который присоединил компьютер к Azure AD, никто больше не собирается использовать удаленное подключение, дополнительные настройки не требуются. Чтобы разрешить дополнительным пользователям или группам подключаться к компьютеру, необходимо разрешить удаленные подключения для указанных пользователей или групп. Пользователи могут добавляться вручную или с помощью политик MDM:

-

Добавление пользователей вручную

Вы можете указать отдельные учетные записи Azure AD для удаленных подключений, запуская следующий комдлет PowerShell:

где атрибут upN-attribute-of-your-user — это имя профиля пользователя в C:\Users, который создается на основе атрибута DisplayName в Azure AD.

Эта команда работает только для пользователей устройств AADJ, уже добавленных в любую из локальных групп (администраторов).

В противном случае эта команда бросает приведенную ниже ошибку. Пример:- только для пользователя облака: «Нет такого глобального пользователя или группы: имя»

- для синхронизированного пользователя: «Нет такого глобального пользователя или группы: имя»

Примечание

Для устройств, Windows 10 версии 1703 или более ранних версий, пользователь должен сначала войти на удаленное устройство перед попыткой удаленного подключения.

Начиная с Windows 10 версии 1709, можно добавить других пользователей Azure **** AD в группу Администраторы на устройстве в Параметры и ограничить удаленные учетные данные администраторам. **** При возникновении проблем с удаленным подключение убедитесь, что оба устройства присоединены к Azure AD и что доверенный платформенный модуль работает правильно на обоих устройствах.

-

Добавление пользователей с помощью политики

Начиная с Windows 10 версии 2004 года вы можете добавлять пользователей или группы Azure AD в удаленные пользователи настольных компьютеров с помощью политик MDM, как описано в описании управления группой локальных администраторов на устройствах

Совет

При подключении к удаленному компьютеру введите имя учетной записи в этом формате: AzureAD\yourloginid@domain.com.

Примечание

Если вы не можете подключиться с помощью удаленного подключения к рабочему столу 6.0, необходимо отключить новые функции RDP 6.0 и вернуться к RDP 5.0, внося несколько изменений в файл RDP. Подробные сведения см. в этой статье поддержки.

-

-

What is Active Directory Users and Computers Used For?

ADUC can cover most of your AD admin responsibilities. The most important missing task is probably managing GPOs, but you can do most everything else in ADUC.

With ADUC, you can manage the FSMO server roles, reset passwords, unlock users, change group memberships, and too many more to list. There are other tools in RSAT you can also use to manage AD.

- Active Directory Administrative Center: Allows management for the AD Trash Can (accidental deletes), password policies, and displays the PowerShell history.

- Active Directory Domains and Trusts: Lets you administer multiple domains to manage functional level, manage forest functional level, manage User Principle Names (UPN), and manage trusts between domains and forests.

- Active Directory Module for Windows PowerShell: Enables the PowerShell cmdlets to administer AD.

- Active Directory Sites and Services: Allows you to view and manage Sites and Services. You can define the topology of AD and schedule replication.

- ADSI Edit: ADSI Edit is a low-end tool to manage AD objects. AD experts don’t recommend that you use ADSI Edit, use ADUC instead.

Now let’s look at a few different use cases for ADUC.

ADUC for Delegating Control

Scenario: You are looking to limit the sysadmin team’s responsibility to manage specific domains in your network. You would like to assign two sysadmins per domain, a primary and a backup. Here is how you would do this:

- Open ADUC as Admin.

- Right click the domain and select Delegate Control.

- Click through the Wizard until you get to this screen. Add the user(s) you want to delegate administrative responsibilities to here.

- Select the user and click Next.

- Select the tasks you are delegating to this user in the next screen.

- On the next screen you get a recap, click Finish if it looks correct.

ADUC for Adding New Users to Domain

Next we will look at how to add a new user to the domain.

- Expand the tree for the domain where you want the new user, right click the User container and select New -> User.

- Fill in the blanks and click Next.

- Set a password and check the correct boxes and click Next.

- Verify the user is set up correctly in the next screen and click Finish.

ADUC for Adding a New Group

And to create a new group, follow these steps:

- Just as before, expand the domain and right click the container where you want the new Group to live, and select New -> Group.

- Fill in the blanks of the wizard, making sure to select the correct button for “Security” or “Distribution.”

- Click OK, and then find your new group and open it up, select the Members tab, and add the correct users to this group.

The more you know about the intricacies of AD the better prepared you are to defend it.

Varonis monitors and automates the tasks users perform with ADUC. Varonis provides a full audit log of any AD events (users added, logged in, group changes, GPO changes, etc.) and compares the current activity to a baseline of normalized behavior over time. Any new activity that looks like a cyberattack (brute force, ticket harvesting, privilege escalations, and more) triggers alerts that help protect your network from compromise and data breach.

Additionally, Varonis enables your data owners with the power to control who has access to their data. Varonis automates the process to request, approve, and audit data access. It’s a simple but elegant solution to a huge and increasingly important problem.

Want to see all the ways Varonis can help you manage and secure AD? Check out this on-demand webinar: 25 Key Risk Indicators to Help You Secure Active Directory.

USING WINDOWS POWERSHELL

It is also possible to use CSV files to create user objects with Windows PowerShell by using the

Import-CSV cmdlet to read the data from the file and piping it to the New-ADUser cmdlet.

To insert the data from the file into the correct user object attributes, use the New-ADUser

cmdlet parameters to reference the field names in the CSV file’s header record.

An example of a bulk user creation command would be as follows:

Import-CSV users.csv | foreach

{New-ADUser -SamAccountName $_.SamAccountName

-Name $_.Name -Surname $_.Surname

-GivenName $_.GivenName -Path "OU=Research,DC=adatum,DC=COM" -AccountPassword Pa$$w0rd

-Enabled $true}

Что такое Active Directory в Windows 10 и для чего это нужно

Компания «Майкрософт» разработала новую программу, позволяющую объединить все объекты сети (компьютеры, роутеры, принтеры, профили пользователей, серверы) в единую систему. Называется это хранилище — Active Directory или Активный каталог (сокращенно AD).

Для реализации этой программы нужен специальный сервер, вернее, контроллер домена. В нем будет храниться вся информация. Через него выполняется аутентификация (через протокол Kerberos) пользователей и различных устройств в сети. Контроллер домена будет мониторить доступ к объектам своей сети, то есть разрешать запрашиваемое действие или, наоборот, блокировать его.

Использование Active Directory имеет ряд преимуществ. Эта программа обеспечивает безопасную работу, упрощает взаимодействие различных объектов одной сети. С помощью AD можно ограничить ряд функций для определенных пользователей. Данные, хранящиеся на таком сервере, защищены от внешнего доступа. Службы AD обеспечивают удобный обмен файлами (на основе технологии DFS), объединяют все объекты в одну систему (поддерживается стандарт LDAP). Возможна интеграция с Windows Server через протокол RADIUS.

Программу Active Directory можно использовать на базе профессиональной редакции Win10. Существует специальный инструмент управления доменами (оснастка ADUC), позволяющий адаптировать AD к своей ОС. Этот адаптер позволяет контролировать и управлять объектами сети. Прежде чем использовать ADUC, рекомендуется установить сервис RSAT, включающий Командную строчку, Power Shell, а также средства удаленного администрирования сервера.

Важно! Active Directory выступает в роли каталога, хранилища информации о пользователях и инфраструктуре сети. Реализация этого проекта осуществляется через контроллер домена

Это сервер контролирует доступ (разрешает или блокирует запросы) к объектам своей сети. AD рекомендуется использовать для больших компаний.

USING LDIFDE.EXE

LDIFDE.exe is a utility that has the same basic functionality as CSVDE.exe and provides the

ability to modify existing records in Active Directory. For this reason, LDIFDE.exe is a more

flexible option. Consider an example where you have to import 200 new users into your

AD DS structure. In this case, you can use CSVDE.exe or LDIFDE.exe to import the users.

However, you can use LDIFDE.exe to modify or delete the objects later, whereas CSVDE.exe does not provide this option.

You can use any text editor to create the LDIFDE.exe input file, which is formatted according

to the LDAP Data Interchange Format (LDIF) standard. The format for the data file

containing the object records you wish to create is significantly different from that of CSVDE.

exe. The following example shows the syntax for a data file to create the same user account

discussed in the CSVDE.exe example.

dn: "cn=Maria Nelson,ou=Research,dc=adatum,dc=com" changetype: add ObjectClass: user SAMAccountName: eander UserPrincipalName: eander@adatum.com telephoneNumber: 482-666-1234

Using LDIFDE.exe, you can specify one of three actions that will be performed with the LDIF file:

- Add Creates new objects by using the LDIF records

- Modify Modifies existing object attributes by using the LDIF records

- Delete Deletes existing objects by using the LDIF records

After creating the data file and saving it using the .ldf file extension, use the following syntax to execute the LDIFDE.exe program:

The next example illustrates the LDIF syntax to modify the telephone number of an

existing user object. Note that the hyphen in the last line is required for the file to function correctly.

dn: "cn=Maria Nelson,ou=Research,dc=adatum,dc=com" changetype: modify replace: telephoneNumber telephoneNumber: 482-666-1234 -

Для чего вы можете использовать Active Directory — пользователи и компьютеры?

Надстройка «Active Directory — пользователи и компьютеры» может покрыть большинство задач и обязанностей администратора AD. У него есть свои ограничения — например, он не может управлять объектами групповой политики.

Но вы можете использовать его для сброса паролей, редактирования членства в группах, разблокировки пользователей и многого другого. Вот некоторые основные инструменты в вашем распоряжении, когда вы включаете ADUC на вашем компьютере.

- Active Directory Домены и трасты. С помощью этого инструмента вы можете управлять функциональными уровнями леса, UPN (основными именами пользователей), функциональными уровнями нескольких доменов. Это также позволяет управлять доверием между лесами и доменами.

- Центр администрирования Active Directory. В этом разделе ADUC вы можете управлять своей историей PowerShell, политиками паролей и корзиной AD.

- Сайты и службы Active Directory. Этот инструмент дает вам контроль и понимание сайтов и услуг. Это позволяет планировать репликацию и определять топологию AD.

Практика подключения Windows 10 к домену

Ввод через новый интерфейс

Данный метод можно разделить на два, объясню почему. Текущая политика компании Microsoft, заключается в том, что она хочет привести внешний вид операционной системы Windows 10 к общему виду на всех устройствах, чтобы все действия, где бы их пользователь не совершал, выполнялись одинаково. С одной стороны это хорошо и наверное правильно, но с другой стороны, это влечет к постоянному и глобальному изменению интерфейса с каждым новым релизом и выпиливание классических оснасток, в виде панели управления.

Подключаем к домену Windows 10 до 1511

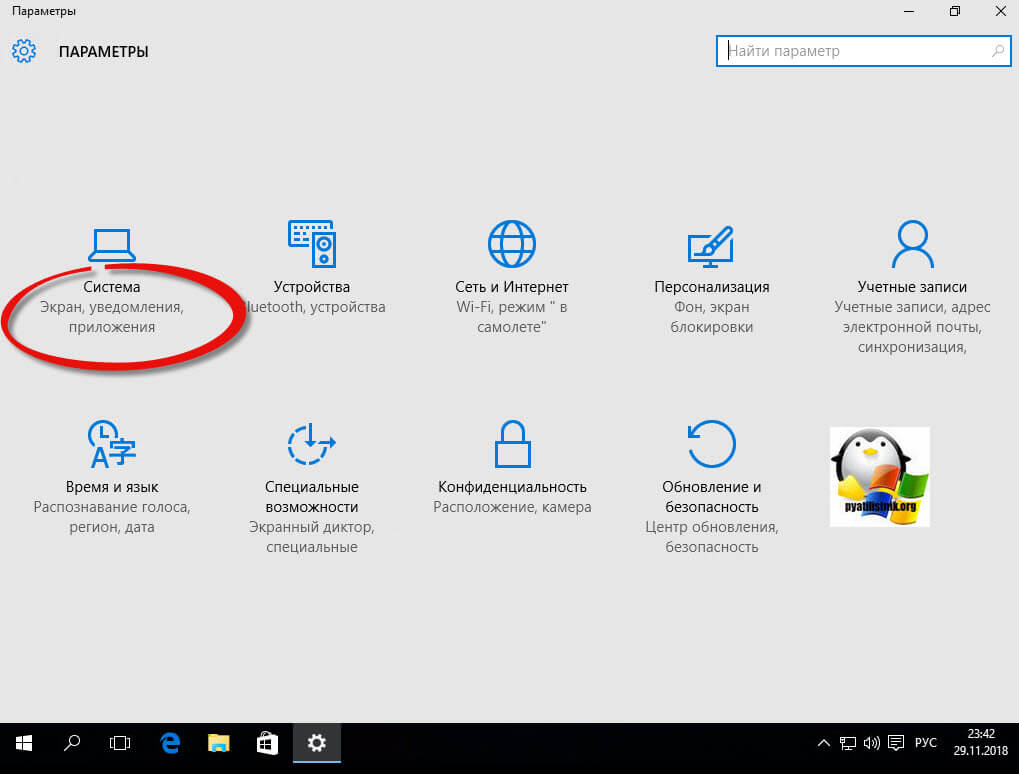

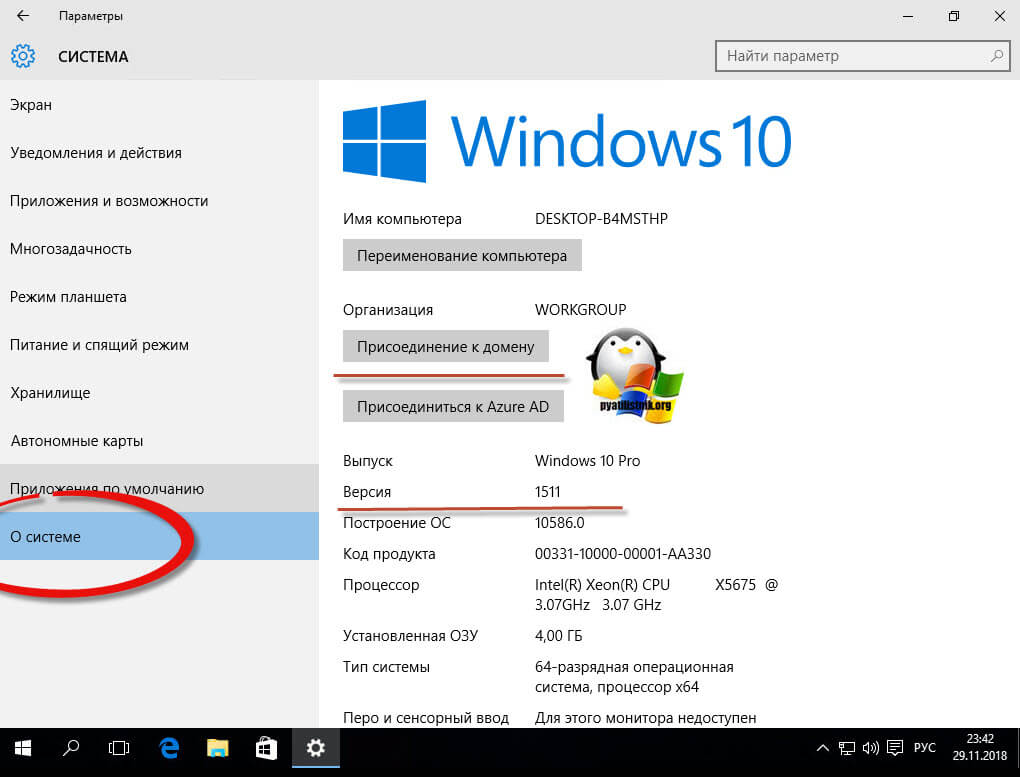

Для десятки с релизом Threshold 1 и 2 (1507 и 1511) процедура добавления компьютера в Active Directory имеет такой алгоритм. Вы нажимаете сочетание клавиш Win и I одновременно (Это одна из многих горячих комбинаций в Windows), в результате у вас откроется меню «Параметры». В параметрах вы находите пункт

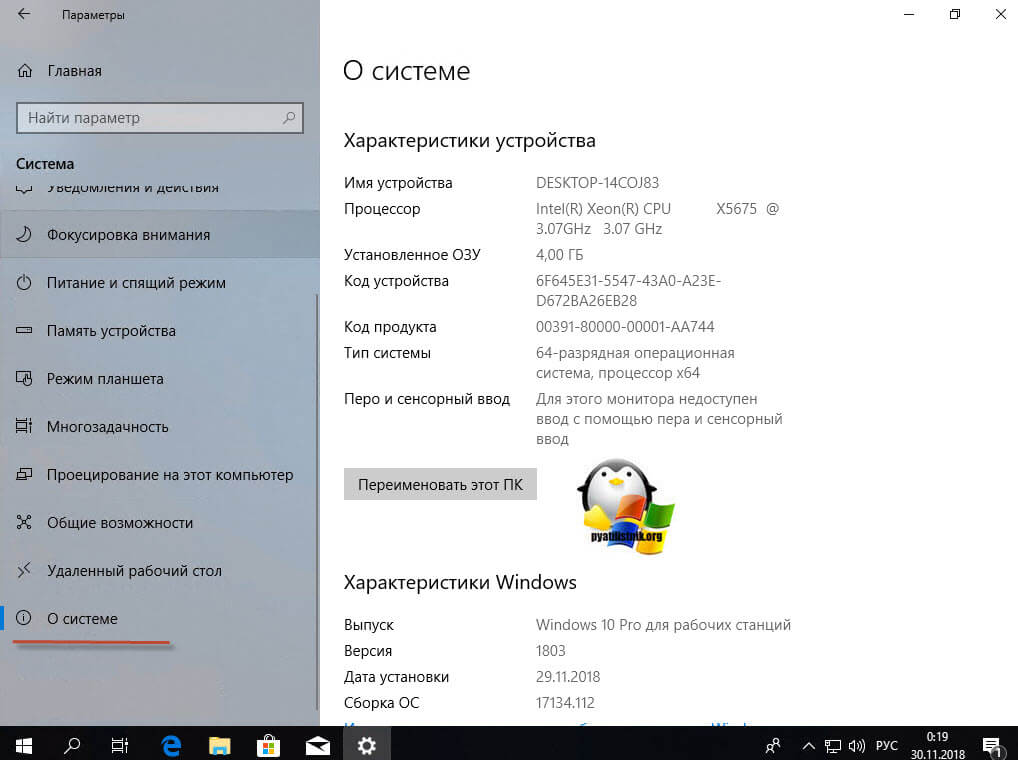

Далее вы находите раздел «О системе», тут вы увидите сводную информацию, видно, что в моем примере у меня Windows 10 1511, и обратите внимание, что есть две удобные кнопки:

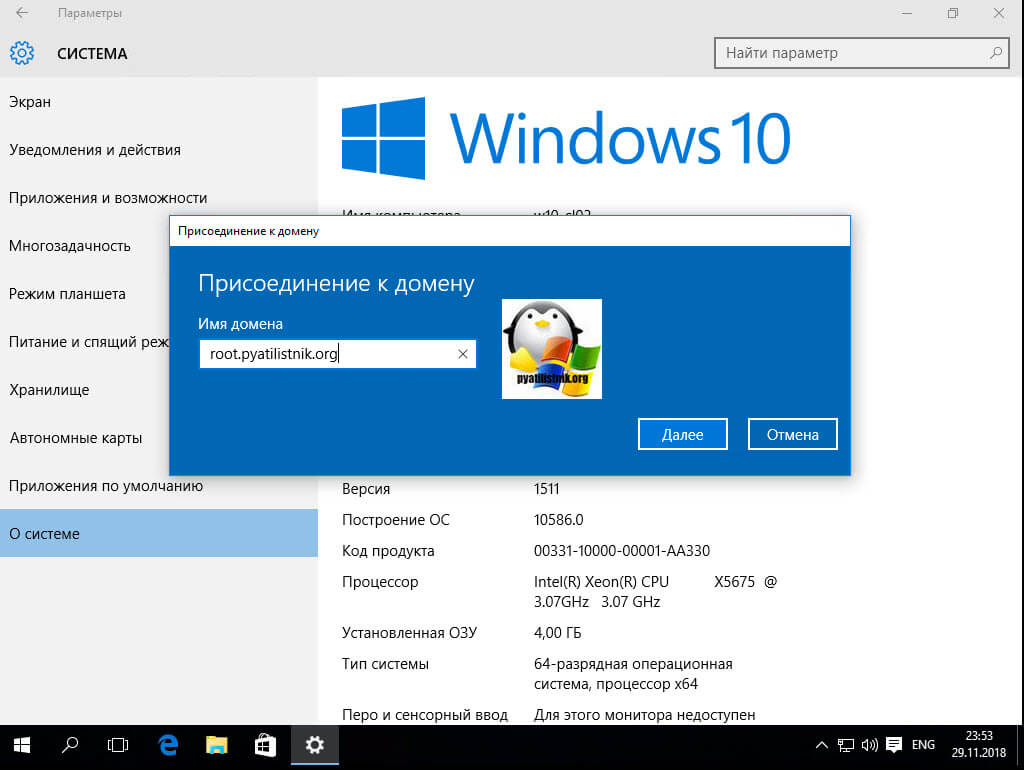

для подключения к домену вам необходимо указать его полное имя, в моем случае это root.pyatilistnik.org и нажимаем далее.

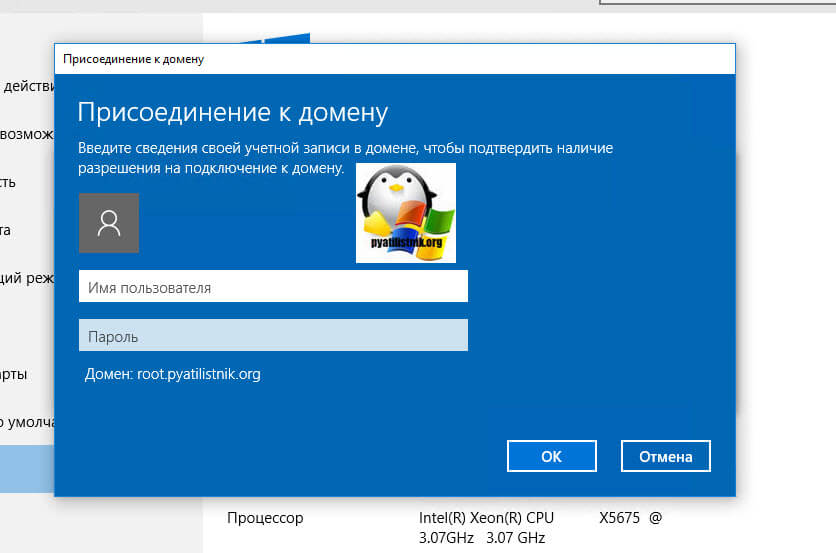

Следующим шагом у вас будет форма авторизации, где вам предстоит представится от чьего имени вы будите производить подключение к домену Active Directory вашей Windows 10, обычно, это учетная запись администратора домена или пользователя, кому делегированы права.

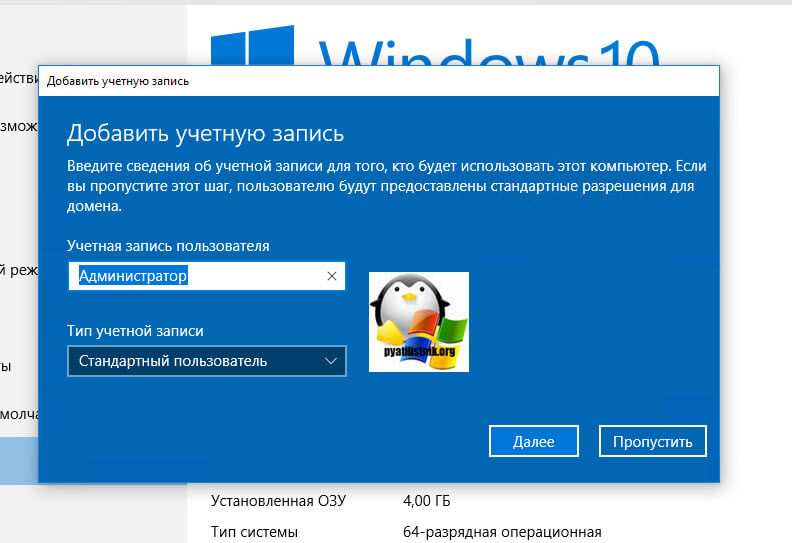

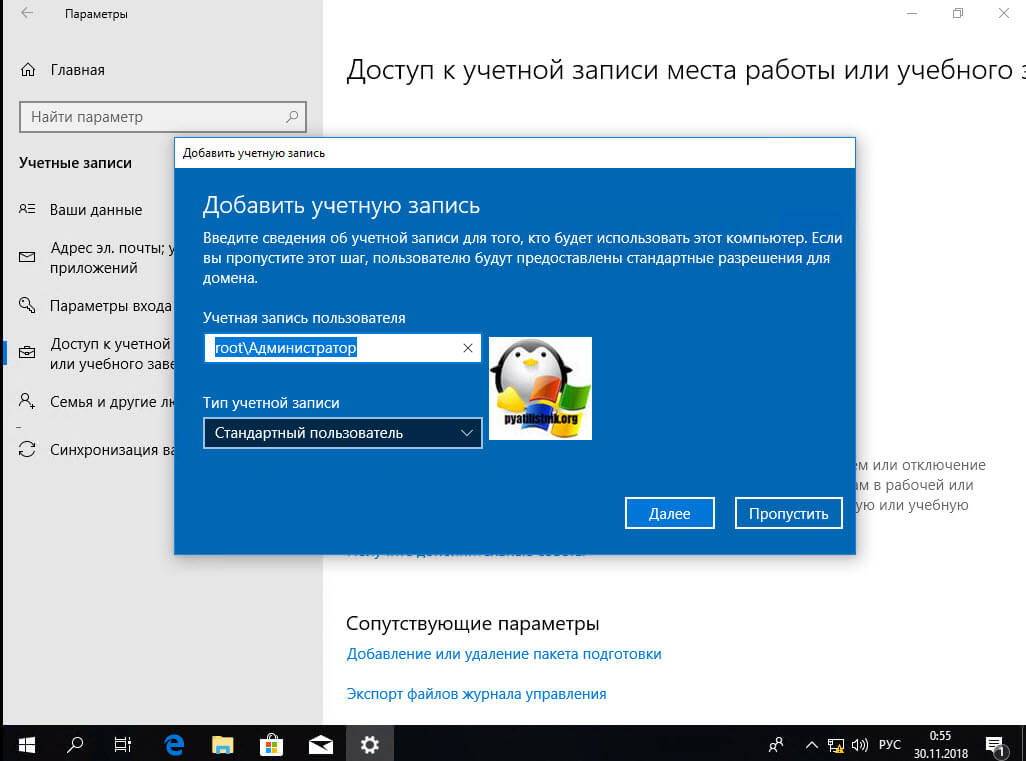

Следующим шагов, вас спросят чтобы вы указали сведения, о учетной записи, которая будет использовать данный компьютер, я этот этап пропускаю.

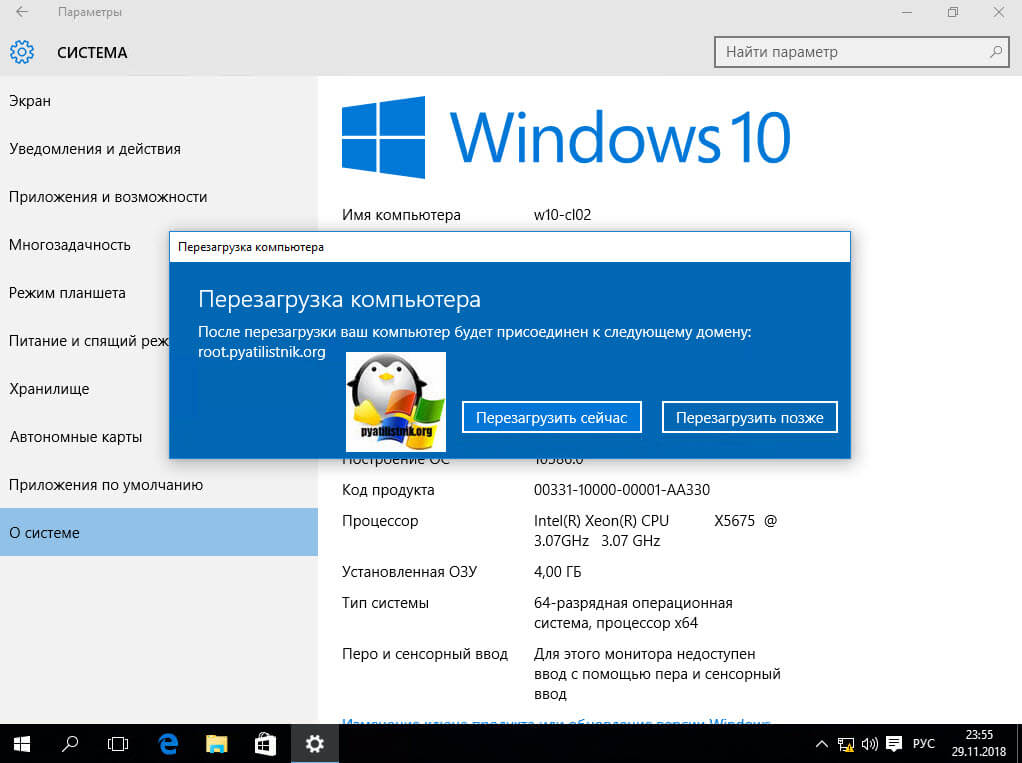

и последним этапом нужно выполнить перезагрузку рабочей станции, после этого ввод в домен Windows 10, можно считать успешным.

Подключаем к домену Windows 10 выше 1607

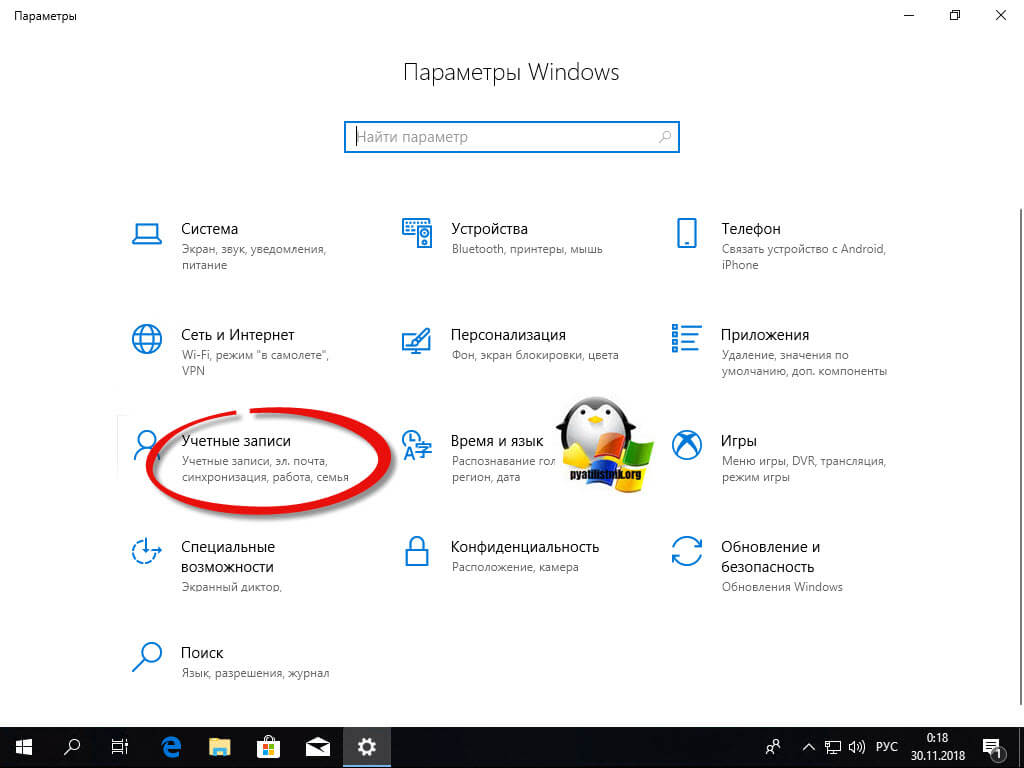

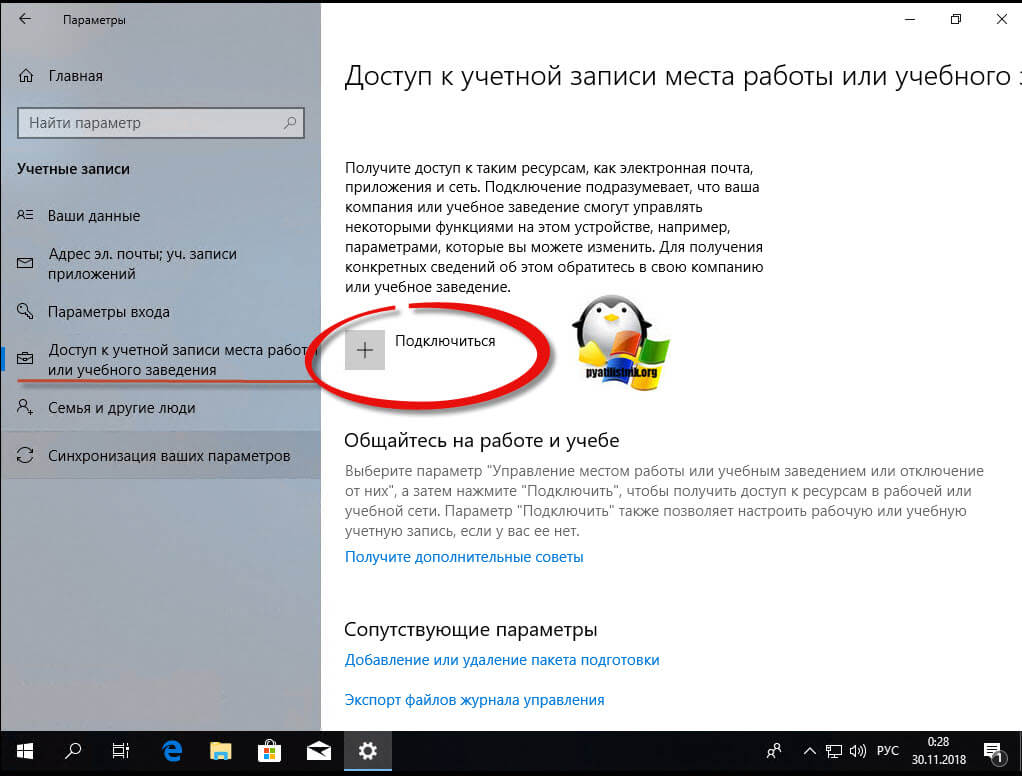

В параметрах Windows найдите и перейдите в пункт «Учетные записи»

Находите пункт «Доступ к учетной записи места работы иди учебного заведения» и нажимаем кнопку «Подключиться»

Про присоединение к Azure AD можно почитать вот это https://docs.microsoft.com/ru-ru/previous-versions//mt629472(v=vs.85)

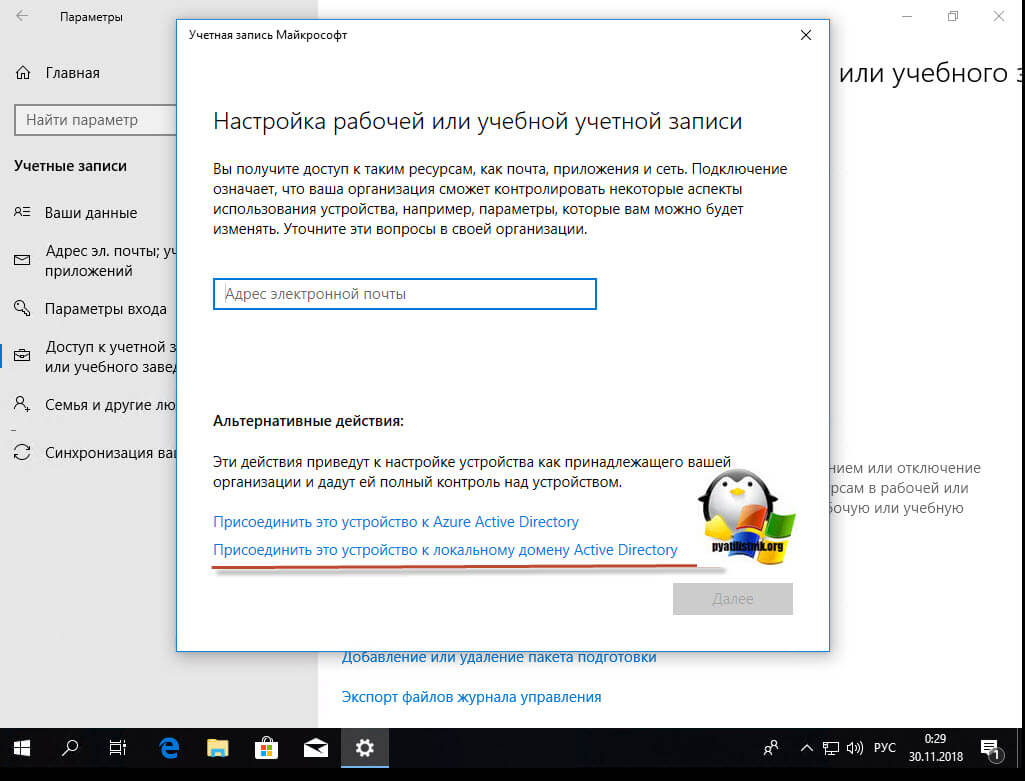

У вас откроется окно «Настройка рабочей или учебной записи». В самом низу нас будет интересовать два пункта:

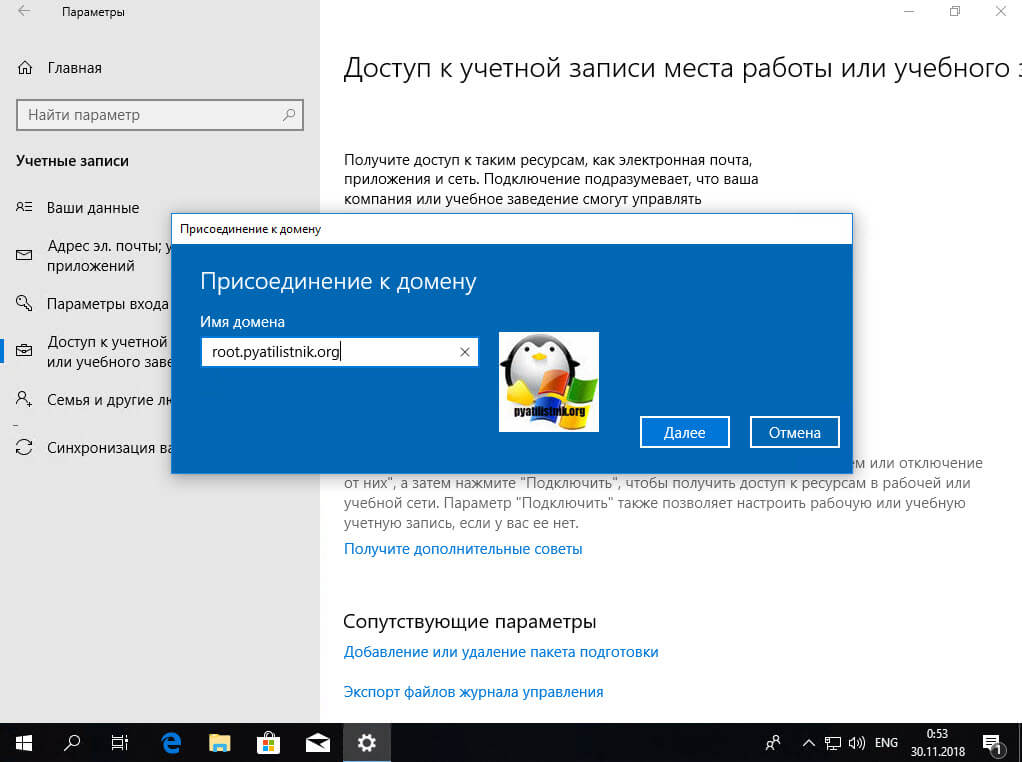

У вас откроется окно с вводом FQDN имени вашего домена Active Directory.

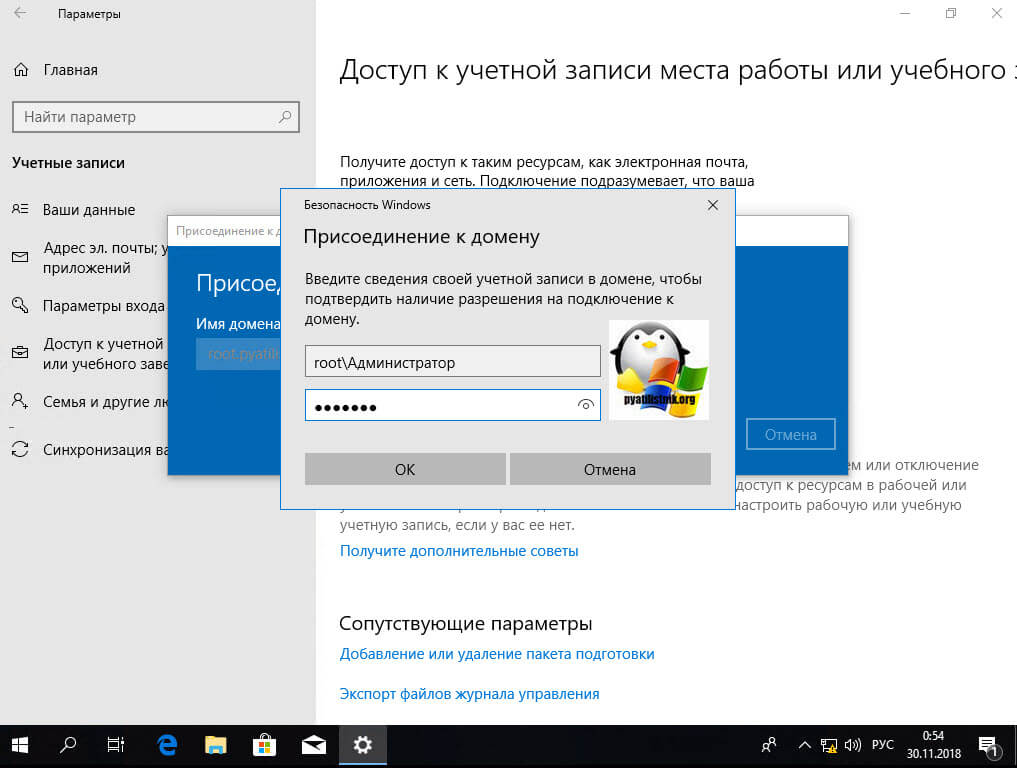

Далее вас попросят указать учетные данные для присоединения рабочей станции к AD.

Пропускаем шаг с добавлением учетной записи.

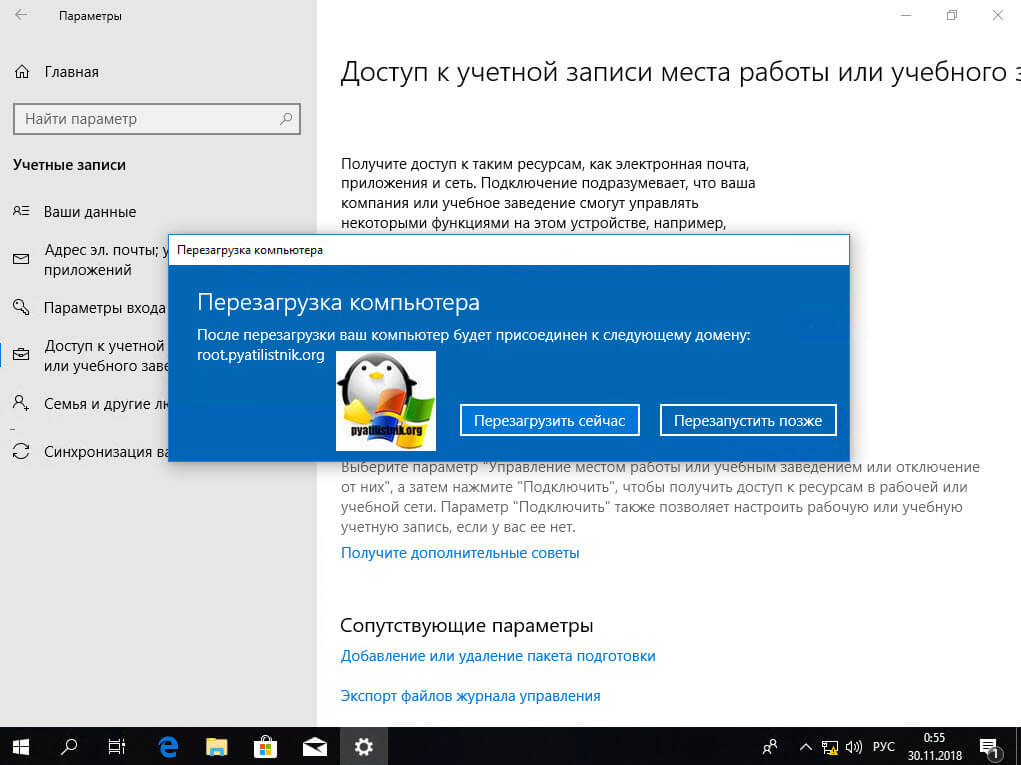

Когда все готово, то делаем обязательную перезагрузку, и ваша Windows 10, теперь является членом Active Directory.

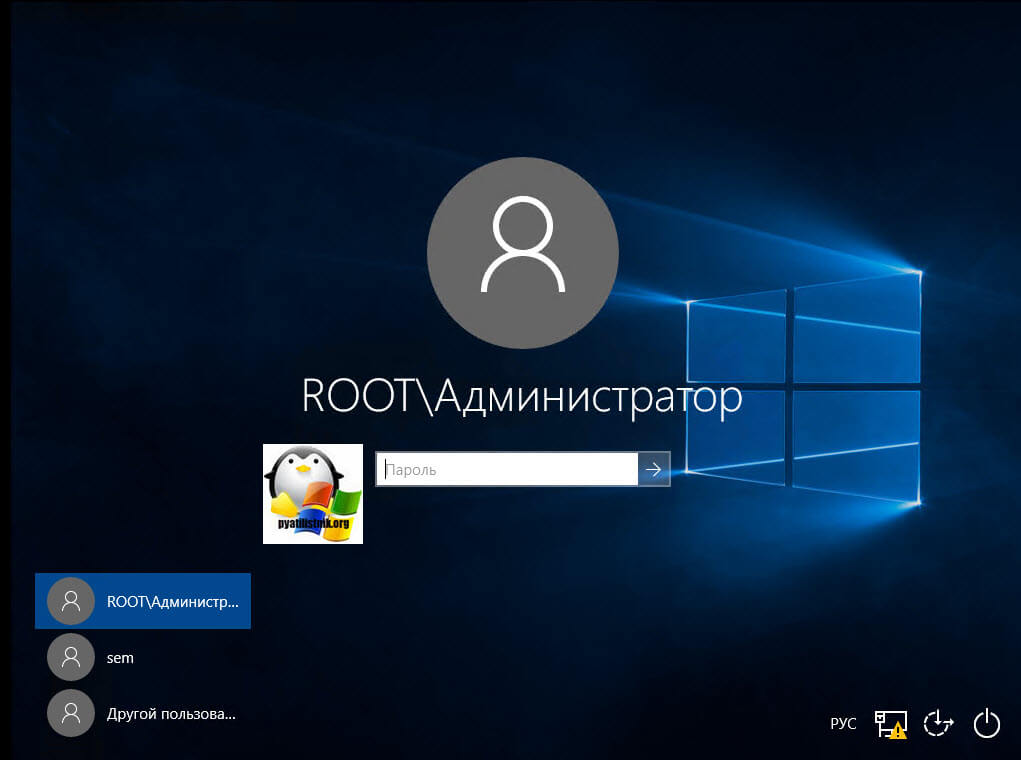

После перезагрузки мы видим префикс домена.

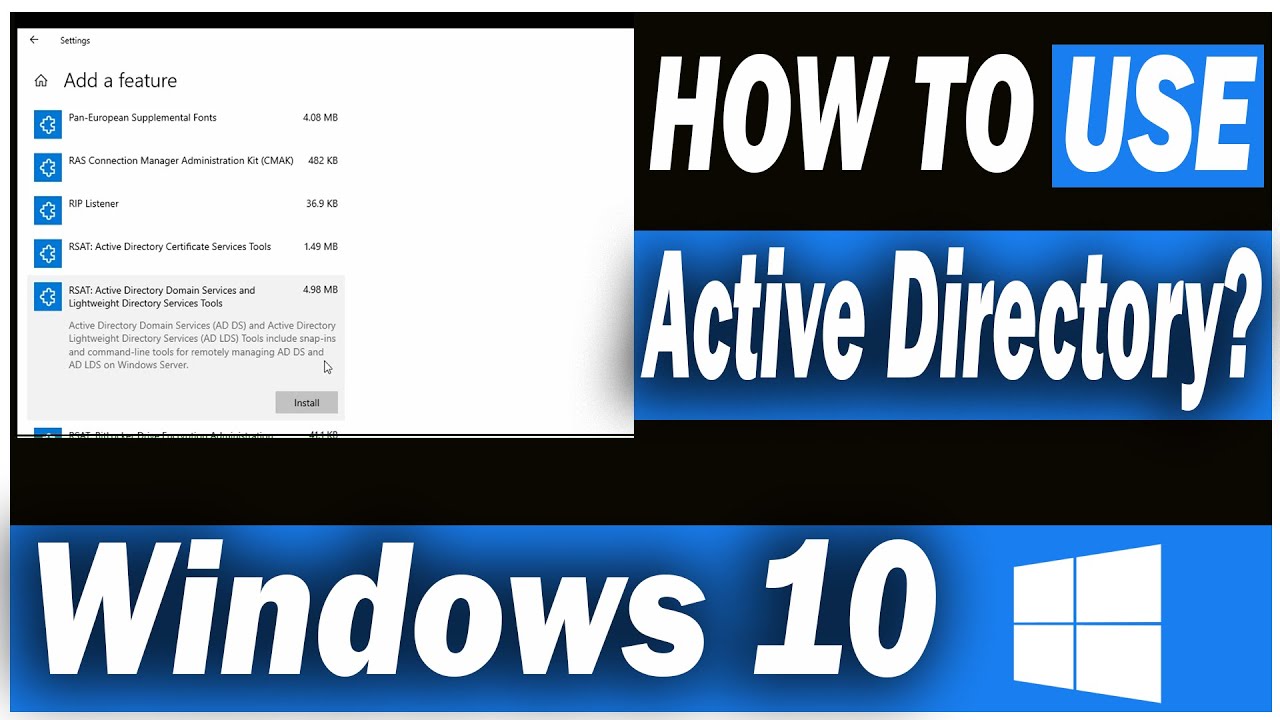

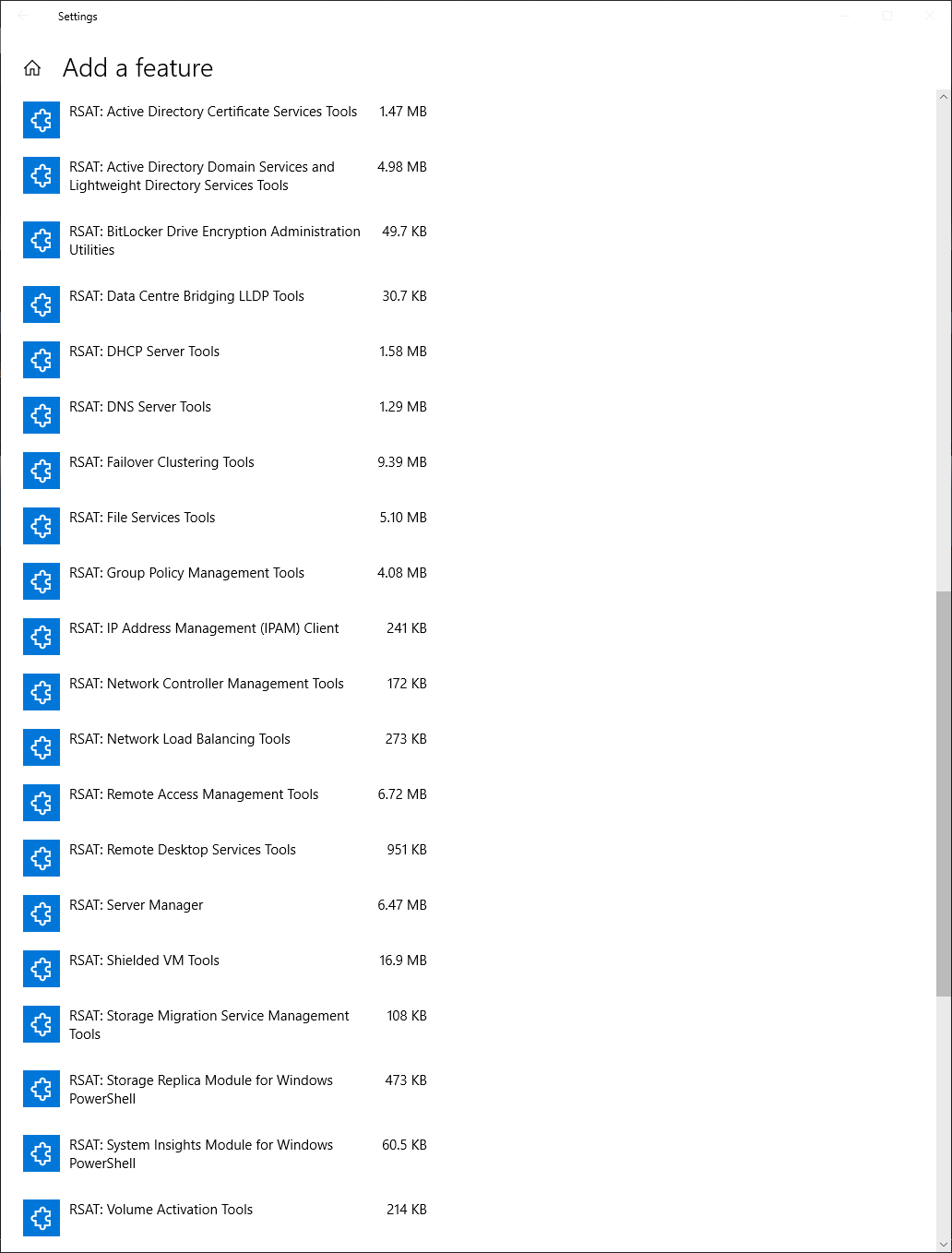

RSAT в Windows 10 как Features on Demand (FoD)

Дело в том, что, начиная с Windows 10 1809 (17763) вы более не должны вручную скачивать последнюю версию RSAT с сайта Майкрософт. Теперь пакет Remote Server Administration Tools встроен в образ Windows 10 и устанавливается в виде отдельной опции (Функции по требованию / Features on Demand). Установка RSAT возможно из приложения Параметры.

Дистрибутив Windows 10 не включает в себя установочные файлы RSAT, для их установки вашему компьютеру нужен прямой доступ в интернет. Кроме того, вы не может установить RSAT в Windows 10 Home редакции, подойдут только Professional и Enterprise версии.

Чтобы установить RSAT в Windows 10 1809, нужно перейти в раздел Settings -> Apps -> Manage Optional Features -> Add a feature (Параметры Windows -> Приложения -> Дополнительные возможности -> Добавить компонент). Здесь вы можете выбрать и установить нужные вам инструменты из пакета RSAT.

Доступны следующие инструменты администрирования:

- RSAT: Active Directory Domain Services and Lightweight Directory Services Tools

- RSAT: BitLocker Drive Encryption Administration Utilities

- RSAT: Active Directory Certificate Services Tools

- RSAT: DHCP Server Tools

- RSAT: DNS Server Tools

- RSAT: Failover Clustering Tools

- RSAT: File Services Tools

- RSAT: Group Policy Management Tools

- RSAT: IP Address Management (IPAM) Client

- RSAT: Data Center Bridging LLDP Tools

- RSAT: Network Controller Management Tools

- RSAT: Network Load Balancing Tools

- RSAT: Remote Access Management Tools

- RSAT: Remote Desktop Services Tools

- RSAT: Server Manager

- RSAT: Shielded VM Tools

- RSAT: Storage Migration Service Management Tools

- RSAT: Storage Replica Module for Windows PowerShell

- RSAT: System Insights Module for Windows PowerShell

- RSAT: Volume Activation Tools

- RSAT: Windows Server Update Services Tools

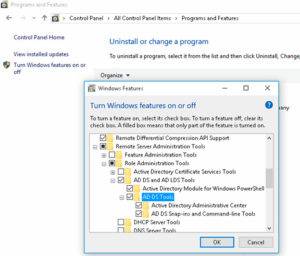

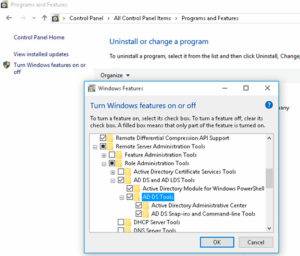

Как включить службы Active Directory в Windows 10?

Остается активировать необходимую функцию RSAT.

- Правой кнопкой на Start и выберите Control Panel

- Выберите Programs and Features

- На левой панели нажмите Turn Windows features on or off

- Разверните Remote Server Administration Tools-> Role Administration Tools -> AD DS and AD LDS Tools

- Выберите AD DS Tools и нажмите OK.

Однако вы можете установить функцию AD из командной строки только с помощью этих трех команд:

dism /online /enable-feature /featurename:RSATClient-Roles-AD

dism /online /enable-feature /featurename:RSATClient-Roles-AD-DS

dism /online /enable-feature /featurename:RSATClient-Roles-AD-DS-SnapIns

Please follow and like us:

Windows Server. Средства удаленного администрирования сервера для Windows 10 (RUS)Средства удаленного администрирования сервера для Windows 10 Next

Next WindowsTH-RSAT_TP5_Update-x64.msuОткрыть

WindowsTH-RSAT_TP5_Update-x64.msuОткрыть

Да

Лицензионное соглашение Принимаю

ПускСредства администрирования

Инструкции по установкеУстановка средств удаленного администрирования сервера для Windows 10 ВАЖНО!

- Когда откроется диалоговое окно «Автономный установщик центра обновления Windows» с запросом на установку обновления, нажмите кнопку Да.

- Прочтите и примите условия лицензии. Щелкните Принимаю. Установка может занять несколько минут.

ПРИМЕЧАНИЕ. Все средства включены по умолчанию. Для включения необходимых средств не нужно использовать Включение или отключение компонентов Windows в Windows 10 . Отключение специальных средств

- На рабочем столе нажмите Пуск, выберите Все программы, Система Windows (Служебные — Windows), Панель управления.

- Щелкните Программы, а затем в разделе Программы и компоненты выберите Включение или отключение компонентов Windows.

- В диалоговом окне Компоненты Windows разверните Средства удаленного администрирования сервера, а затем разверните Средства администрирования ролей или Средства администрирования компонентов.

- Снимите флажки рядом с теми средствами, которые вы хотите отключить. Помните, что после отключения диспетчера серверов компьютер следует перезагрузить, а средства, которые были доступны из меню Сервис диспетчера серверов, следует открывать из папки Средства администрирования.

- Когда отключение средств, которые вы не планируете использовать, будет завершено, нажмите кнопку ОК.

Удаление средств удаленного администрирования сервера для Windows 10

- На рабочем столе нажмите Пуск, выберите Все программы, Система Windows (Служебные — Windows), Панель управления.

- В разделе Программы выберите Удаление программы.

- Щелкните Просмотр установленных обновлений.

- Щелкните правой кнопкой мыши Обновление для Microsoft Windows (KB2693643), а затем выберите Удалить.

- Когда система запросит подтверждение удаления обновления, нажмите кнопку Да.

- https://winitpro.ru/index.php/2016/04/03/ustanovka-osnastki-active-directory-v-windows-10/

- http://itisgood.ru/2018/07/25/ustanovka-osnastki-active-directory-v-windows-10/

- https://bga68.livejournal.com/147321.html

Поиск проблемы

В большинстве случаев установка RSAT проходит без проблем. Однако есть две проблемы, с которыми вы можете столкнуться.

Первый — невозможность установить RSAT. Если это произойдет, убедитесь, что брандмауэр Windows включен. RSAT использует стандартный бэкэнд Windows Update и требует, чтобы брандмауэр был запущен и работал. Если он выключен, включите его и попробуйте снова установить RSAT.

Вторая проблема может возникнуть после установки. Некоторые пользователи пропускают вкладки или испытывают другие проблемы. Единственное решение проблем после установки — удалить и установить RSAT заново.

Если у вас есть проблемы с ADUC, вы должны проверить, правильно ли подключен его ярлык. Это должно привести к% SystemRoot% \ system32 \ dsa.msc. Если это не так, переустановите программу.

Возможные проблемы

В процессе активации AD и RSAT может возникнуть ряд трудностей, например, заранее не активирована опция запуска программ от имени иного пользователя. К тому же надо помнить, что средство удаленного управления невозможно установить на ПК, работающем на Домашней или Стандартной версии Win 10. Инструмент RSAT удастся добавить только в Корпоративную или Профессиональную ОС.

Находится это средство на сайте «Майкрософт». Разработчики предлагают программы для конкретной версии Win 10. Если тип редакции не указан, нужно использовать RTM (полный выпуск ОС Виндовс) для скачивания RSAT.

Для того чтобы загрузить дополнительные компоненты для работы на удаленном сервере, не нужно искать специальное ПО. Выполнить это действие удастся с помощью Мастера Add Features Wizard. Рекомендуется заранее добавить дублер контроллера домена для предупреждения возможных сбоев в работе.

Как включить службы Active Directory в Windows 10?

Остается активировать необходимую функцию RSAT.

- Правой кнопкой на Start и выберите Control Panel

- Выберите Programs and Features

- На левой панели нажмите Turn Windows features on or off

- Разверните Remote Server Administration Tools-> Role Administration Tools -> AD DS and AD LDS Tools

- Выберите AD DS Tools и нажмите OK.

Однако вы можете установить функцию AD из командной строки только с помощью этих трех команд:

dism /online /enable-feature /featurename:RSATClient-Roles-AD

dism /online /enable-feature /featurename:RSATClient-Roles-AD-DS

dism /online /enable-feature /featurename:RSATClient-Roles-AD-DS-SnapIns

Please follow and like us:

Previous Entry | Next Entry

Как работают активные директории

Основными принципами работы являются:

Объекты и атрибуты

Объект — совокупность атрибутов, объединенных под собственным названием, представляющих собой ресурс сети.

Атрибут — характеристики объекта в каталоге. Например, к таким относятся ФИО пользователя, его логин. А вот атрибутами учетной записи ПК могут быть имя этого компьютера и его описание.

Пример:

“Сотрудник” – объект, который обладает атрибутами “ФИО”, “Должность” и “ТабN”.

Контейнер и имя LDAP

Контейнер — тип объектов, которые могут состоять из других объектов. Домен, к примеру, может включать в себя объекты учетных записей.

Основное их назначение — упорядочивание объектов по видам признаков. Чаще всего контейнеры применяют для группировки объектов с одинаковыми атрибутами.

Почти все контейнеры отображают совокупность объектов, а ресурсы отображаются уникальным объектом Active Directory. Один из главных видов контейнеров AD — модуль организации, или OU (organizational unit). Объекты, которые помещаются в этот контейнер, принадлежат только домену, в котором они созданы.

Облегченный протокол доступа к каталогам (Lightweight Directory Access Protocol, LDAP) — основной алгоритм подключений TCP/IP. Он создан с целью снизить количество нюанс во время доступа к службам каталога. Также, в LDAP установлены действия, используемые для запроса и редактирования данных каталога.

Дерево и сайт

Дерево доменов – это структура, совокупность доменов, имеющих общие схему и конфигурацию, которые образуют общее пространство имен и связаны доверительными отношениями.

Лес доменов – совокупность деревьев, связанных между собою.

Сайт — совокупность устройств в IP-подсетях, представляющая физическую модель сети, планирование которой совершается вне зависимости от логического представления его построения. Active Directory имеет возможность создания n-ного количества сайтов или объединения n-ного количества доменов под одним сайтом.

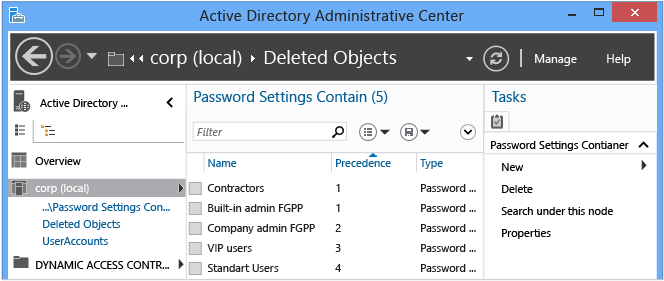

Настройка и администрирование детальной политики паролей через Центр администрирования Active Directory

Настройка детальной политики паролей

Центр администрирования Active Directory позволяет создавать объекты детальной политики паролей (FGPP) и управлять такими объектами. Функция FGPP была представлена в Windows Server 2008, но первый графический интерфейс для управления этой функцией появился только в Windows Server 2012. Детальная политика паролей настраивается на уровне домена и позволяет перезаписывать единый пароль домена, предусмотренный в Windows Server 2003. При создании различных FGPP с различными параметрами отдельные пользователи или группы получают различные политики паролей в домене.

Информацию о детальной политике паролей см. в пошаговом руководстве по детальной настройке политик блокировки учетных записей и паролей доменных служб Active Directory (Windows Server 2008 R2).

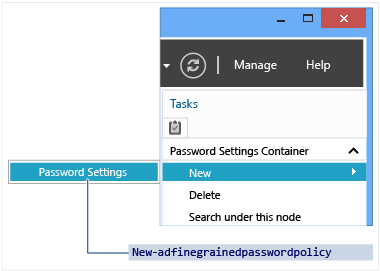

На панели навигации выберите представление в виде дерева, щелкните свой домен, Система, Контейнер параметров паролей, а затем на панели «Задачи» щелкните Создать и Параметры пароля.

Управление детальной политикой паролей

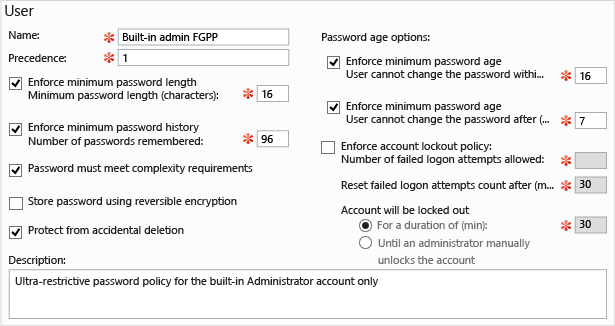

При создании новой или редактировании уже существующей детальной политики паролей открывается редактор Параметры пароля. Здесь можно настроить все желаемые политики паролей как Windows Server 2008 или Windows Server 2008 R2, но только в специальном редакторе.

Заполните все обязательные (отмеченные звездочкой) и желаемые дополнительные поля и щелкните Добавить, чтобы указать, к каким пользователям или группам необходимо применить эту политику. FGPP перезаписывает параметры политики домена по умолчанию для выбранных субъектов безопасности. На представленном выше рисунке максимально ограничивающая политика применяется только к встроенной учетной записи администратора, чтобы предотвратить компрометацию. Эта политика слишком сложна для ее соблюдения стандартными пользователями, но идеально подходит для учетной записи высокого риска, которой пользуются только специалисты.

Также необходимо указать очередность применения и выбрать пользователей и группы для применения политики в соответствующем домене.

Командлет Active Directory в Windows PowerShell, предназначенный для настройки детальной политики паролей, выглядит следующим образом:

Командлет для настройки детальной политики паролей в Windows Server 2008 R2 и Windows Server 2012 работает одинаково. На приведенном ниже рисунке обозначены соответствующие атрибуты для этих командлетов:

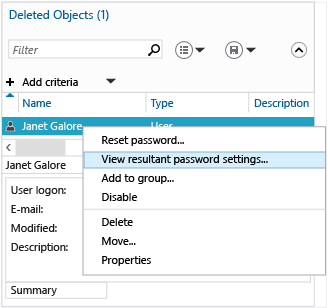

Центр администрирования Active Directory позволяет также найти результирующую детальную политику паролей, примененную к конкретному пользователю. щелкните правой кнопкой мыши любого пользователя и выберите пункт просмотреть результирующие параметры пароля… , чтобы открыть страницу Параметры пароля , которая применяется к пользователю с помощью явного или неявного назначения:

В разделе Свойства вы найдете Напрямую связанные параметры пароля — параметры детальной политики пароля, назначенные соответствующему пользователю или группе напрямую:

Неявное назначение ФГПП здесь не отображается; для этого необходимо использовать параметр просмотреть результирующие параметры пароля… .

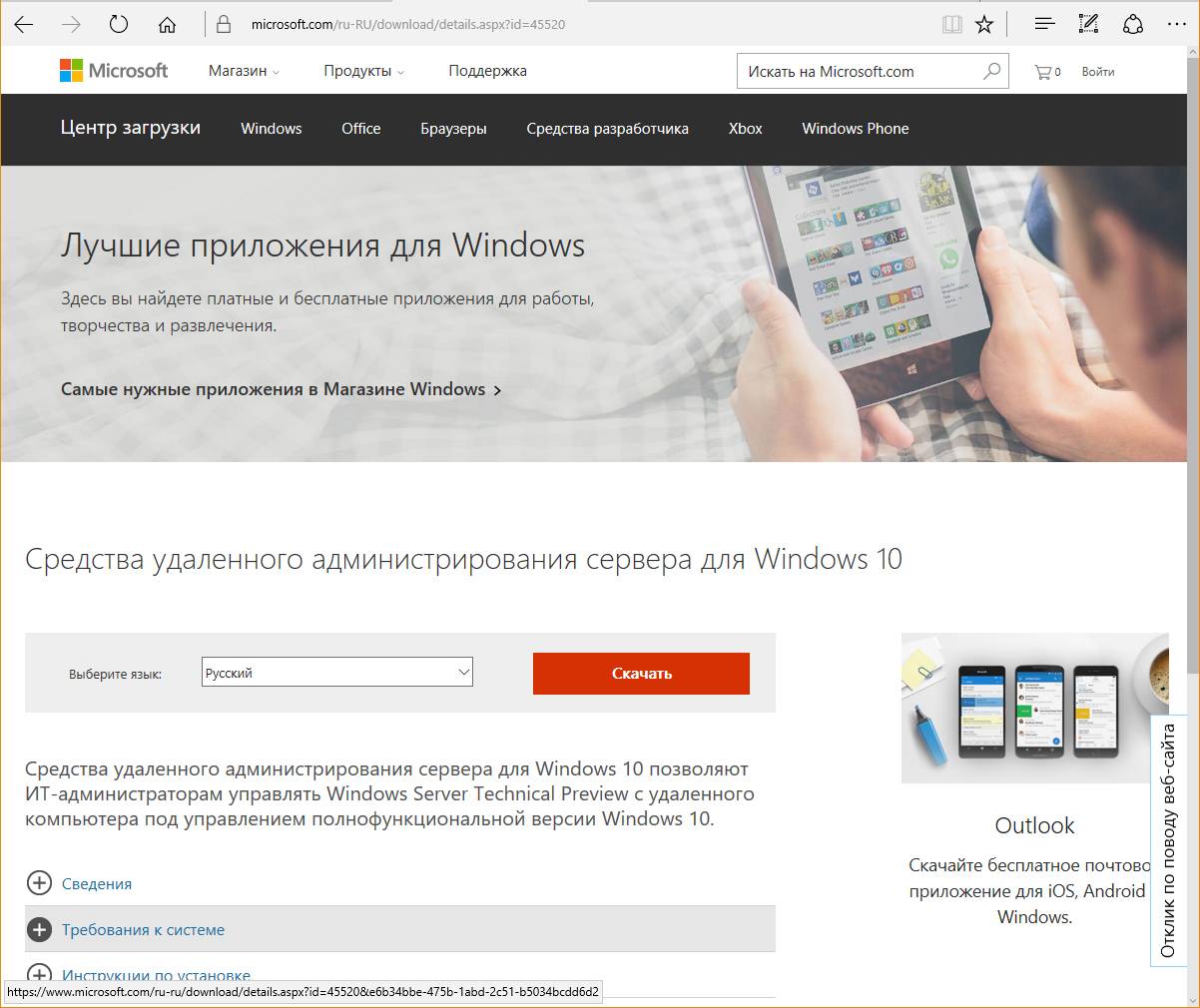

Установите RSAT для версий 1803 и ниже

Установка RSAT и включение Active Directory в более старой версии Windows 10 занимает немного больше времени. Имейте в виду, что ограничение для редакций Enterprise и Professional по-прежнему действует. Давайте посмотрим, как включить Active Directory в версиях 1803 и ниже.

- Запустите браузер вашего компьютера.

- Перейдите в Центр загрузки Microsoft и найдите Средства удаленного администрирования сервера для Windows 10.

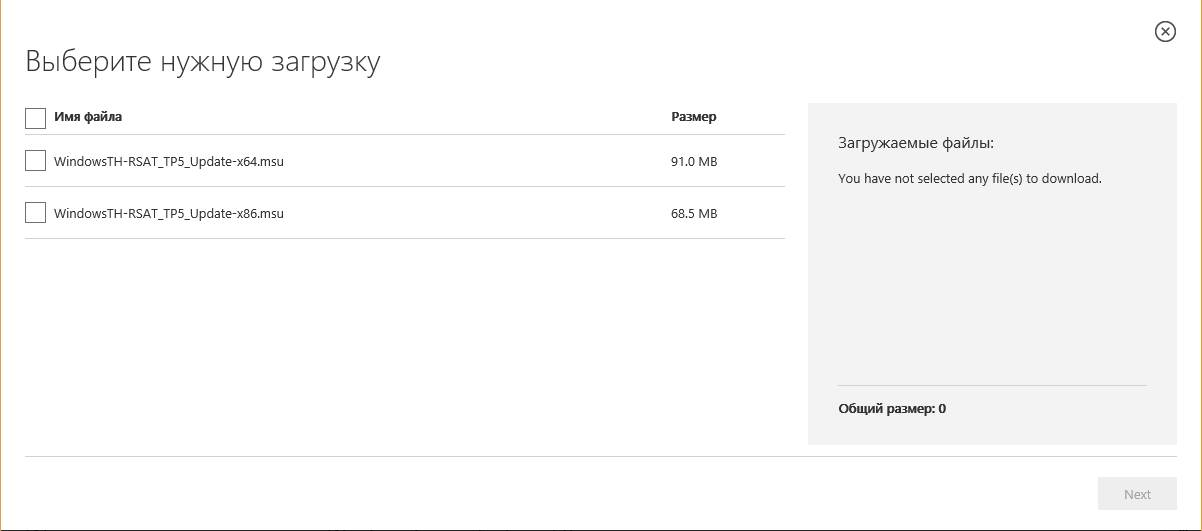

- Нажмите кнопку «Скачать».

- Выберите последнюю версию, чтобы обеспечить максимальную совместимость.

- Нажмите кнопку «Далее» и дождитесь завершения загрузки.

- Затем нажмите клавишу «Win» на клавиатуре.

- Поиск панели управления.

- На панели управления нажмите на вкладку «Программы».

- Далее выберите «Программы и компоненты».

- Нажмите «Включить или отключить функции Windows».

- Разверните раздел «Инструменты удаленного администрирования сервера» в меню.

- Далее выберите «Инструменты администрирования ролей».

- Выберите «Инструменты AD LDS и AD DS».

- Установите флажок «Инструменты AD DS».

- Нажмите кнопку «ОК».

Параметр «Администрирование» теперь должен появиться в меню «Пуск». Вы должны найти там все инструменты Active Directory, и вы можете использовать и изменять их через это меню.

Установка RSAT в Windows 10

Установите скачанный файл, дважды щелкнув по нему

wusa.exe c:InstallWindowsTH-RSAT_TP5_Update-x64.msu /quiet /norestart

После окончания установки RSAT нужно перезагрузить компьютер.

Осталось активировать необходимый функционал RSAT. Для этого:

- Щелкните ПКМ по кнопке Start и выберите ControlPanel (Панель управления)

- Выберите Programs and Features (Программы и компоненты)

- В левой панели нажмите кнопку Turn Windows features on or off

- В дереве компонентов разверните Remote Server Administration Tools-> Role Administration Tools -> AD DS and AD LDS Tools

- Отметьте раздел ADDSTools и нажмите OK.

Установка оснастки ADUC также может быть выполнена из командой строки. Последовательно выполните 3 команды:

dism /online /enable-feature /featurename:RSATClient-Roles-AD dism /online /enable-feature /featurename:RSATClient-Roles-AD-DS dism /online /enable-feature /featurename:RSATClient-Roles-AD-DS-SnapIns

Administrative Tools

Теперь можно запустить оснастку ADUC и подключится к любому контроллеру домена. Если данный компьютер состоит в домене Active Directory, консоль подключится к контролеру домена, на основании текущего Logon сервера.